Önceden, tehdit aktörleri fidye talep etmek için yanlış yapılandırılmış veritabanlarını ele geçirmişti, ancak şimdi taktiklerinde bir değişiklik oldu.

Checkmarx araştırmacısı ve yazılım mühendisi Guy Nachshon’un 15 Haziran’da yayınladığı blog gönderisine göre, ele geçirilen S3 klasörleri veya barındırma kaynakları gerçek bir tehdit haline geldi, çünkü rakipler bunları “veri hırsızlığı ve izinsiz giriş” amacıyla kullanabilir.

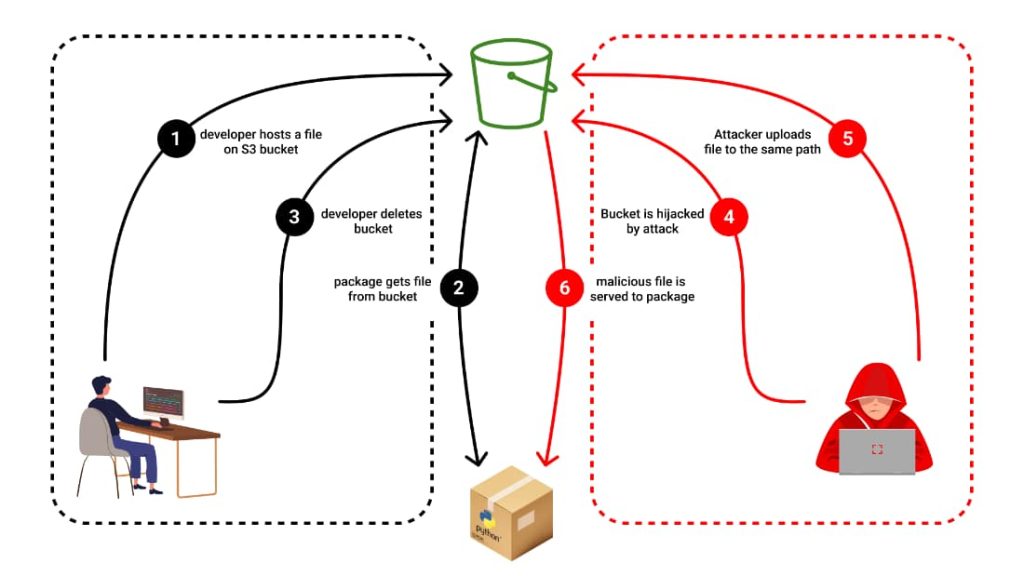

Nachshon, etkin bir AWS S3 klasörünün terk edilmesine dayanan benzersiz bir yazılım tedarik zinciri saldırısı gözlemledi. Saldırganın kimliği tespit edilemedi, ancak işleyiş biçimleri açığa çıktı.

Nachshon’a göre tehdit aktörleri, kötü amaçlı ikili dosyaları başlatmak ve oturum açma kimlik bilgilerini, yerel ana bilgisayar adını ve makine ortamı değişkenlerini cihazdan çalmak ve bilgileri saldırgana sızdırmak için terk edilmiş S3 klasörlerini ele geçirebilir.

Sorun, sürüm 0.13.0’a kadar bir eklentinin node-pre-gyp adlı önceden oluşturulmuş ikili sürümünü indirmek için bir AWS S3 klasörüne dayanan “Bignum” adlı bir NPM paketinde gözlemlendi. İkili dosya, bir S3 klasöründe barındırılıyorsa kurulum aşamasında indirilir. Ancak sorun kovaya ulaşmadığında ortaya çıkar ve yazılım yerel olarak ikili dosyayı aramaya başlar.

“Bir paket, buluttaki bir etki alanından bir dosyaya başvuruyorsa (yalnızca bunu yaparak çalışan birden çok paket yöneticisi vardır), bakımcı alan adını terk etmişse veya ödemelerini tamamlamamışsa, bir saldırgan etki alanını ele geçirebilir. ve kimse bilmeyecek – bu da virüslü bir paketle sonuçlanacak.”

Terk edilmiş S3 kovası, saldırganın fark ettiği gibi, mevcut yazılımda bir dağıtım noktası olarak kullanılmaya devam ediyordu. Aynı ada sahip yeni bir S3 kovası oluşturdular ve ikili paketi, saldırganın kimliğini gizli tutarken kullanıcı verilerini çalabilecek ve harici bir konuma aktarabilecek kötü amaçlı bir paketle değiştirdiler.

İkili paketin dağıtım kaynağı terk edilmiş ve sonunda silinmiş bir S3 kovası olduğundan, tedarik zinciri saldırganları modülü değiştirmeden veya tek bir kod satırını değiştirmeden açık kaynak havuzlarını ve paketleri hedeflemek için bunlardan yararlanabilir.

Checkmarx’ın raporunda, “Bu özel risk azaltılmış olsa da, açık kaynak ekosistemine hızlı bir bakış, düzinelerce paketin bu aynı saldırıya karşı savunmasız olduğunu ortaya koyuyor” dedi.

Bu saldırı, yazılım ikili dosyalarının, IP adreslerinin, etki alanı adlarının, kullanılmayan alt etki alanlarının ve hatta harici olarak başvurulan JavaScript kitaplıklarının dağıtımını etkileyebilir. Ayrıca, Bignum’u indiren kullanıcılar bu ikili dosyaları da indirerek cihaz verilerini riske atmış olabilir.

Daha da endişe verici olan şey, bu tekniğin terk edildikten sonra herhangi bir güvenilir dağıtım konumuna uygulanabilmesidir. Tehdit aktörleri, terk edilmiş kaynağın adresinin veya konumunun kontrolünü ele geçirebilir ve bunu kötü niyetli yükleri dağıtmak için kullanabilir.

Birçok geliştirici, uygulama oluşturmak için üçüncü taraf, açık kaynaklı yazılım paketlerine ve bileşenlerine güvenir. Bu paketlerin çoğu, üçüncü taraflara dayanan harici bileşenlere bağlıdır. Bu karmaşık bir duruma neden olur.

Kuruluşlar, yazılım bağımlılıklarını, alt bağımlılıklarını, havuzlarını ve barındırma kaynaklarını periyodik olarak denetlemelidir. Varlıkların sürekli izlenmesi için bunların incelenmesi ve belgelenmesi esastır.

İLGİLİ MAKALELER

- 3CX Masaüstü Uygulaması tedarik zinciri saldırısına maruz kalıyor

- Güç Şebekelerini Hedeflemek İçin Kullanımdan Kaldırılan Yazılım

- 2023 Yılında Artan Siber Saldırılarla Mücadele

- S3 kovası 182 GB ABD ve Kanada vatandaşlarının verilerini sızdırdı

- Güvenli Tedarik Zinciri Yönetimi Çözümleri Nelerdir?