Araştırmacılar, Stream-Jacking kampanyasında en çok hedeflenen markanın Tesla olduğunu ve YouTube’da bu dolandırıcılıkların artmaya devam ettiğini gözlemledi.

Yönetici Özeti

- Bitdefender’ın yeni araştırması, tehdit aktörlerinin yayın hırsızlığı yoluyla YouTube hesaplarını ele geçirmesine ilişkin şok edici ayrıntıları ortaya çıkardı.

- Saldırı, popüler YouTube kanallarını hedef alıyor ve takipçilerini özel ödüller vaat eden sahte bir kanala çekiyor.

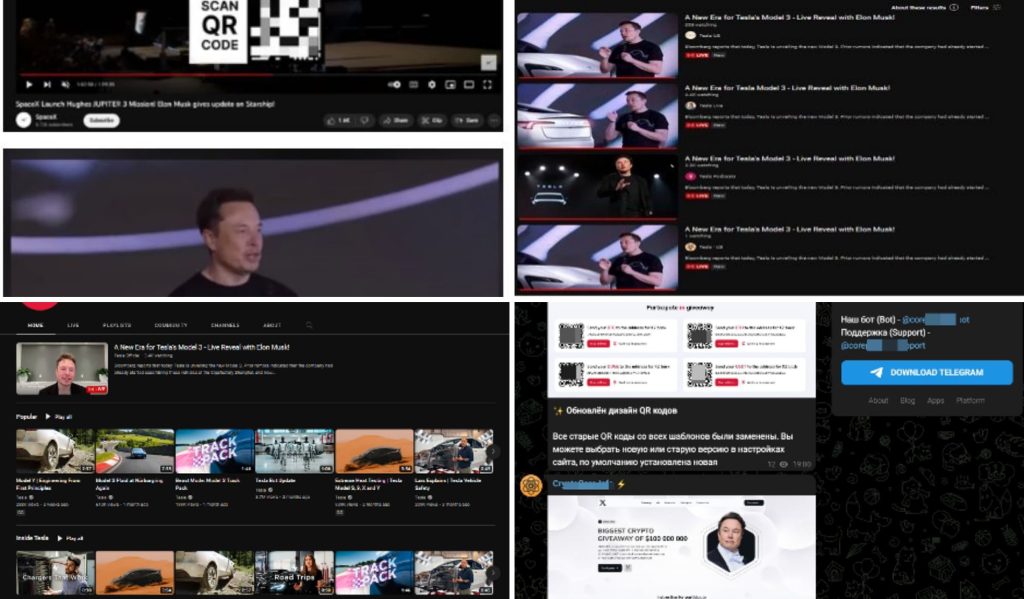

- Saldırganlar, kanal takipçilerini cezbetmek için Canlı yayın açılır pencereleri, virüslü bağlantılar ve QR kodları gibi farklı taktikler kullanıyor.

- Araştırmacılar bu kampanyada en çok gasp edilen markanın Tesla olduğunu gözlemledi.

- Hedef hesapların çoğunlukla yaklaşık on milyon abonesi ve 3,6 milyona kadar görüntülemesi vardı.

Bitdefender, YouTube gibi yüksek profilli, popüler akış hizmetlerini hedef alan ve kötü amaçlı bağlantılar veya tuzaklar dağıtmayı amaçlayan akış hırsızlığı saldırılarında ani bir artış olduğunu ortaya koyan yeni bir araştırma yayınladı. Saldırılar hesabın tamamen ele geçirilmesine yol açsa da bazı durumlarda takipçiler, ödül vaat eden taklit kanallara yönlendiriliyor.

Bu araştırmanın odak noktası YouTube’a yönelik yayın hırsızlığı saldırılarıydı. Araştırmacılar, siber suçluların kitlelere sahte mesajlar yaymak için takipçi sayısı yüksek hesapları hedef aldığını buldu. Son kullanıcıların akışlarına aynı içeriği tanıtan ancak kötü niyetli şüpheli YouTube canlı yayın açılır pencereleri yerleştiriyorlar.

Siber suçlular, ele geçirildikten sonra sahibinden fidye talep ederek veya izleyicilerine/abonelerine kötü amaçlı yazılım/dolandırıcılık dağıtarak bu kanallardan kolayca para kazanabileceğinden, bu kampanyada büyük takipçi sayısına sahip YouTube kanalları tercih edilmektedir. Bu kanallar öncelikle milyonlarca takipçiye ve milyarlarca görüntülemeye sahip, Tesla gibi en yüksek puan alan markalardır.

YouTube’daki kripto dolandırıcılıkları ciddi bir sorundur. 2020’de Apple’ın kurucu ortağı Steve Wozniak, kendi adını kullanarak Bitcoin dolandırıcılığı nedeniyle YouTube’a dava açtı. Wozniak, YouTube ve Google’ı, onlara karşı önlem almayarak Bitcoin hediye dolandırıcılıklarına olanak sağlamakla suçladı.

“Böylesine ‘büyük çaplı bir operasyonu’ gözlemlemek, bu dolandırıcılıkların arkasındaki kanalları merak etmemize neden oldu ve daha yakından incelediğimizde YouTube kanallarının çoğunun aslında ele geçirildiğini/çalındığını fark ettik.”

Bitdefender

Kimlik avı saldırılarında işleyiş şekli genellikle aynıdır. Siber suçlular, ürün sahibine marka işbirliği veya sponsorluk anlaşmaları gibi fırsatlar sunan e-postalar gönderir.

Bazen YouTube’dan sahibine sahte telif hakkı bildirimleri gönderebilirler. Meşru bir iş teklifi olarak tasarlanan bu e-posta, alıcıyı, işbirliği teklifinin önemli bir unsuru olarak sunulan kötü amaçlı bir dosyayı indirmeye teşvik eder. Genellikle Redline Infostealer kötü amaçlı yazılımını taşıyan bir PDF dosyasıdır. Bu büyük bir dosyadır (300 MB’ın üzerinde) ve çoğu standart güvenlik mekanizmasını kolaylıkla atlayabilir.

Açıldığında 30 saniye içinde oturum belirteçleri ve çerezler de dahil olmak üzere bilgisayardan hayati verileri toplamaya başlar. Bu bilgilerle saldırgan, kullanıcı 2FA’yı etkinleştirmiş olsa bile doğrudan YouTube kanalına erişebilir. Saldırganlar, hesabın kontrolünü ele geçirdikten sonra, bir dolandırıcılık eylemi gerçekleştirdikten sonra içeriği yeniden yayınlar veya yeniden yüklerler.

Bu kötü amaçlı canlı yayınların yorum bölümleri etkinleştirilebilir veya devre dışı bırakılabilir, ancak sorun şu ki, 10 ila 15 yaşındaki abonelerin yorum yapmasına izin veriliyor. Ele geçirilen kanallarda öne çıkan içeriklerin çoğu, canlı yayın dolandırıcılığıdır; bu da orijinal videoların ve oynatma listelerinin özel hale getirildiğini veya silindiğini gösterir.

Saldırganlar ayrıca kanal açıklamalarını kendi gereksinimlerine göre düzenliyor, ancak kanallar aynı zamanda meşruiyet yaratmak için resmi Tesla çalma listelerini de içeriyor ve asıl sahibine hiçbir şey bırakmıyor.

“Bu kadar büyük ölçekte bir operasyonun yürütülmesi zaman alıcı olacağından ve potansiyel olarak kanalın gerçek sahibine şüpheli davranışları tespit etmesi için yeterli zaman verebileceğinden, süreç büyük olasılıkla otomatikleştirilmiştir.”

Bitdefender

İkinci kısım

Bitdefender’ın raporuna göre saldırının ikinci kısmı, sahte tekliflerle hesap abonelerini/izleyicilerini hedef almak. Saldırganlar kanal abonelerini kandırmak için canlı yayın açılır pencereleri, kötü amaçlı bağlantılar ve QR kodları gibi çeşitli teknikler kullanır.

Taklit edilen kanallar, Tesla US, Tesla Resmi, Tesla (INC) ve Tesla News gibi resmi adları kullanarak bir meşruiyet duygusu yaratmaya çalışıyor ancak gerçekte çoğu hesap adı, yerine L harfinin kullanıldığı homoglifler içeriyor. büyük harfli bir i (I) içerir ve ‘_’ gibi gürültü karakterlerini içerir (örneğin, @tesla—us_, @tesla—corp., @tesla_us_live24, vb.).

Bu saldırıdaki maksimum küçük resim sayısında Elon Musk yer alıyor. Başlıklar da aynı ve daha az çeşitlidir. Örneğin:

- X olarak yeniden markalanıyor!

- Tesla Model 3’te Yeni Dönem – Elon Musk ile Canlı Yayın!

- Tesla Model 3’te Yeni Dönem – Elon Musk ile Canlı Yayın! heyecan

- Elon Musk ile Tanıtılan Tesla Model 3 2024’ün Canlı Yayını!

- CEO Elon Musk Sunar: Yükseltilmiş Tesla Model 3’ün Canlı Gösterimi

Videoların açıklamaları, etiketleri, küçük resimleri ve kanal banner’ları da aynıdır. Resmi Tesla yayınları çoğunlukla yayın başlıklarına ilham veriyor. Bazen YouTube’un iki haftada iki değişiklik politikası nedeniyle kanal adı aynı kalıyor ve YouTube kötü amaçlı etkinlik tespit ettiğinde hesap ne yazık ki siliniyor.

Bazı durumlarda araştırmacılar, videoya gömülü bir kimlik avı web sitesine yönlendiren bir QR kodu fark etti ve eğer yorumlar bölümü etkinse, aynı bağlantı moderatör tarafından oraya da gönderiliyor ve bazen bağlantı doğrudan videoda yer alıyor. Kötü amaçlı bağlantılar, miktarın iki katını almak için kripto para birimi (örn. bitcoin, Ethereum, BNB, USDT, Inu, Dogecoin veya Shiba) göndermek gibi benzer ödüller vaat ediyor.

Bazen canlı yayındaki döngüsel ses/videolar Elon Musk’un yüksek kaliteli, gerçek görünümlü, derin sahtekarlıklarıdır. Ayrıca saldırganların, ele geçirilen kanalda yer alan kimlik avı kitlerini tanıtabilecekleri bir Telegram kanalı da öneriyorlar. 1300’den fazla kripto dolandırıcılığı, tamamı Cloudflare korumasına sahip olan 150’den fazla web sitesinde yer alan aynı kitlerden geldi.

YouTube kanal sahipleri dikkatli olmalı ve güçlü, benzersiz şifreler kullanmalı, birden fazla güvenlik katmanını (2FA veya MFA) etkinleştirmeli ve kimlik avı saldırılarını tespit edecek yazılım yüklemelidir.

İLGİLİ MAKALELER

- CapraRAT’ı Dağıtmak İçin Kullanılan Sahte YouTube Android Uygulamaları

- Orijinal e-posta adresini kullanan yeni YouTube kimlik avı dolandırıcılığı

- İngiliz Ordusunun YouTube Hesapları Kripto Kullanıcılarını Dolandırmak İçin Hacklendi

- Hackerlar, swating saldırılarını canlı yayınlamak için akıllı ev cihazlarını kullanıyor

- Google, YouTuber’ları hedef alan çerez hırsızı kötü amaçlı yazılım kampanyasını ayrıntılarıyla anlatıyor