NexusRoute adlı gelişmiş bir Android kötü amaçlı yazılım kampanyası, kimlik bilgilerini çalmak ve büyük ölçekli mali dolandırıcılık gerçekleştirmek için Hindistan Hükümet Bakanlığı, mParivahan ve e-Challan hizmetlerini taklit ederek aktif olarak Hintli kullanıcıları hedef alıyor.

Operasyon kimlik avı, kötü amaçlı yazılım ve gözetim yeteneklerini birleştiriyor. GitHub’da barındırılan kötü amaçlı APK’lar ve sahte challan ve ₹1 doğrulama iş akışlarını çalıştıran kimlik avı etki alanı kümeleri aracılığıyla dağıtılıyor.

Kampanya, tespitten kaçınmak ve virüslü cihazlar üzerinde uzun vadeli kontrolü sürdürmek için gelişmiş gizlemeyi, dinamik kod yüklemeyi ve kalıcı arka planda yürütmeyi kötüye kullanan, çok aşamalı, yerel destekli bir Android Uzaktan Erişim Truva Atı (RAT) kullanılarak mali açıdan motive edilmiş ve profesyonelce tasarlanmıştır.

Çalınan veriler arasında gerçek zamanlı dolandırıcılık ve gözetim için merkezi bir komuta ve kontrol (C2) altyapısına yönlendirilen UPI PIN’leri, OTP’ler, kart bilgileri, banka kimlik bilgileri, çağrı kayıtları, SMS, kişiler, cihaz ayrıntıları ve GPS konumu yer alıyor.

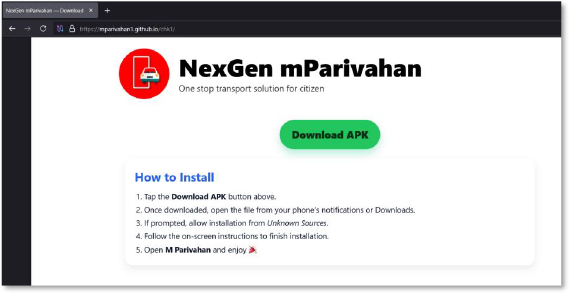

NexusRoute, GitHub Sayfalarında barındırılan kimlik avı sayfalarıyla ve rtochallan gibi benzer alan adlarıyla başlar[digits].store, .shop ve .online’ın tümü “NexGen mParivahan” markalıdır.

Bu sayfalar, kullanıcılardan cep telefonu ve araç numaralarını girmelerini ve ardından 1₹ tutarında sahte bir “sahiplik doğrulama” ödemesi istemelerini istiyor.

Kurbanlar daha sonra UPI PIN’leri de dahil olmak üzere hassas finansal verileri toplamak için tasarlanmış sahte UPI, kart ve ağ bankacılığı arayüzlerine yönlendiriliyor ve bu arayüzler, daha fazla kullanıcı etkileşimi olmadan doğrudan yetkisiz borçlandırmalara olanak tanıyor.

Merkezi bir yem, GitHub’dan indirilen sahte bir Parivahan APK’sıdır. Uygulama, kurbanlara bilinmeyen kaynaklardan kurulumu etkinleştirmeleri talimatını veriyor, ardından gizli DEX yüklerinin şifresini çözen ve yükleyen ve yürütmeyi JNI aracılığıyla yerel .so kitaplıklarına aktaran çok aşamalı bir yükleyici dağıtıyor.

Kötü Amaçlı Yazılım Android Kullanıcılarını Hedefliyor

Kötü amaçlı yazılım, REQUEST_INSTALL_PACKAGES, SYSTEM_ALERT_WINDOW, READ_SMS, SEND_SMS, READ_CONTACTS, tam dosya erişimi ve erişilebilirlik hizmetleri gibi çok çeşitli yüksek riskli izinleri beyan eder ve ister. Ayrıca analizden kaçınmak için emülatörleri ve köklü ortamları da kontrol eder.

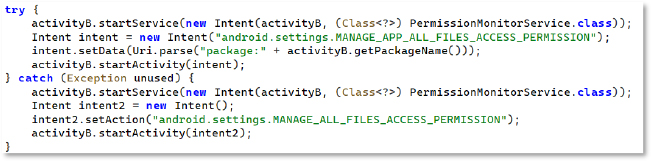

Kod bir hizmeti başlatmayı dener ve ardından kullanıcıyı MANAGE_APP_ALL_FILES_ACCESS_PERMISSION ayarlar sayfasına yönlendirir.

NexusRoute kurulduktan sonra sürekli yürütme sağlamak için BroadcastReceiver’ları, ön plan hizmetlerini, zamanlanmış işleri, OEM’e özel otomatik başlatma ayarlarını, uyandırma kilitlerini ve pil optimizasyonu muafiyetlerini kötüye kullanır.

Bazı cihazlarda, gizli veri yüklenene kadar kullanıcıları sistem ekranlarında yakalamak için varsayılan ev uygulaması ayarlarını değiştirir.

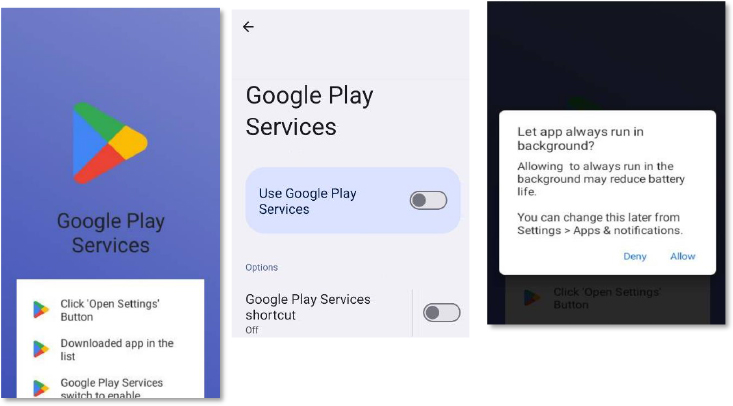

Daha sonra, kullanıcıları Erişilebilirlik ve diğer hassas izinleri vermeleri için kandırmak amacıyla sahte Google Play tarzı güncelleme istemleri ve güvenlik uyarıları görüntüler ve gelecekteki istemleri arka planda sessizce otomatik olarak onaylar.

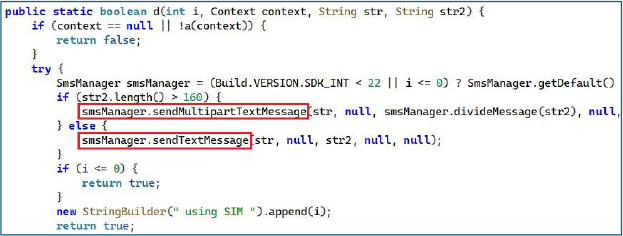

Kötü amaçlı yazılımın yetenekleri arasında SMS müdahalesi ve sızması, çift SIM profili oluşturma ve hedefli SMS gönderimi, tuş günlüğü tutma, MediaProjection aracılığıyla ekran yakalama, uzaktan kamera ve mikrofon kontrolü, dosya erişimi ve silme ve sürekli GPS takibi.

Otomatik yeniden bağlanma özelliğine sahip Socket.IO tabanlı bir C2 kanalı, her kurbanın benzersiz parmak izine ayrıntılı cihaz meta verileri ekleyerek kalıcı operatör kontrolünü korur.

Mağdurlar Üzerindeki Etki

Barındırma altyapısını ortadan kaldırmak, C2 sunucularını kesintiye uğratmak, kamuya açık uyarılar yayınlamak ve ilgili dolandırıcılığı engellemek için CERT’lerin, kolluk kuvvetlerinin, telekom operatörlerinin, bankaların ve platform sağlayıcılarının koordineli eylemine acilen ihtiyaç var.

OSINT, kötü amaçlı yazılımın kilitlenme raporlaması ve veri sızma rutinlerini e-posta adresine bağlar [email protected]”Gymkhana Studio” markası altında daha geniş bir Android gizleme, koruma ve casus yazılım araçları ekosistemiyle ilişkilendirilen .

Herkese açık bloglar, geliştirici profilleri ve arşivlenmiş gözetim kontrol paneli arayüzü, bunun düşük vasıflı bir dolandırıcılık seti değil, yarı ticari bir Android casus yazılım ve dolandırıcılık platformunun parçası olduğunu gösteriyor.

GitHub deposunun kötüye kullanılması, otomatik kimlik avı etki alanı oluşturma ve merkezi RAT gösterge tablolarının boyutu, olgun ve endüstriyel bir operasyona işaret ediyor.

UPI ve kart tabanlı ödemeler üzerindeki doğrudan etkisi, Hindistan hükümetinin kritik dijital markalarına yönelik kötü muamelesi ve gözetim yetenekleri göz önüne alındığında NexusRoute, ulusal ölçekte bir mali ve siber gözetim tehdidi oluşturmaktadır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.