Siber suçlular, YouTuber’lara videolarında kötü amaçlı yazılım ve kripto para madencilerini tanıtmaya zorlamak için sahte telif hakkı iddiaları gönderiyor.

Tehdit aktörleri, kullanıcıların internet sansürünü ve web sitelerinde ve çevrimiçi hizmetlerde devlet tarafından dayatılan kısıtlamaları atlamalarına yardımcı oldukları için Rusya’da giderek daha fazla kullanılan Windows Packet Siverter (WPD) araçlarının popülaritesinden yararlanıyor.

Bu kitleye hitap eden YouTube içerik oluşturucuları, sansürü atlamak için çeşitli WPD tabanlı araçların nasıl kullanılacağı hakkında öğreticiler yayınlar ve bu araçların telif hakkı sahipleri olarak poz veren tehdit aktörleri tarafından hedeflenir.

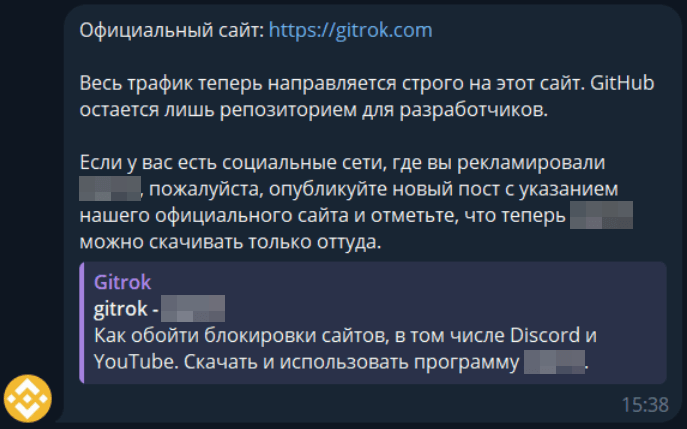

Çoğu durumda Kaspersky tarafından görülen tehdit aktörleri, sunulan kısıtlama bypass aracının orijinal geliştiricileri olduğunu iddia ediyor, YouTube ile bir telif hakkı talebi sunuyor ve daha sonra sağladıkları bir indirme bağlantısı dahil olmak üzere bir çözüm sunmak için Yaratıcı ile iletişime geçiyor.

Aynı zamanda, uyumsuzluğun YouTube’da iki “grev” ile sonuçlanacağını tehdit ediyorlar, bu da platformun “Üç Strikes” politikasına dayanan bir kanal yasağına yol açabilir.

Diğer durumlarda, saldırganlar doğrudan yaratıcı ile iletişime geçerek, aracın geliştiricilerini taklit ederek ve orijinal aracın yeni bir sürüme veya yeni bir indirme bağlantısına sahip olduğunu iddia ederek Yaradan’ın videolarında değiştirmesini istemektedir.

Kaynak: Kaspersky

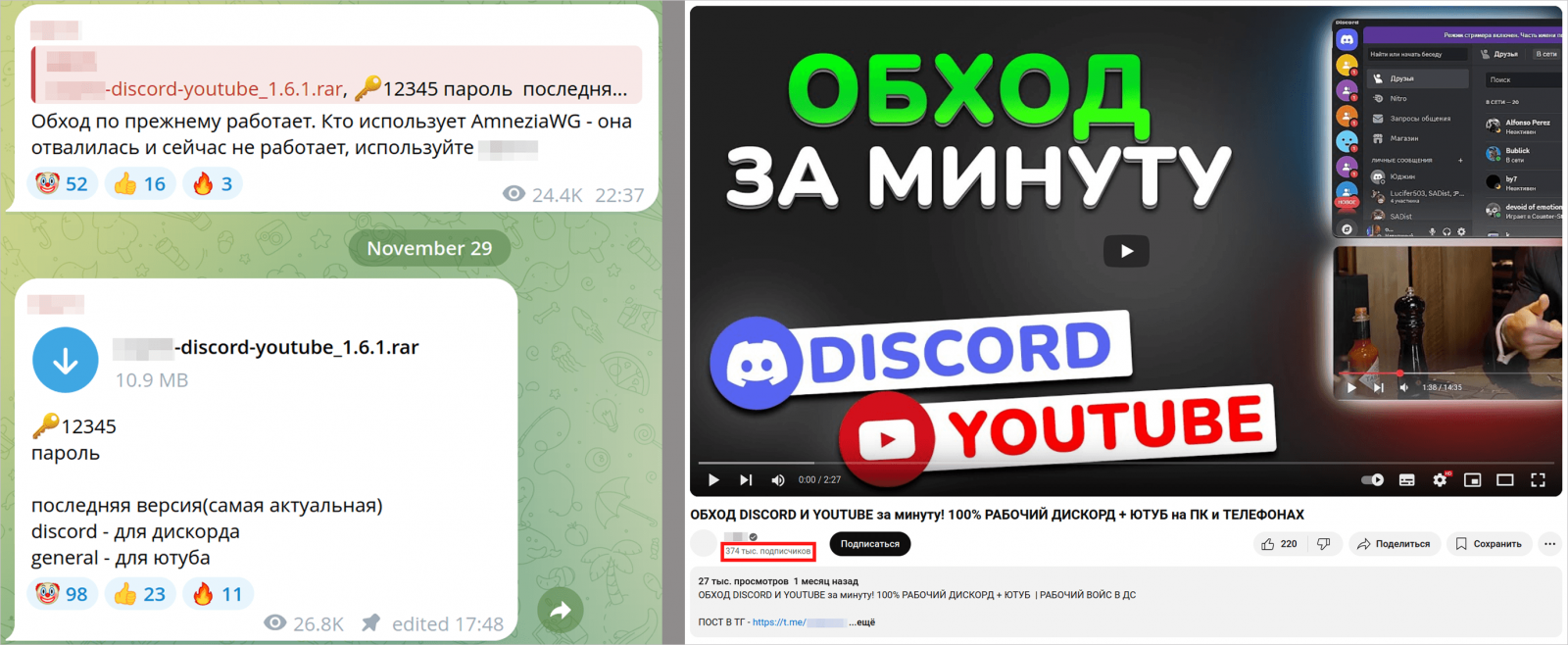

İçerik oluşturucular, kanallarını kaybedeceklerinden korkuyorlar, tehdit aktörlerinin taleplerini yerine getirecekler ve videolarına söz konusu Windows Packet Diver (WPD) araçlarını barındıran GitHub depolarına bağlantılar eklemeyi kabul ediyorlar. Ancak, bunlar bunun yerine bir Cryptominer indirici içeren truva atışlarıdır.

Kaspersky, 400.000’den fazla görüntüleme üreten bir YouTube videosunda, bu bağcıklı WPD araçlarının tanıtımının gerçekleştiğini gördü ve kötü niyetli bağlantı kaldırılmadan önce 40.000 indirmeye ulaştı.

340.000 aboneye sahip bir telgraf kanalı da kötü amaçlı yazılımları aynı kılık değiştirmişti.

Kaspersky, “Telemetremize göre, kötü amaçlı yazılım kampanyası Rusya’daki 2.000’den fazla kurbanı etkiledi, ancak genel rakam çok daha yüksek olabilir.”

Kaynak: Kaspersky

Silentcryptominer dağıtım

GitHub depolarından indirilen kötü amaçlı arşiv, PowerShell kullanılarak değiştirilmiş bir başlangıç komut dosyası (‘General.bat’) kullanılarak başlatılan Python tabanlı bir kötü amaçlı yazılım yükleyici içerir.

Mağdurun antivirüsü bu işlemi bozarsa, başlangıç komut dosyası kullanıcının antivirüslerini devre dışı bıraktığını ve dosyayı yeniden indirdiğini gösteren bir ‘Dosya Bulunamadı’ Hata mesajı sunar.

Yürütilebilir, ikinci aşama yükleyiciyi yalnızca Rus IP adresleri için getirir ve cihazda yürütür.

İkinci aşama yükü, antivirüs analizinden kaçmak için boyutu 690 MB’ye şişirilmiş başka bir yürütülebilir, aynı zamanda sandbox ve sanal makine kontrolleri içerir.

Kötü amaçlı yazılım yükleyici, bir dışlama ekleyerek Microsoft Defender korumalarını kapatır ve yeniden başlatmalar arasında kalıcılık için ‘DRVSVC’ adlı bir Windows hizmeti oluşturur.

Sonunda, XMRIG’nin ETH, vb. XMR ve RTM dahil olmak üzere birden fazla kripto para madenciliği yapabilen değiştirilmiş bir sürümü olan Silentcryptominer’ı indirir.

Madeni madeni madenci, her 100 dakikada bir pastebinden uzaktan yapılandırmaları getirir, böylece dinamik olarak güncellenebilir.

Kaçma için, kullanıcı Process Explorer ve Görev Yöneticisi gibi izleme araçlarını başlattığında işlem oyuklama ve madencilik etkinliğini durdurarak ‘dwm.exe’ gibi bir sistem işlemine yüklenir.

Kaspersky tarafından keşfedilen kampanya öncelikle Rus kullanıcılarını hedef alsa da, aynı taktikler, daha geniş kapsamlı operasyonlar için de info-yöneticiler veya fidye yazılımı gibi daha yüksek riskli kötü amaçlı yazılımlar sunabilir.

Kullanıcılar, YouTube videolarındaki URL’lerden yazılım indirmekten kaçınmalıdır, özellikle dolandırıcılık ve şantaja daha duyarlı olan daha küçük ila orta boy kanallardan.