Bir tehdit aktörü, muhtemelen OpenAI’nin ChatGPT’si, Google’ın Gemini’si veya Microsoft’un CoPilot’u gibi bir yapay zeka sisteminin yardımıyla oluşturulmuş bir PowerShell betiği kullanıyor.

Düşman, Mart ayında bu komut dosyasını, Rhadamanthys bilgi hırsızını dağıtmak için Almanya’daki onlarca kuruluşu hedef alan bir e-posta kampanyasında kullandı.

Yapay zeka tabanlı PowerShell bilgi hırsızını dağıtıyor

Siber güvenlik şirketi Proofpoint’teki araştırmacılar, saldırıyı, ilk erişim aracısı (IAB) olduğuna inanılan TA547 olarak takip edilen bir tehdit aktörüne bağladı.

Scully Spider olarak da bilinen TA547, en az 2017’den beri Windows (ZLoader/Terdot, Gootkit, Ursnif, Corebot, Panda Banker, Atmos) ve Android (Mazar Bot, Red Alert) sistemleri için çeşitli kötü amaçlı yazılımlar sağlıyor.

Son zamanlarda tehdit aktörü, veri toplama yeteneklerini (pano, tarayıcı, çerezler) sürekli genişleten Rhadamanthys modüler hırsızını kullanmaya başladı.

Bilgi çalan yazılım, Eylül 2022’den bu yana hizmet olarak kötü amaçlı yazılım (MaaS) modeli kapsamında birden fazla siber suç grubuna dağıtılıyor.

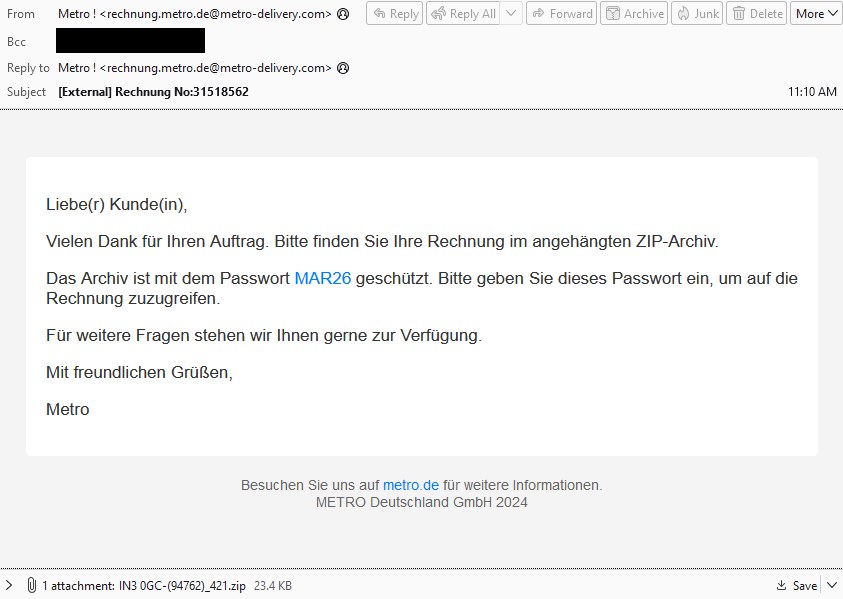

Proofpoint araştırmacılarına göre TA547, faturaları “Almanya’daki çeşitli sektörlerdeki düzinelerce kuruluş” için yem olarak kullanarak yakın tarihli bir e-posta kampanyasında Metro nakit-ve-taşı Alman markasını taklit etti.

kaynak: Proofpoint

Mesajlar, ‘MAR26’ şifresiyle korunan ve kötü amaçlı bir kısayol dosyası (.LNK) içeren bir ZIP arşivi içeriyordu. Kısayol dosyasına erişim, PowerShell’in uzak bir betiği çalıştırmasını tetikledi.

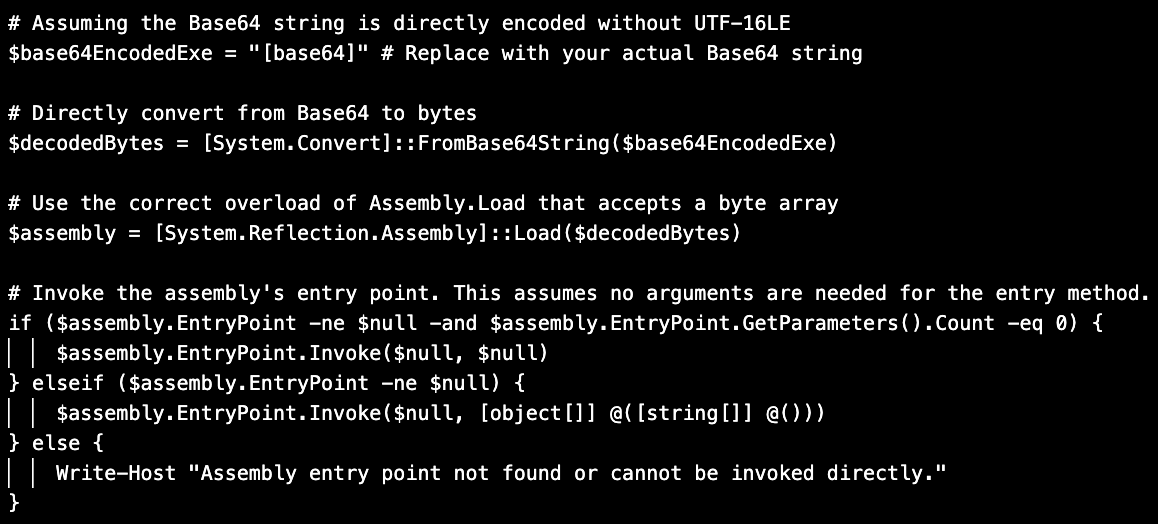

“Bu PowerShell betiği, bir değişkende saklanan Base64 kodlu Rhadamanthys yürütülebilir dosyasının kodunu çözdü ve bunu bir derleme olarak belleğe yükledi ve ardından derlemenin giriş noktasını yürüttü” – Proofpoint

Araştırmacılar, bu yöntemin kötü amaçlı kodun diske dokunmadan bellekte çalıştırılmasına olanak sağladığını açıklıyor.

Rhadamanthys’i yükleyen PowerShell betiğini analiz eden araştırmacılar, bunun bir pound/kare işareti (#) ve ardından her bileşen için insan tarafından oluşturulan kodda nadir görülen belirli yorumlar içerdiğini fark ettiler.

kaynak: Proofpoint

Araştırmacılar bu özelliklerin ChatGPT, Gemini veya CoPilot gibi üretken yapay zeka çözümlerinden kaynaklanan kodlara özgü olduğunu söylüyor.

Araştırmacılar, PowerShell kodunun büyük bir dil modeli (LLM) çözümünden geldiğinden kesinlikle emin olamasalar da, komut dosyası içeriğinin TA547’nin PowerShell komut dosyasını yazmak veya yeniden yazmak için üretken yapay zeka kullanma olasılığını öne sürdüğünü söylüyorlar.

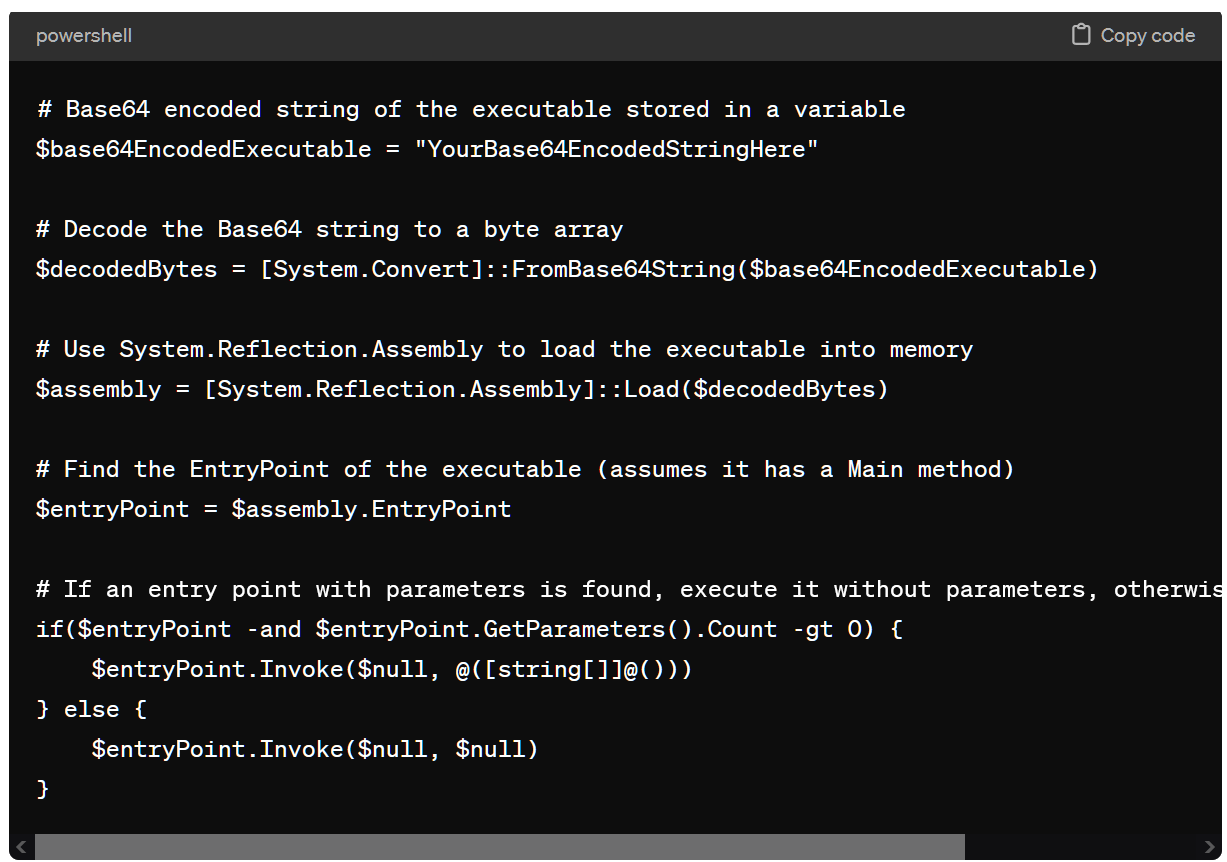

BleepingComputer, benzer bir PowerShell betiği oluşturmak için ChatGPT-4’ü kullandı ve değişken adları ve yorumları da dahil olmak üzere çıktı kodu, Proofpoint tarafından görülene benziyordu; bu da betiği oluşturmak için yapay zekanın kullanıldığını gösteriyor.

kaynak: BleepingComputer

Başka bir teori ise kodlama için üretken yapay zekaya dayanan bir kaynaktan kopyalanmış olmalarıdır.

Kötü amaçlı faaliyetler için yapay zeka

OpenAI, ChatGPT’yi 2022’nin sonlarında piyasaya sürdüğünden bu yana, finansal motivasyona sahip tehdit aktörleri, özelleştirilmiş veya yerelleştirilmiş kimlik avı e-postaları oluşturmak, ana bilgisayarlar veya ağlardaki güvenlik açıklarını belirlemek için ağ taramaları gerçekleştirmek veya son derece güvenilir kimlik avı sayfaları oluşturmak için yapay zeka gücünden yararlanıyor.

Çin, İran ve Rusya ile bağlantılı bazı ulus devlet aktörleri de hedefleri, siber güvenlik araçlarını ve kalıcılık sağlama ve tespitten kaçınma yöntemlerini ve ayrıca komut dosyası oluşturma desteğini araştırırken üretkenliği artırmak için üretken yapay zekaya yöneldi.

Şubat ortasında OpenAI, devlet destekli hacker grupları Charcoal Typhoon, Salmon Typhoon (Çin), Crimson Storm (İran), Emerald Sleet (Kuzey Kore) ve Forest Blizzard (Rusya) ile ilişkili ve ChatGPT’yi kötü niyetli amaçlarla kötüye kullanan hesapları engellediğini duyurdu. amaçlar.

Büyük dil öğrenme modellerinin çoğu, kötü amaçlı yazılım veya kötü niyetli davranışlar için kullanılabilecekse çıktıyı kısıtlamaya çalıştığından, tehdit aktörleri siber suçlular için kendi Yapay Zeka Sohbet platformlarını başlattı.