Yeni bir kimlik avı kampanyası, iki yıldan uzun bir süre önce keşfedilen eski bir Windows Kullanıcı Hesabı Denetimi bypass’ının yardımıyla, Remcos RAT kötü amaçlı yazılımıyla Doğu Avrupa ülkelerindeki kuruluşları hedefliyor.

Windows Kullanıcı Hesabı Denetimini atlamak için sahte güvenilir dizinlerin kullanılması, 2020’den beri bilindiği halde bugün etkili olmaya devam ettiği için saldırıda öne çıkıyor.

En son Remcos kampanyası, bulgularını bugün yayınlanan bir raporda belgeleyen SentinelOne araştırmacıları tarafından gözlemlendi ve analiz edildi.

Sahte bir faturayla başlar

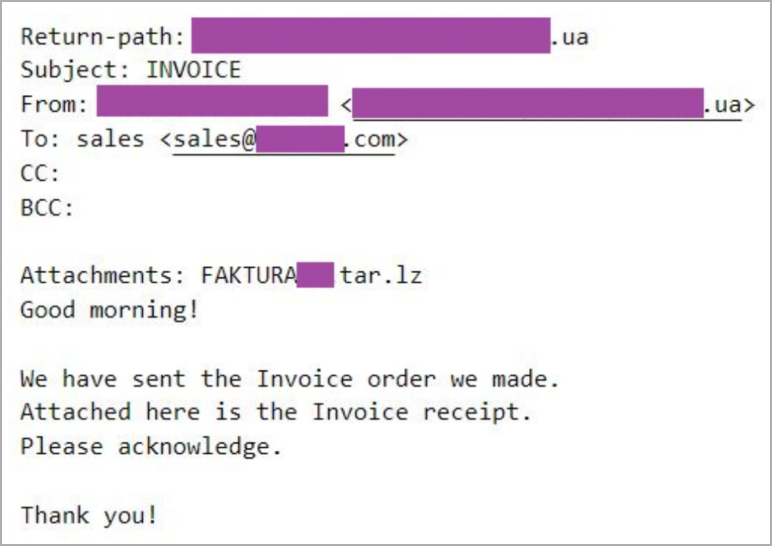

Kimlik avı kampanyası e-postaları, alıcının ülkesiyle eşleşen üst düzey alanlardan gönderilir ve genellikle faturalar, ihale belgeleri ve diğer mali belgeler olarak gizlenir.

E-postalar, alıcının dikkatini eke, DBatLoader yürütülebilir dosyasını içeren bir tar.lz arşivine çekmek için gerekenden başka fazla metin içermez.

Böyle alışılmadık bir dosya formatı seçimi, kurbanların eki başarılı bir şekilde açma şansını azaltır, ancak aynı zamanda virüsten koruma yazılımı ve e-posta güvenlik araçları tarafından tespit edilmekten kaçınmaya da yardımcı olur.

Kötü amaçlı yazılım yükleyicinin ilk aşama yükü, kurbanı açması için kandırmak için çift uzantılar ve uygulama simgeleri kullanılarak bir Microsoft Office, LibreOffice veya PDF belgesi olarak gizlenir.

Kötü amaçlı yazılım yükleyici başlatıldıktan sonra, Microsoft OneDrive veya Google Drive gibi bir genel bulut hizmetinden ikinci aşama bir yük getirilir.

Sentinel One, bir vakada bulut hizmetinin bir aydan fazla bir süre boyunca DBatLoader’ı barındırdığı için kötüye kullanıldığını bildirdi, ancak tehdit aktörlerinin kendi hesaplarını mı yoksa temiz bir geçmişe sahip güvenliği ihlal edilmiş bir hesabı mı kullandıkları net değil.

Sahte “güvenilir” klasörleri kötüye kullanma

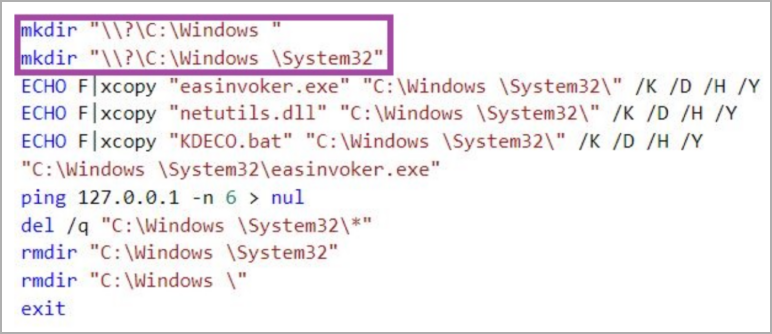

Remcos RAT’ı yüklemeden önce, DBatLoader, 2020’de belgelenen bir Windows UAC atlama yöntemini kötüye kullanmak için bir Windows toplu komut dosyası oluşturur ve yürütür.

İlk olarak güvenlik araştırmacısı Daniel Gebert tarafından Windows 10’da gösterilen yöntem, UAC’yi atlamak ve kullanıcıya sormadan kötü amaçlı kod çalıştırmak için DLL ele geçirme ve sahte güvenilir dizinlerin bir kombinasyonunu kullanmayı içerir.

Windows UAC, Microsoft’un Windows Vista’da tanıttığı ve kullanıcılardan yüksek riskli uygulamaların yürütülmesini onaylamalarını isteyen bir koruma mekanizmasıdır.

C:\Windows\System32\ gibi bazı klasörler, Windows tarafından güvenilirdir ve yürütülebilir dosyaların bir UAC istemi görüntülemeden otomatik olarak yükseltilmesine izin verir.

Bir sahte dizin bir taklit sonunda boşluk olan dizin. Örneğin, “C:\Windows\System32” meşru bir klasördür ve Windows’ta güvenilir bir konum olarak kabul edilir. Sahte bir dizin “C:\Windows\System32” gibi görünür ve C:\Windows\’tan sonra fazladan boşluk olur.

Sorun, Dosya Gezgini gibi bazı Windows programlarının “C:\Windows” ve “C:\Windows ” klasörlerini aynı klasör olarak ele alması ve böylece işletim sistemini kandırarak C:\Windows \System32’nin güvenilir bir klasör olduğunu ve olması gerektiğini düşünmesidir. dosyalarının bir UAC istemi olmadan otomatik olarak yükselmesini sağlayın.

Bu durumda DBatLoader tarafından kullanılan komut dosyası, aynı şekilde sahte güvenilir dizinler oluşturur, bir “C:\Windows \System32” klasörü oluşturur ve yasal yürütülebilir dosyaları (“easinvoker.exe”) ve kötü amaçlı DLL’leri (“netutils.dll” ) ona.

Sentinel One, “easinvoker.exe, kötü amaçlı netutils.dll dosyasının kendi bağlamında yürütülmesini sağlayan DLL hırsızlığına açıktır” diye açıklıyor.

“easinvoker.exe otomatik olarak yükseltilen bir yürütülebilir dosyadır, yani Windows güvenilir bir dizinde bulunuyorsa bir UAC istemi yayınlamadan bu işlemi otomatik olarak yükseltir – sahte %SystemRoot%\System32 dizini bu ölçütün karşılanmasını sağlar.”

Kötü amaçlı yazılım yükleyici, DLL’de gizlenen kötü amaçlı komut dosyasını (“KDECO.bat”) Microsoft’un Defender dışlama listesine ekler ve ardından yeni bir kayıt defteri anahtarı oluşturarak Remcos için kalıcılık oluşturur.

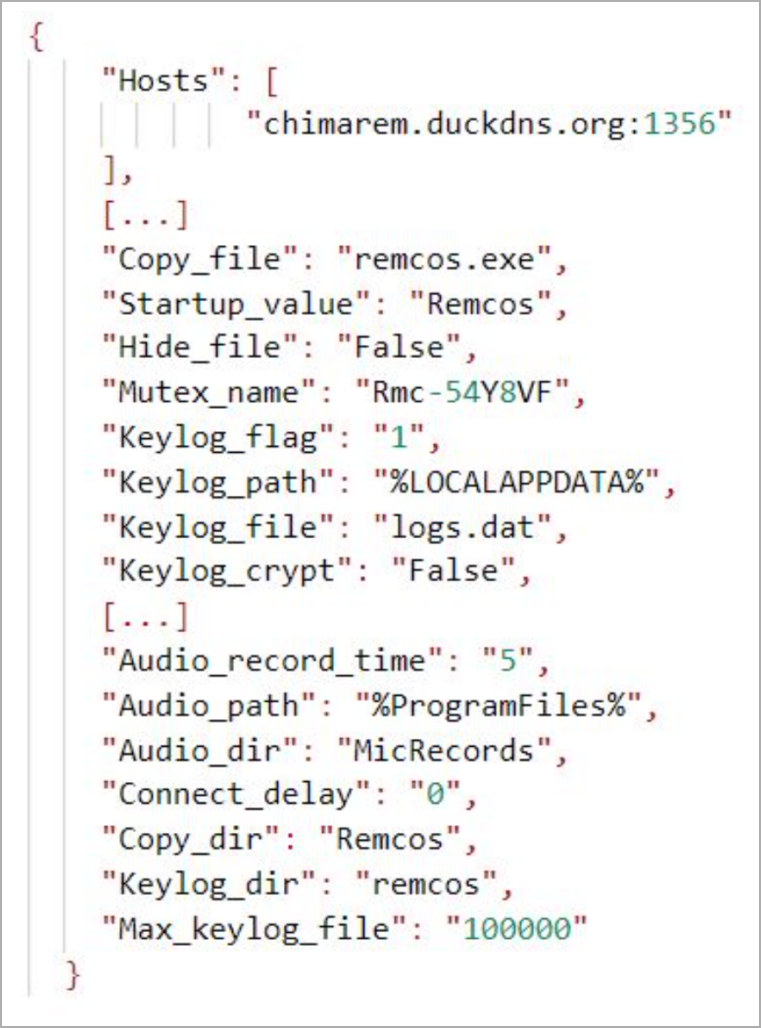

Sonunda, Remcos, keylogging ve ekran görüntüsü yakalama yetenekleriyle yapılandırılan işlem enjeksiyonu yoluyla yürütülür.

Sentinel One, sistem yöneticilerinin Windows UAC’yi “Her Zaman Bildir” olarak yapılandırmasını önerir, ancak bu çok engelleyici ve gürültülü olabilir.

Yöneticiler ayrıca, özellikle “\Windows” dizesini içeren klasörler olmak üzere, sonunda boşluk bulunan güvenilir dosya sistemi yollarındaki şüpheli dosya oluşturmaları veya işlem yürütmelerini de izlemelidir.