Kötü niyetli aktörlerin DNS kayıtlarında kötü amaçlı yazılımları sakladığı ve çoğu kuruluşun güvenlik altyapısında kritik bir kör noktadan yararlandığı sofistike yeni bir saldırı vektörü.

Bu teknik, İnternet’in alan adı sistemini geleneksel olmayan bir dosya depolama sistemine dönüştürür ve saldırganların geleneksel algılama yöntemlerinden kaçarken kötü amaçlı yazılım dağıtmasına izin verir.

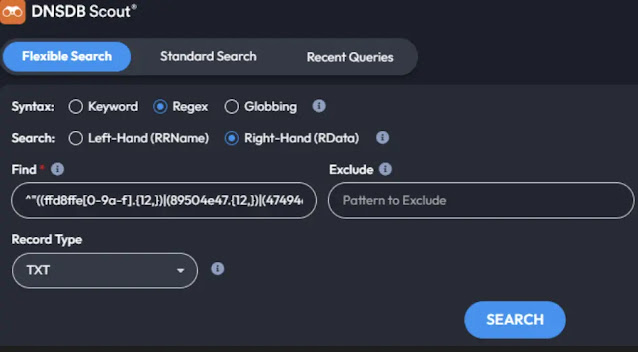

Pasif bir DNS istihbarat platformu olan DNSDB Scout’u kullanan son araştırmalar, siber suçluların kötü amaçlı yazılım dosyalarını böldüğünü ve bunları DNS TXT kayıtlarında sakladığını ortaya koydu.

Başlangıçta alan adları için tanımlayıcı metin tutacak şekilde tasarlanan bu kayıtlar, DNS sunucuları kayıtları kaldırana veya üzerine yazana kadar devam eden keyfi verileri saklayabilir.

Saldırı metodolojisi, kötü amaçlı yürütülebilir dosyaları onaltılık formata dönüştürmeyi, ardından bunları birden fazla alt alanda parçalamayı içerir.

Domaintools araştırmacıları, çeşitli yürütülebilir ve ortak dosya türlerini tanımlamak için sofistike regex desenleri kullanarak onaltılık formatta sihirli dosya baytları arayarak bu tekniğin kanıtlarını keşfettiler.

DNS TXT kayıtlarında kötü amaçlı yazılım

2021-2022 yılları arasındaki DNS kayıtlarının analizi sırasında, güvenlik araştırmacıları, aynı alt alan desenlerini paylaşan üç farklı alanda yürütülebilir dosya başlıkları içeren TXT kayıtlarını belirledi.

En önemli keşif, “*.felix.stf.whitetreecollective[.]com ”, her biri yürütülebilir bir dosyanın farklı parçalarını saklayan yüzlerce yinelenen alt alan tamsayı değeri içeriyordu.

Araştırmacılar, bu parçaları dizi işaretleyicileri olarak kullanarak bu parçaları yeniden birleştirerek, SHA256 karmalarıyla tam kötü amaçlı yazılım dosyalarını başarılı bir şekilde yeniden inşa ettiler:

- 7FF0ECF2953B862EDE157E3330A514F09992C18AA3C14ED77CF2FFC115B0866

- E7B22BA761A7F853B63933FFE517C61596710DBDEE92A429AC1BC8D04186A1

Her iki dosya da, yıkıcı eylemlerin simüle edilmesi, kullanıcı kontrolüne müdahale etmek, istenmeyen içeriğin gösterilmesi ve sistem performans sorunlarına neden olmak gibi çeşitli yıkıcı davranışlar sergileyen bir şaka yazılımı olan şaka ekran ekli yazılımları olarak tanımlandı.

Soruşturma, TXT kayıtlarında depolanan kötü niyetli PowerShell komutları ile daha ilgili bir keşif ortaya koydu.

Araştırmacılar, DrSmitty ile ilişkili DNS kayıtlarında kodlanmış Stager komut dosyalarını buldular[.]CSPG’ye bağlanan com[.]PW, gelecek aşama yükleri sunmak için bir Covenant C2 sunucusu (/API/V1/NPS/LAPROUL/Stage1) için varsayılan uç noktayı kullanır.

Bu teknik, güvenlik çözümleri genellikle Web ve e -posta iletişiminin kapsamlı izlenmesine kıyasla DNS trafiğini göz ardı ettiği için kötü amaçlı yazılım sunumunda önemli bir evrimi temsil eder.

Aynı C2 alanı, Temmuz 2017’ye kadar uzanan DNS kayıtlarında tanımlandı, bu da bu saldırı vektörünün yıllarca faaliyete geçtiğini gösteriyor.

DNS tünelleme ve kötü amaçlı yazılım depolama, kurumsal güvenlik stratejilerinde temel bir zayıflıktan yararlanır. DNS, modern dijital altyapının omurgası olmasına rağmen, sıklıkla görünürlük ve uyumluluk planlamasının dışında bırakılır.

Son çalışmalar, kötü amaçlı yazılımların% 90’ının öldürme zincirinde DNS kullandığını,% 95’inin komut ve kontrol sunucularıyla iletişim kurmak için DNS kullandığını göstermektedir.

HTTPS (DOH) üzerinden DNS ve TLS (DOT) üzerinden DNS gibi şifreli DNS protokollerinin yükselişi, tespit çabalarını daha da karmaşıklaştırır. Kullanıcı gizliliğini korumak için tasarlanan bu teknolojiler, saldırganlara kötü niyetli faaliyetleri için ek örtü sağlar.

Güvenlik uzmanları, kuruluşların bu sofistike saldırıları tespit etmek için kapsamlı DNS izleme ve filtreleme çözümlerini uygulamaları gerektiğini vurgulamaktadır.

Siber suçlular DNS gibi güvenilir protokollerden yararlanmaya devam ettikçe, işletmeler artık DNS’ye minimum güvenlik gözetimi gerektiren basit bir hizmet hizmeti olarak ele alamazlar.

Bu saldırı vektörünün keşfi, meşru sorgular ile kötü niyetli amaçlar için kullanılanlar arasında ayrım yapabilen DNS güvenlik çözümlerine yönelik kritik ihtiyacın altını çizerek DNS’yi güvenlik kör noktasından proaktif bir savunma mekanizmasına dönüştürmektedir.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi birini deneyin. Şimdi