Kötü şöhretli Emotet botnet, güvenliği ihlal edilmiş sistemlere CoinMiner ve Quasar RAT bırakmak için parola korumalı arşiv dosyalarından yararlanan yeni bir kötü amaçlı spam kampanyaları dalgasıyla ilişkilendirildi.

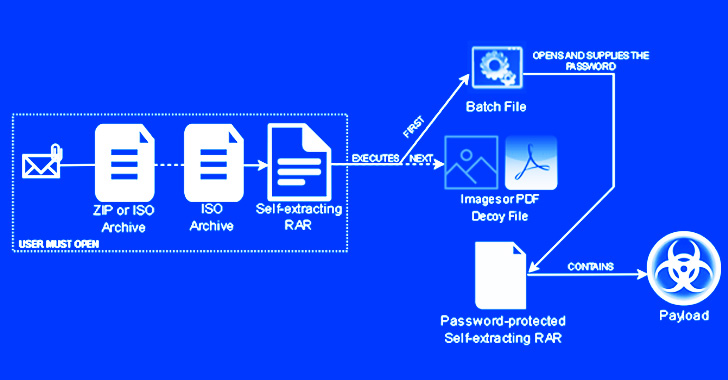

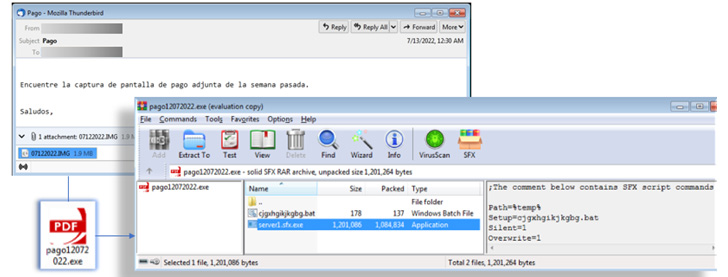

Trustwave SpiderLabs araştırmacıları tarafından tespit edilen bir saldırı zincirinde, fatura temalı bir ZIP dosyası cazibesinin yuvalanmış bir kendi kendine açılan (SFX) arşivi içerdiği bulundu; ilk arşiv ikincisini başlatmak için bir kanal görevi görüyor.

Bu gibi kimlik avı saldırıları geleneksel olarak hedefi eki açmaya ikna etmeyi gerektirse de, siber güvenlik şirketi, kampanyanın yükün kilidini açmak için parolayı otomatik olarak sağlamak için bir toplu iş dosyası kullanarak bu engeli aştığını söyledi.

İlk SFX arşiv dosyası ayrıca, gerçekte üç bileşen içerdiğinde, meşru görünmesini sağlamak için bir PDF veya Excel simgesini kullanır: parola korumalı ikinci SFX RAR dosyası, arşivi başlatan yukarıda belirtilen toplu komut dosyası ve bir tuzak PDF veya görüntü.

“Toplu iş dosyasının yürütülmesi, parola korumalı RARsfx içinde gizlenen kötü amaçlı yazılımın yüklenmesine yol açar. [self-extracting RAR archive]”Araştırmacılar Bernard Bautista ve Diana Lopera Perşembe günkü bir yazısında söyledi.

Toplu komut dosyası, kötü amaçlı etkinliği gizlemek amacıyla cazibe belgesini görüntülemek için bir komut başlatmanın yanı sıra, arşivin parolasını ve yükün çıkarılacağı hedef klasörü belirterek bunu başarır.

Son olarak, enfeksiyon, aynı zamanda bir kimlik bilgisi hırsızı olarak ikiye katlanabilen bir kripto para madenciliği olan CoinMiner’ın veya arşivde paketlenmiş yüke bağlı olarak açık kaynaklı bir .NET tabanlı uzaktan erişim truva atı olan Quasar RAT’ın yürütülmesiyle sonuçlanır.

Tek tıkla saldırı tekniği, parola engelini etkili bir şekilde aşarak kötü niyetli kişilerin kripto hırsızlığı, veri hırsızlığı ve fidye yazılımı gibi çok çeşitli eylemleri gerçekleştirmesine olanak sağlaması bakımından da dikkate değerdir.

Trustwave, parola korumalı ZIP dosyalarında paketlenen tehditlerde bir artış tespit ettiğini ve bunların yaklaşık %96’sının Emotet botnet tarafından dağıtıldığını söyledi.

Araştırmacılar, “Kendiliğinden açılan arşiv uzun süredir var ve son kullanıcılar arasında dosya dağıtımını kolaylaştırıyor” dedi. “Ancak, dosya içeriği kolayca doğrulanamadığı için bir güvenlik riski oluşturuyor ve komutları ve yürütülebilir dosyaları sessizce çalıştırabiliyor.”