Kötü amaçlı yazılımların yayılmasına dayanan bir siber suç işletmesi yürütüyorsanız, kötü amaçlı yazılımlarınızı virüsten koruma ve güvenlik ürünleri için uygun görünecek şekilde gizlemeye veya “kriptlemeye” çalışmak için muhtemelen çok zaman harcarsınız. Aslında, kötü amaçlı yazılımları “şifreleme” süreci o kadar karmaşık ve zaman alıcıdır ki, ciddi siber suçluların çoğu bu kritik işlevi bir avuç güvenilir üçüncü tarafa yaptırır. Bu hikaye, arkasındaki tarihi ve kimliği araştırıyor şifreleyici[.]bizsiber suç alanındaki en büyük isimlerden bazılarının güvendiği, uzun süredir devam eden bir şifreleme hizmeti.

Bir noktada veri çalmak için dağıtılan neredeyse tüm kötü amaçlı yazılımların şifrelenmesi gerekir. Bu son derece teknik, zahmetli süreç, kötü amaçlı bir dosyanın görünümünü ve davranışını, farklı virüsten koruma araçları tarafından tarandığında alarm zillerini çalmaya başlayana kadar yinelemeli olarak değiştirmeyi içerir.

Deneyimli kötü amaçlı yazılım tedarikçileri, kötü amaçlı yazılımlarını göndermeden önce sürekli olarak şifrelemezlerse, yaymaya çalıştıkları çok daha fazla dijital hastalığın güvenlik araçları tarafından işaretleneceğini bilirler. Kısacası, bir siber suç şirketi işletiyorsanız ve bu şifreleme sürecini kendiniz halledecek donanıma sahip değilseniz, muhtemelen bunu sizin yerinize yapması için başka birine ödeme yapmanız gerekir.

Güvenilir şifreleme hizmetlerine olan yüksek talep sayesinde, şifreleme hizmeti sağlayıcısı olarak kıvranan sayısız siber suçlu var. Bununla birlikte, bu insanların çoğu yaptıkları işte pek iyi görünmüyor çünkü çoğu kısa sürede iflas ediyor.

Öne çıkanlardan biri Cryptor[.]biz. Bu hizmet aslında, kurban verilerini çalma konusunda uzmanlaşmış ve genellikle fidye yazılımı saldırılarına zemin hazırlamak için kullanılan popüler ve güçlü bir kötü amaçlı yazılım seti olan RedLine bilgi hırsızı kötü amaçlı yazılımının sağlayıcıları tarafından öneriliyor. şifreleyici[.]biz ayrıca Predator bilgi hırsızı kötü amaçlı yazılım ailesinin müşterilerine de önerilmiştir (kötü amaçlı yazılımın Telegram destek kanalları aracılığıyla).

CRYPTOR’U KİM ÇALIŞTIRIR[.]BİZ?

Cryptor kadar iyi[.]Biz kötü amaçlı yazılımların kafasını karıştırıyor olabilir, sahibi kendi izlerini örtmek için iyi bir iş çıkarmış gibi görünmüyor. Cryptor web sitesi için kayıt kayıtları[.]biz, gizlilik koruma hizmetlerinin arkasına gizlenmiştir, ancak sitenin ana sayfasında, potansiyel müşterilerin alan adını ziyaret ederek kaydolmaları gerektiği belirtilmektedir. mezar odası[.]guruveya “ adresine bir Jabber anlık mesajı göndererek[email protected]”

Mezar odası[.]guru’nun kayıt kayıtları da gizlidir, ancak her iki şifreleyici için de pasif alan adı sistemi (DNS) kayıtları[.]biz ve kripto[.]guru, 2018’de alan adlarının gelen e-postayı adrese yönlendirdiğini gösteriyor [email protected].

Siber istihbarat firması Intel 471, [email protected]’un forumda bir hesap kaydetmek için kullanıldığını bildirdi kara yazılım ” takma adı altındaKerenler” Bu arada, Jabber adresi [email protected], Rus bilgisayar korsanlığı forumunda Kerens kullanıcısı ile ilişkilendirildi. Faydalanmak 2011’den günümüze.

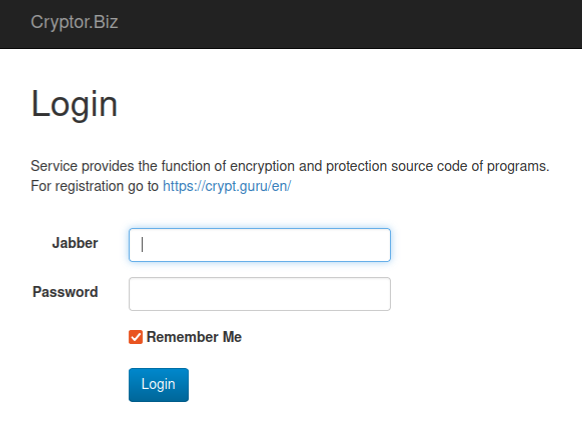

Cryptor dot biz için oturum açma sayfası, hizmeti kimin çalıştırdığına dair birkaç ipucu içerir.

Kerens’in 2011’de Exploit’teki ilk gönderisi, Cryptor’dan önce gelen popüler bir şifreleme hizmeti hakkında olumsuz bir incelemeydi.[.]biz aradık VIP CryptKerens’in “boktan” ve güvenilmez olmakla suçladığı. Ancak Intel 471, VIP Crypt hakkındaki eleştirel incelemesinden sonra Kerens’in, birdenbire Cryptor’ın reklamını yapmaya başladıkları Ekim 2016’ya kadar dört yıl daha Exploit’te herkese açık bir şekilde gönderi yayınlamadığını fark etti.[.]biz.

Intel 471, Kerens’in e-posta adresini kullandığını tespit etti [email protected]aynı zamanda Keren’in hesaplarını Rusça bilgisayar korsanlığı forumlarına kaydetmek için de kullanıldı. doğrulandı Ve Hasar Laboratuvarı

İronik bir şekilde, Verified, özel mesajları ve çevrimiçi olarak sızdırılan kullanıcı kayıt ayrıntılarıyla yıllar içinde birçok kez saldırıya uğradı. Bu kayıtlar, Kerens adlı kullanıcının Mart 2009’da Rusya’nın güney Sibirya bölgesindeki bir şehir olan Novosibirsk’teki bir İnternet adresinden Verified’a kaydolduğunu gösteriyor.

2010 yılında, Rusça ortaklık forumunda Pepyak kullanıcı adına sahip biri GoFuckBiz[.]iletişim yıl boyunca zamanlarını tipik olarak Sibirya’da (daha ılıman aylarda) ve Tayland’da (Novosibirsk’in tipik olarak -15 °C/°5F olduğu zamanlarda) yaşamak arasında ayırdıklarını paylaştı.

Örneğin, kalitesiz yollarda gezinmek için satın alınacak en iyi araba hakkındaki bir sohbette Pepyak, “Sibirya’da boktan yollarımız var” dedi. Ocak 2010’da Pepyak, GoFuckBiz topluluğuna Phuket, Tayland’da iyi bir USB tabanlı modemin nerede bulunabileceğini sordu.

DomainTools.com, [email protected] e-posta adresinin, “adlı artık feshedilmiş bir Rus otomobil satış web sitesi de dahil olmak üzere yıllar içinde 28 alan adını kaydetmek için kullanıldığını söylüyor.Otomatik biniş[.]biz” DomainTools, bu web sitesinin 2008 yılında bir Yuri Çurnov Sevastpol, Kırım’dan (Rusya’nın 2014’te Kırım’ı ilhak etmesinden önce, yarımada Ukrayna’nın bir parçasıydı).

Autodoska için WHOIS kayıtları[.]biz 2010 yılında değiştirildi Sergey Purtov ([email protected]) Rusya’nın Kemerovo Oblastı’na bağlı, Batı Sibirya’da Novosibirsk’e bitişik nispeten kalabalık bir bölge olan Yurga’dan.

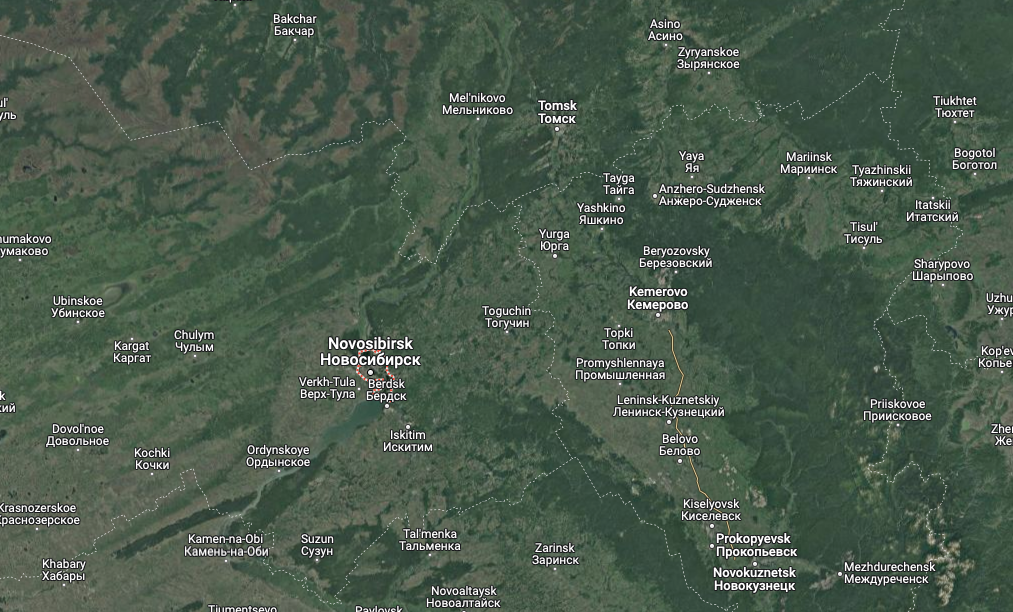

Novosibirsk, Yurga ve Kemerovo Oblast dahil olmak üzere bölgenin uydu görüntüsü. Resim: Google Haritalar.

[email protected]’a kayıtlı 28 alan adının çoğunun kayıt kayıtlarında başka bir e-posta adresi vardır: [email protected]. DomainTools’a göre Unforgiven e-posta adresi, Keren’in e-posta adresine orijinal olarak kayıtlı üç alan da dahil olmak üzere yaklaşık bir düzine alan adını kaydetmek için kullanıldı – [email protected] (örneğin, antivirusxp09)[.]com).

2006 yılında [email protected] adresine kaydedilen alan adlarından biri thelib[.]ru, uzun yıllar korsan e-kitap indirmek için bir yerdi. DomainTools thelib diyor[.]ru aslen kayıtlıydı Sergey U Purtov.

[email protected]’a kayıtlı iki düzine alan adının çoğu, bir noktada az sayıda diğer alan adı ile bir sunucuyu paylaşıyordu. mobil-yumuşak[.]vardıre-posta adresine kayıtlı olan [email protected].

CDNovosibirsk merkezli bir ekspres teslimat şirketi olan . Sergey Yuryeviç Purtov (Sergey Yuryeviç Purtov).

DomainTools, autodoska kayıt kayıtlarında aynı telefon numarasını söylüyor[.]biz (+7.9235059268) diğer iki alanın güvenliğini sağlamak için kullanıldı — safra[.]ru Ve kütüphane[.]ruher ikisi de kayıtlı Sergey Y Purtov.

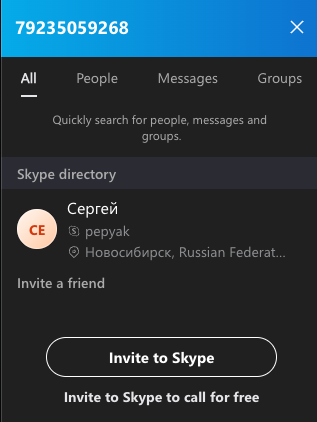

79235059268 numaralı telefondan arama Skype bu rakamların Novosibirsk’ten artık tanıdık kullanıcı adı Pepyak olan bir “Sergey” e ait olduğunu ortaya koyuyor.

79235059268 numaralı telefondan arama Skype bu rakamların Novosibirsk’ten artık tanıdık kullanıcı adı Pepyak olan bir “Sergey” e ait olduğunu ortaya koyuyor.

Constella Intelligence, her şeyi tam bir döngü haline getirerek, [email protected] e-posta adresine bağlı çeşitli çevrimiçi hesapların sıklıkla biraz benzersiz bir parolaya güvendiğini gösteriyor, “plk139t51z” Constella, aynı şifrenin yalnızca bir avuç diğer e-posta adresi için kullanıldığını söylüyor. [email protected].

CDEK’ten hacklenen müşteri kayıtları, [email protected]’un adlı bir müşteriye bağlı olduğunu gösteriyor. Sergey Yuryeviç Purtov. DomainTools, [email protected]’a kayıtlı 15 alan adının neredeyse tamamının (yukarıda belirtilen mobile-soft[.]su) bir noktada [email protected]’a kayıtlıydı.

Intel 471, [email protected]’un 2009 yılında ” takma adıyla bir kullanıcıyı kaydetmek için kullanıldığını bildirdi.Kolomb” Rus bilgisayar korsanlığı forumu Antichat’ta. Kolumb’un Antichat’taki gönderilerinden, bu kullanıcının çoğunlukla Rusya’daki güvenliği ihlal edilmiş bilgisayarlara erişim satın almakla ilgilendiği görülüyor.

Ardından Aralık 2009’da Kolumb, güvenilir bir şifreleme hizmetine veya tam zamanlı bir kriptolayıcıya umutsuzca ihtiyaç duyduklarını söyledi.

Kolumb, Antichat’ta “Her gün, hatta bazen günde birkaç kez yazılımı şifreleyecek bir kişiye ihtiyacımız var,” diye yazdı.

Bay Purtov, bu raporda atıfta bulunulan e-posta adreslerinden herhangi birine gönderilen yorum taleplerine yanıt vermedi. Mail.ru, [email protected] e-posta adresinin artık aktif olmadığını söyledi.

ANALİZ

KrebsOnSecurity’nin bu hafta başlarında Mastodon hakkında görüş bildirdiği gibi, siber güvenlik araştırmacıları ve benzer şekilde kolluk kuvvetleri için dikkatleri kriptolama alanındaki en iyi oyunculara odaklamak birçok nedenden dolayı çok mantıklı. En önemlisi, zamana göre test edilmiş şifreleme hizmetleri sunan siber suçlular aynı zamanda gezegendeki en deneyimli ve bağlantılı kötü niyetli kodlayıcılar arasında olma eğilimindedir.

Bunu şu şekilde düşünün: Tanımı gereği, bir şifreleme hizmeti her türlü kötü amaçlı yazılımı tarar ve inceler. önce bu yeni pislikler önce vahşi doğada serbest bırakılır. Tek başına bu gerçek, bu suç kuruluşlarını yeni kötü amaçlı yazılımlar hakkında daha zamanında istihbarat elde etmek isteyen siber güvenlik firmalarının birincil hedefi haline getirmelidir.

Ayrıca, Pepyak ve diğer şifreleme sağlayıcılarından gelen sayısız gönderi ve özel mesajın gözden geçirilmesi, başarılı bir şifreleme hizmetinin dünyanın en gelişmiş kötü amaçlı yazılım yazarlarından bazılarıyla doğrudan ve sık iletişim kuracağını gösteriyor.

Kısacası, güvenilir bir şifreleme hizmetine sızmak veya bozmak, aynı anda çok sayıda siber suç operasyonunu yavaşlatmak ve hatta devre dışı bırakmak için mükemmel bir yol olabilir.

Şifreleme endüstrisi hakkında daha fazla okuma:

Bu Hizmet, Kötü Amaçlı Yazılım Yazarlarının Kodlarındaki Kusurları Düzeltmesine Yardımcı Olur

Antivirüs Öldü: Yaşasın Antivirüs!