Tehdit aktörleri, Aralık 2023'ten bu yana hem Android hem de Windows kullanıcılarını hedef alan çeşitli kötü amaçlı yazılımlar sunmak için Google Meet, Skype ve Zoom gibi popüler video konferans yazılımlarının reklamını yapan sahte web sitelerinden yararlanıyor.

Zscaler ThreatLabz araştırmacıları, “Tehdit aktörü, Android platformları için SpyNote RAT ve Windows sistemleri için NjRAT ve DCRat dahil olmak üzere Uzaktan Erişim Truva Atları (RAT'lar) dağıtıyor” dedi.

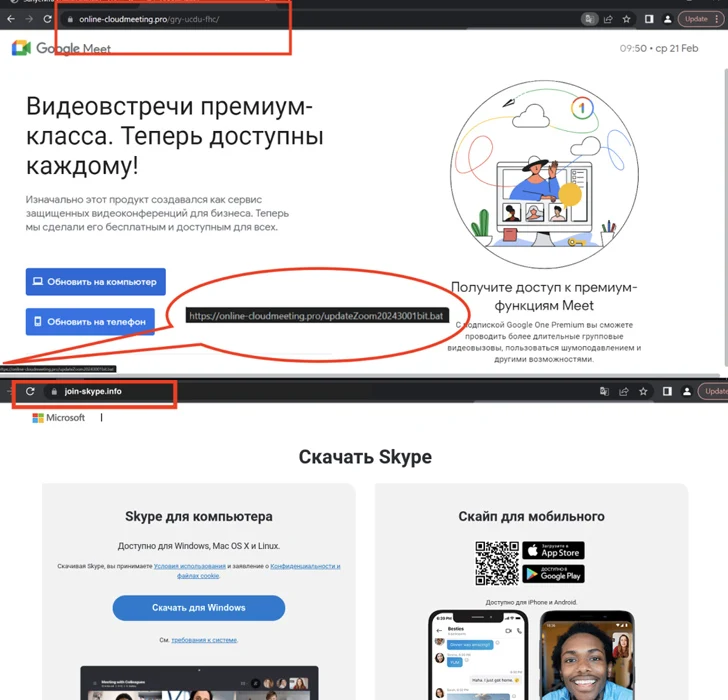

Sahte siteler Rusçadır ve yasal benzerlerine çok benzeyen alan adlarında barındırılmaktadır; bu da saldırganların olası kurbanları kötü amaçlı yazılımı indirmeye ikna etmek için yazım hatası hileleri kullandığını göstermektedir.

Ayrıca Android, iOS ve Windows platformları için uygulamayı indirme seçenekleriyle birlikte gelirler. Android için düğmeye tıklandığında bir APK dosyası indirilirken, Windows uygulaması düğmesine tıklandığında bir toplu komut dosyasının indirilmesi tetiklenir.

Kötü amaçlı toplu komut dosyası, uzaktan erişim truva atını indirip çalıştıran bir PowerShell komut dosyasının yürütülmesinden sorumludur.

Şu anda, tehdit aktörünün iOS kullanıcılarını hedef aldığına dair bir kanıt bulunmuyor; zira iOS uygulamasının düğmesine tıklamak, kullanıcıyı Skype için meşru Apple App Store listesine yönlendiriyor.

Araştırmacılar, “Bir tehdit aktörü, Android ve Windows için gizli bilgileri çalabilen, tuş vuruşlarını günlüğe kaydedebilen ve dosyaları çalabilen RAT'ları dağıtmak için bu yemleri kullanıyor” dedi.

Gelişme, AhnLab Güvenlik İstihbarat Merkezi'nin (ASEC), hem Windows hem de Linux'u hedef alan WogRAT adlı yeni bir kötü amaçlı yazılımın, kötü amaçlı kodları barındırmak ve almak için gizli bir vektör olarak aNotepad adlı ücretsiz çevrimiçi not defteri platformunu kötüye kullandığını ortaya çıkarmasıyla ortaya çıktı.

En azından 2022'nin sonlarından itibaren aktif olacağı ve diğerlerinin yanı sıra Çin, Hong Kong, Japonya ve Singapur gibi Asya ülkelerini hedef alacağı söyleniyor. Bununla birlikte, kötü amaçlı yazılımın doğada nasıl dağıtıldığı şu anda bilinmiyor.

ASEC, “WogRAT ilk kez çalıştırıldığında, virüslü sistemin temel bilgilerini topluyor ve bunları C&C sunucusuna gönderiyor” dedi. “Kötü amaçlı yazılım daha sonra komutları yürütmek, sonuçları göndermek, dosyaları indirmek ve bu dosyaları yüklemek gibi komutları destekliyor.”

Bu aynı zamanda, TA4903 olarak bilinen finansal motivasyona sahip bir siber suçlunun kurumsal kimlik bilgilerini çalmak ve muhtemelen bunları iş e-postası uzlaşma (BEC) saldırılarıyla takip etmek amacıyla düzenlediği yüksek hacimli kimlik avı kampanyalarıyla da aynı zamana denk geliyor. Düşman en az 2019'dan beri aktif durumda ve faaliyetler 2023'ün ortalarından sonra yoğunlaşıyor.

Proofpoint, “TA4903, kurumsal kimlik bilgilerini çalmak için çeşitli ABD hükümet kuruluşlarını rutin olarak taklit eden kampanyalar yürütüyor” dedi. “Aktör ayrıca inşaat, finans, sağlık, yiyecek ve içecek ve diğerleri de dahil olmak üzere çeşitli sektörlerdeki kuruluşları taklit ediyor.”

Saldırı zincirleri, kimlik avı için QR kodlarının (diğer adıyla quishing) kullanılmasını ve iki faktörlü kimlik doğrulama (2FA) korumalarını atlamak için EvilProxy ortadaki rakip (AiTM) kimlik avı kitine güvenmeyi içerir.

Hedef posta kutusu ele geçirildiğinde, tehdit aktörünün ödemeler, faturalar ve banka bilgileriyle ilgili bilgileri aradığı ve nihai hedefinin mevcut e-posta dizilerini ele geçirmek ve fatura sahtekarlığı yapmak olduğu gözlemlendi.

Kimlik avı kampanyaları aynı zamanda DarkGate, Agent Tesla ve Remcos RAT gibi diğer kötü amaçlı yazılım aileleri için de bir kanal işlevi gördü; bunların sonuncusu, kötü amaçlı yazılımı güvenliği ihlal edilmiş ana bilgisayarlara bırakmak için steganografik tuzaklardan yararlanıyor.