Analistler sıklıkla günlük olarak çok sayıda tehditle karşı karşıya kalıyor ve her biri, davranışının ve potansiyel etkisinin anlaşılması için ayrıntılı bir inceleme gerektiriyor.

Uyarılar birikmeye başladığında her birinin manuel olarak analiz edilmesi zaman alıcı hale gelir ve ekibinizi baskı altına alır.

Neyse ki bu tehditler, otomatik kötü amaçlı yazılım analiziyle daha hızlı ve daha verimli bir şekilde ele alınabilir. Çeşitli görevleri otomatikleştirerek tehditleri daha hızlı ortaya çıkarabilir, hataları en aza indirebilir ve ekibinizin daha kritik işlere odaklanmasına olanak tanıyabilirsiniz.

Aşağıdaki gibi araçları kullanarak hangi saldırı vektörlerinin otomatikleştirilebileceğini keşfedelim ANY.RUN’un etkileşimli sanal alanı.

Çeşitli Saldırı Senaryolarını Analiz Etme

ANY.RUN’un sanal alanı artık öldürme zincirinin önemli aşamalarını hızlı bir şekilde tanımlayıp tetikleyebilen otomatik etkileşimin yükseltilmiş bir sürümüne sahip.

Bu geliştirme, saldırı analizinin ilerlemeye devam etmesini ve kötü amaçlı etkinlikleri manuel müdahale olmadan tam olarak tespit etmesini sağlar.

Bu aşamalar şunları içerebilir:

- Arşivler ve içerikleri gibi e-posta ekleri

- Belgelere ve CAPTCHA’lara yerleştirilmiş QR kodları

- Yeniden yazılan bağlantılar ve çok aşamalı yönlendirmeler

ANY.RUN’un Kara Cuma teklifleri: Hediye olarak 3 adede kadar lisans alın

CAPTCHA’lar: Zorlukları Otomatik Olarak Çözme

CAPTCHA’lar genellikle saldırganlar tarafından kötü amaçlı etkinliğe ek bir karmaşıklık katmanı eklemek için kullanılır ve devam etmek için kullanıcı etkileşimi gerekir.

Bu zorluklar, araştırma sürecini yavaşlatarak manuel analizi engelleyebilir.

Otomatik analiz oturumlarında CAPTCHA’lar herhangi bir manuel giriş gerektirmeden otomatik olarak çözülür. Analiz süreci sorunsuz devam eder ve saldırının tüm aşamaları gerçekleştirilir.

Örneğin, bu analiz oturumuKimlik avı saldırısı sırasında karşılaşılan CAPTCHA’lar otomatik olarak atlanır ve korumalı alanın saldırı zincirindeki sonraki adımları tespit etmesine ve gözlemlemesine olanak tanır.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

Bu yaklaşım, analizi basitleştirir ve tehdidin eksiksiz bir görünümünü sağlayarak analistlerin zamandan ve emekten tasarruf etmesini sağlar.

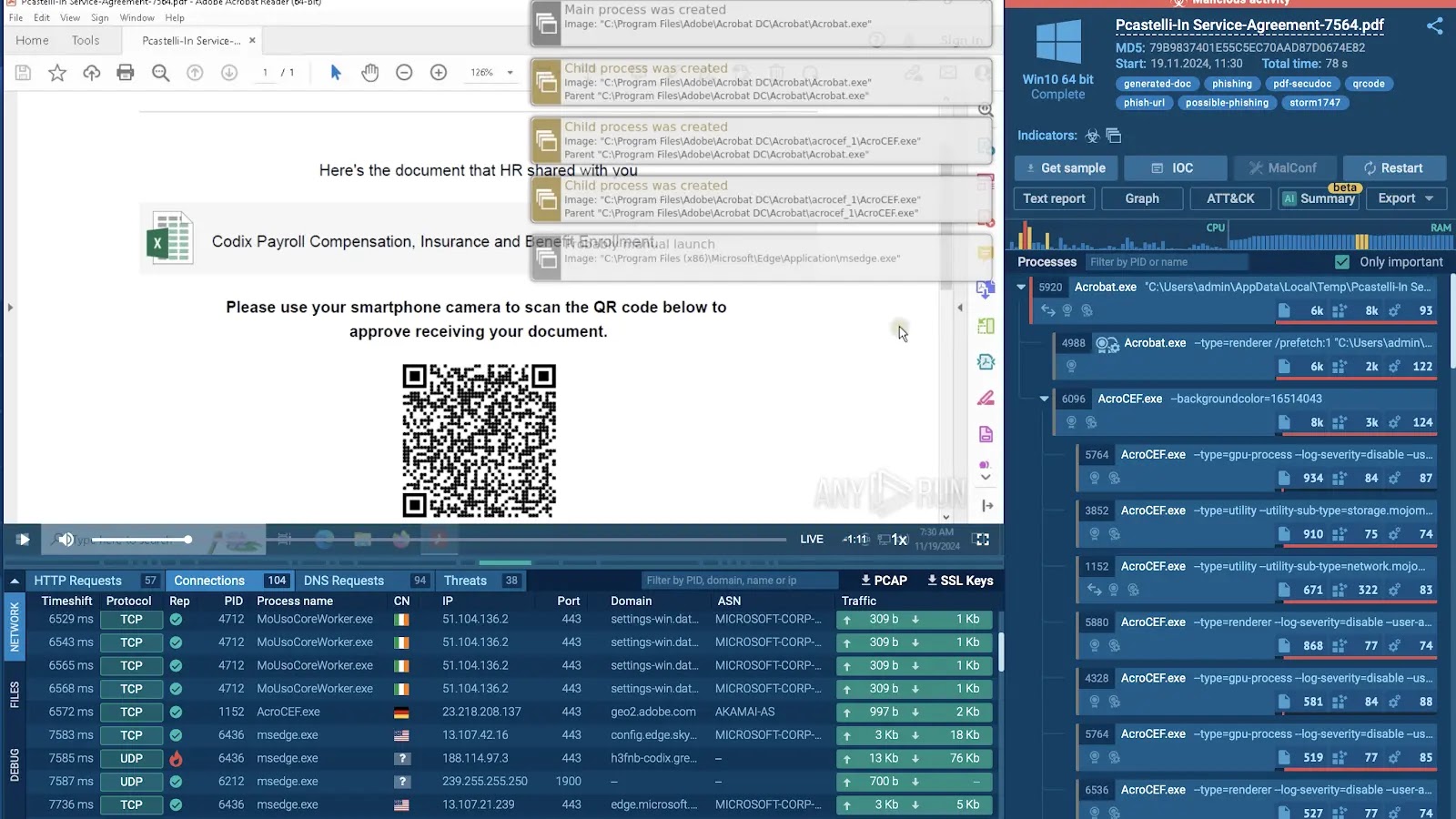

QR Kodları: Kötü Amaçlı Yazılımlara Karşı Yeni Bir Ağ Geçidi

QR kodları, ödemelerden pazarlamaya kadar modern etkileşimlerde popüler hale geldi. Ancak bunlar aynı zamanda kötü amaçlı yazılımların dağıtım mekanizmasıdır.

Kötü amaçlı bir QR kodu, kullanıcıları kimlik avı sitelerine yönlendirebilir veya cihazlarına kötü amaçlı yazılım indirmeleri için onları kandırabilir.

Siber suçlular genellikle belgelere QR kodları yerleştirir. Ancak ANY.RUN’un sanal alanı gibi araçlar, otomatik analiz oturumları sırasında bu engellerin aşılmasını ve gizli tehditlerin ortaya çıkarılmasını sağlar.

Bu analiz oturumunda görüldüğü gibi, kötü amaçlı yazılım tespiti, bir QR koduyla karşılaşıldığında durmaz veya manuel çaba gerektirmez. Korumalı alan, gömülü bağlantıyı otomatik olarak algılayıp açarak analiz oturumunun kesintisiz olmasını sağlar.

Tehdit analizi sırasında sandbox, içeriğin kötü amaçlı olup olmadığını da belirler ve kararı arayüzün sağ üst köşesinde görüntüleyerek analistler için hem zamandan hem de emekten tasarruf sağlar.

E-posta Ekleri: Klasik Saldırı Vektörü

E-posta ekleri, kötü amaçlı yazılım dağıtmak için popüler bir yöntem olmaya devam ediyor. Tehdit aktörleri genellikle kötü amaçlı yükleri ZIP arşivleri gibi dosyalarda gizler ve saldırıyı gerçekleştirmek için belirli eylemler veya birden fazla adım gerektirir.

Otomatik analiz, güvenli ve izole bir ortamda potansiyel tehditlerin davranışlarını çıkararak, açarak ve gözlemleyerek bu süreci hızlandırır.

Aşağıdaki örnekte, etkileşimli bir sanal alan yardımıyla e-posta eklerinin analizini otomatikleştirmenin ne kadar kolay olduğunu görüyoruz.

Otomatik analizle korumalı alan, e-postaya eklenen ZIP dosyasını çıkarır. Daha sonra arşivdeki yürütülebilir Formbook’u bulur ve davranışını gözlemlemek için otomatik olarak çalıştırır.

Engellenen veya yeniden yazılan bağlantılar, siber suçlular tarafından güvenlik filtrelerini atlatmak için yaygın olarak kullanılır. Bu bağlantılar zararsız görünür ancak tıklandığında kötü amaçlı hedeflere yönlendirilir ve bu da onları kimlik avı ve kötü amaçlı yazılım dağıtımı için tehlikeli bir araç haline getirir.

Korumalı alan ortamındaki otomatik analiz, bu tür senaryoların ele alınması için idealdir.

ANY.RUN gibi araçlar kullanıcı davranışını simüle edebilir, bu gizli URL’leri çıkarabilir ve bunları kontrollü bir ortamda takip edebilir. Bu süreç, gerçek sistemleri riske atmadan nihai hedefin ve ilgili tehditlerin açığa çıkmasını sağlar.

Örneğin, engellenen bir kimlik avı URL’sini analiz eden bir sanal alan oturumunda, bağlantı Microsoft’un etki alanına yeniden yazılmış gibi göründü güvenli bağlantılar[.]koruma[.]görünüm[.]iletişim bağlantının kötü amaçlı olduğunu belirten bir uyarıyla birlikte.

Ancak bu engelleme, tehdide ilişkin daha fazla bilgi edinilmesini engelledi.

Etkinleştirerek Otomatik Etkileşim ve analizi yeniden çalıştıran sanal alan, yeniden yazılan URL’yi atlayarak CAPTCHA çözme gerektirenler de dahil olmak üzere saldırının tüm aşamalarının yürütülmesine izin verdi.

Bu, saldırının örgüt tarafından gerçekleştirildiğini ortaya çıkardı. Storm-1575 tehdit aktörü kullanarak DadSec kimlik avı platformuilişkili etiketlerle belirtildiği gibi.

ANY.RUN’dan Özel Black Friday Fırsatlarınızı Alın

ANY.RUN’un güçlü sanal alanıyla tehdit analizi yeteneklerinizi geliştirin. Siber tehditleri tespit etmek için e-postaları, dosyaları ve URL’leri hızla analiz edin.

Otomatik analiz sayesinde korumalı alan her adımı halleder, zamandan tasarruf etmenizi sağlar ve manuel girişe gerek kalmadan doğru bilgiler sunar.

ANY.RUN’dan Kara Cuma Teklifleri

8 Aralık’a kadar geçerli olan özel Black Friday fırsatlarından yararlanın:

- Bireysel kullanıcılar için: 1 lisans fiyatına 2 lisans alın.

- Takımlar için: ANY.RUN’dan aranabilir bir tehdit istihbaratı veritabanı olan Tehdit İstihbaratı Araması için en fazla 3 lisansın yanı sıra yıllık temel plan alın -> Bugün tüm teklifleri keşfedin.

Analyze cyber threats with ANYRUN's powerful sandbox. Black Friday Deals : Get up to 3 Free Licenses.