Kinsing kötü amaçlı yazılımı, kapsayıcı görüntülerindeki ve yanlış yapılandırılmış, ifşa edilmiş PostgreSQL kapsayıcılarındaki bilinen zayıflıklardan yararlanarak etkin bir şekilde Kubernetes kümelerini ihlal ediyor.

Bu taktikler yeni olmasa da, Microsoft’un Defender for Cloud ekibi son zamanlarda bir artış gördüklerini ve bu da tehdit aktörlerinin aktif olarak belirli giriş noktaları aradıklarını gösteriyor.

Kinsing, tehdit aktörleri için gelir elde etmek üzere ihlal edilen sunucunun donanım kaynaklarını kullanarak kripto madenciliği için kapsayıcılı ortamları hedefleme geçmişine sahip bir Linux kötü amaçlı yazılımıdır.

Kinsing’in arkasındaki tehdit aktörleri, Log4Shell gibi bilinen güvenlik açıklarını ve son zamanlarda Atlassian Confluence RCE’yi hedefleri aşmak ve kalıcılık sağlamak için kullanmalarıyla tanınırlar.

Kapsayıcı görüntü kusurları için tarama

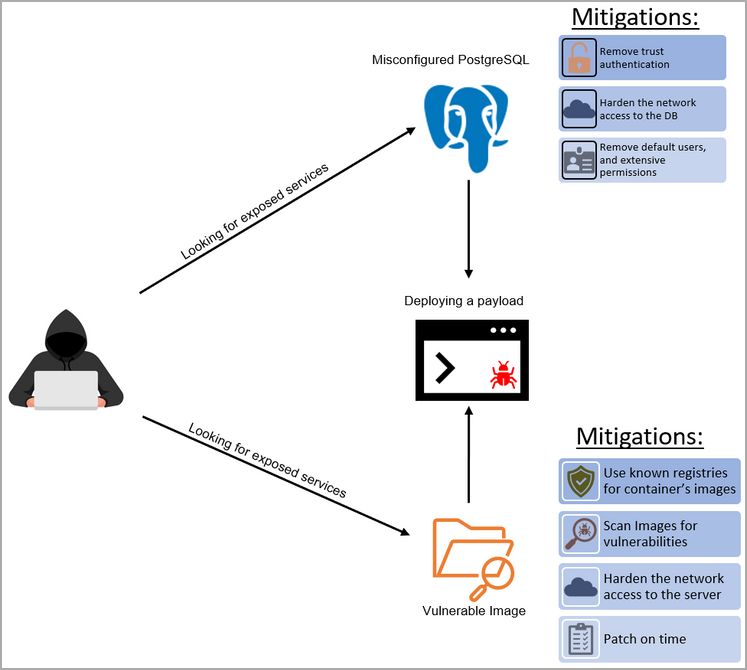

Microsoft, Kinsing operatörleri tarafından bir Linux sunucusuna ilk erişim elde etmek için kullanılan iki yöntemde bir artış gördüklerini söylüyor – konteyner görüntülerindeki bir güvenlik açığından veya yanlış yapılandırılmış PostgreSQL veritabanı sunucularından yararlanma.

Tehdit aktörleri, görüntü güvenlik açıklarından yararlanırken, yüklerini itmelerine olanak tanıyan uzaktan kod yürütme kusurlarının peşine düşer.

Bulut telemetrisi için Microsoft Defender, tehdit aktörlerinin ilk erişim için aşağıdaki uygulamalardaki güvenlik açıklarından yararlanmaya çalıştığını belirtti:

- PHPUnit

- Yaşam ışını

- Oracle WebLojik

- wordpress

WebLogic vakalarında bilgisayar korsanları, Oracle’ın ürününü etkileyen tüm uzaktan kod yürütme kusurları olan CVE-2020-14882, CVE-2020-14750 ve CVE-2020-14883’ü tarar.

Microsoft güvenlik araştırmacısı Sunders Bruskin tarafından hazırlanan bir raporda, “Son zamanlarda, WebLogic sunucularının savunmasız sürümlerini hedef alan yaygın bir Kinsing kampanyası belirledik” yazıyor.

“Saldırılar, WebLogic varsayılan bağlantı noktasıyla (7001) eşleşen açık bir bağlantı noktası arayarak çok çeşitli IP adreslerinin taranmasıyla başlar.”

Bu sorunu hafifletmek, dağıtmak istediğiniz görüntülerin mevcut en son sürümlerini kullanmak ve bu görüntüleri yalnızca resmi depolardan ve güvenilir konumlardan almak kadar basittir.

Microsoft ayrıca, IP izin listelerini kullanarak ve en az ayrıcalık ilkelerini izleyerek, açık kapsayıcılara erişimin en aza indirilmesini önerir.

PostgreSQL’e Saldırmak

Microsoft’un güvenlik uzmanlarının gözlemlediği ikinci ilk saldırı yolu, yanlış yapılandırılmış PostgreSQL sunucularının hedeflenmesindeki artıştı.

Saldırganların kullandığı en yaygın yanlış yapılandırmalardan biri, PostgreSQL’e “sunucuya bağlanabilen herkesin veritabanına erişim yetkisine sahip olduğunu” varsaymasını söyleyen “güven kimlik doğrulaması” ayarıdır.

Başka bir hata da, saldırganın sunucuya erişim sağlamak için kullanıyor olabileceği herhangi bir IP adresi de dahil olmak üzere çok geniş bir IP adresi aralığı atamaktır.

Microsoft, IP erişim yapılandırması katı olsa bile, Kubernetes’in ARP (Adres Çözümleme Protokolü) zehirlenmesine eğilimli olduğunu, bu nedenle saldırganların erişim elde etmek için kümedeki uygulamaları taklit edebileceğini söylüyor.

PostgreSQL yapılandırma sorunlarını azaltmak için, projenin güvenlik önerileri web sayfasına bakın ve önerilen önlemleri uygulayın.

Son olarak Microsoft, Defender for Cloud’un PostgreSQL kapsayıcılarındaki izin verilen ayarları ve yanlış yapılandırmaları algılayabildiğini ve bilgisayar korsanları risklerden yararlanmadan önce yöneticilerin riskleri azaltmasına yardımcı olabileceğini söylüyor.

BigBinary’den Sreeram Venkitesh, sunucularına Kinsing bulaşan PostgreSQL yöneticileri için kötü amaçlı yazılımın cihazlarına nasıl bulaştığı ve sonunda onu nasıl kaldırdıkları hakkında bir makale yazdı.