StrRAT ve Ratty gibi uzaktan erişim truva atları, çok dilli ve kötü amaçlı Java arşivi (JAR) dosyalarının bir kombinasyonu olarak dağıtılıyor ve bu, tehdit aktörlerinin sürekli olarak radarın altından uçmanın yeni yollarını nasıl bulduklarını bir kez daha vurguluyor.

Deep Instinct güvenlik araştırmacısı Simon Kenin bir raporda, “Saldırganlar artık JAR dosya formatını düzgün bir şekilde doğrulamayan güvenlik çözümlerini karıştırmak için çok dilli tekniği kullanıyor” dedi.

Polyglot dosyaları, iki veya daha fazla farklı biçimdeki sözdizimini, her biçimin herhangi bir hata oluşturmadan ayrıştırılabileceği şekilde birleştiren dosyalardır.

Siber güvenlik firması tarafından tespit edilen böyle bir 2022 kampanyası, StrRAT yükünü dağıtmak için JAR ve MSI biçimlerinin (yani hem JAR hem de MSI yükleyici olarak geçerli olan bir dosya) kullanılmasıdır. Bu ayrıca, dosyanın nasıl yorumlandığına bağlı olarak hem Windows hem de Java Runtime Environment (JRE) tarafından yürütülebileceği anlamına gelir.

Başka bir örnek, hem Ratty hem de StrRAT’ı iletmek için CAB ve JAR poliglotlarının kullanımını içerir. Eserler, bazıları Discord’da barındırılan cutt.ly ve rebrand.ly gibi URL kısaltma hizmetleri kullanılarak yayılır.

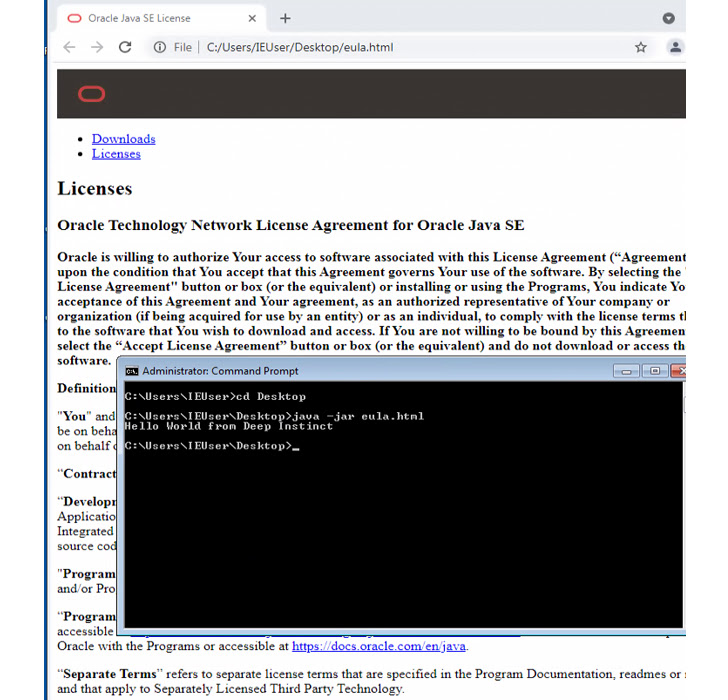

Kenin, “ZIP dosyalarının özelliği, arşivin sonunda yer alan bir merkezi dizin sonu kaydının varlığıyla tanımlanmalarıdır.” “Bu, dosyanın başına eklediğimiz herhangi bir ‘çöp’ün yok sayılacağı ve arşivin hala geçerli olduğu anlamına gelir.”

JAR dosyalarının yeterli şekilde doğrulanmaması, eklenen kötü amaçlı içeriğin güvenlik yazılımını atlayabileceği ve güvenliği ihlal edilmiş ana bilgisayarlarda yürütülene kadar tespit edilmeden kalabileceği bir senaryoya yol açar.

Bu, bu tür kötü amaçlı yazılım bulaşmış çok dilli dillerin vahşi ortamda ilk kez tespit edilişi değil. Kasım 2022’de Berlin merkezli DCSO CyTec, StrelaStealer adlı bir DLL/HTML poliglotu olarak yayılan bir bilgi hırsızını ortaya çıkardı.

Kenin, “JAR dosyaları için uygun algılama hem statik hem de dinamik olmalıdır” dedi. “Dosyanın sonunda bir merkezi dizin sonu kaydının varlığı için her dosyayı taramak verimsizdir.”

“Savunanlar hem ‘java’ hem de ‘javaw’ işlemlerini izlemelidir. Böyle bir süreçte argüman olarak ‘-jar’ varsa, argüman olarak iletilen dosya adı, dosya uzantısına veya Linux’un çıktısına bakılmaksızın bir JAR dosyası olarak ele alınmalıdır. ‘dosya’ komutu.”