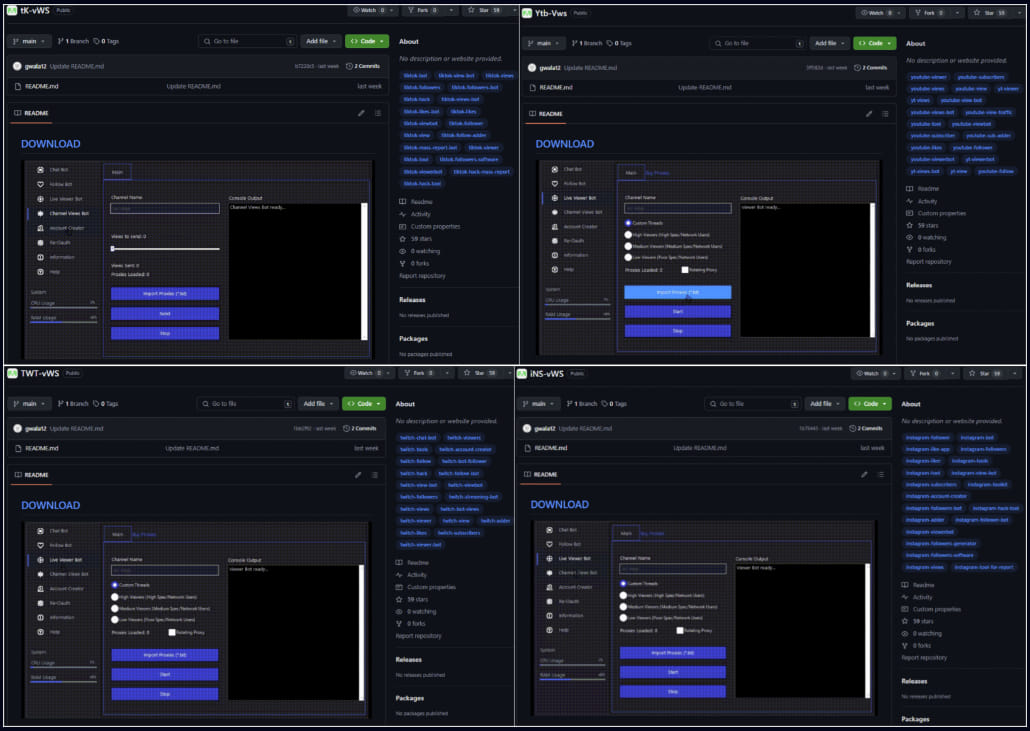

‘Stargazer Goblin’ olarak bilinen tehdit aktörleri, GitHub’da bilgi çalan kötü amaçlı yazılımları yayan 3.000’den fazla sahte hesaptan Dağıtım Hizmeti (DaaS) adı verilen kötü amaçlı bir yazılım oluşturdu.

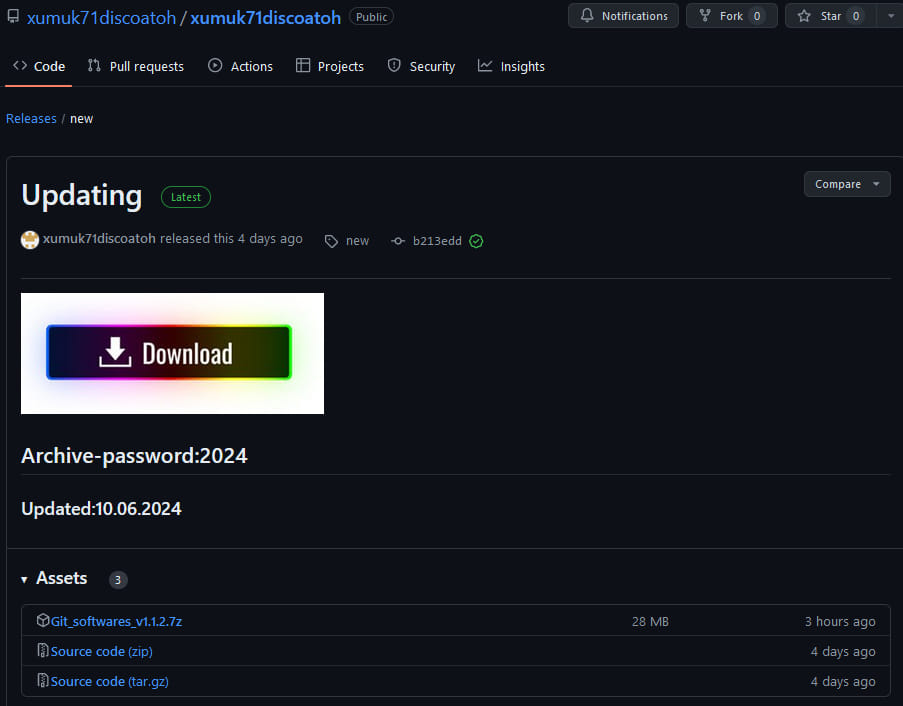

Kötü amaçlı yazılım dağıtım hizmeti Stargazers Ghost Network olarak adlandırılır ve kötü amaçlı yazılım içeren parola korumalı arşivleri dağıtmak için GitHub depolarını ve tehlikeye atılmış WordPress sitelerini kullanır. Çoğu durumda, kötü amaçlı yazılımlar RedLine, Lumma Stealer, Rhadamanthys, RisePro ve Atlantida Stealer gibi bilgi hırsızlarıdır.

Kaynak: Kontrol Noktası

GitHub’ın bilinen ve güvenilir bir hizmet olması nedeniyle, insanlar ona daha az şüpheyle yaklaşıyor ve hizmetin depolarında buldukları bağlantılara tıklama olasılıkları daha yüksek olabiliyor.

Check Point Research, bu operasyonu keşfetti ve bunun GitHub’da böylesine organize ve büyük ölçekli bir planın çalıştığının ilk kez belgelendiğini söyledi.

Check Point Research’ün raporunda, “Stargazers Ghost Network tarafından gerçekleştirilen kampanyalar ve bu servis aracılığıyla dağıtılan kötü amaçlı yazılımlar son derece başarılı” ifadeleri yer alıyor.

“Kısa bir süre içinde binlerce kurban, kötü niyetli bir niyetten şüphelenmeden meşru bir depodan yazılım yükledi. Ağır kurban odaklı kimlik avı şablonları, tehdit aktörlerinin kurbanları belirli profiller ve çevrimiçi hesaplarla enfekte etmesine olanak tanıyarak enfeksiyonları daha da değerli hale getiriyor.”

GitHub ‘hayaletleri’ kötü amaçlı yazılım yayıyor

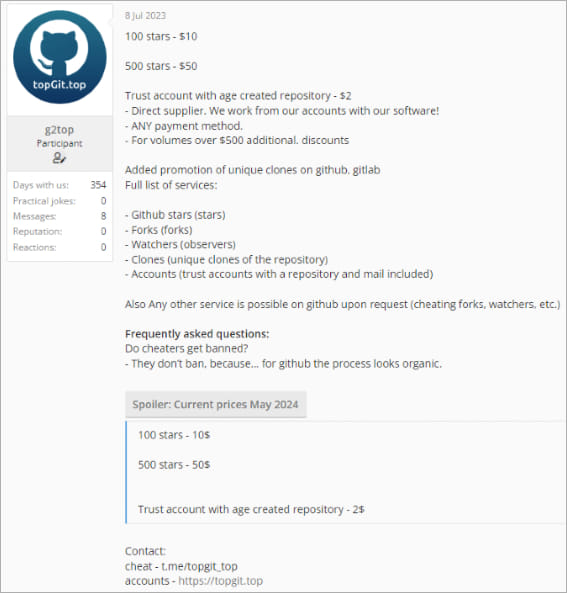

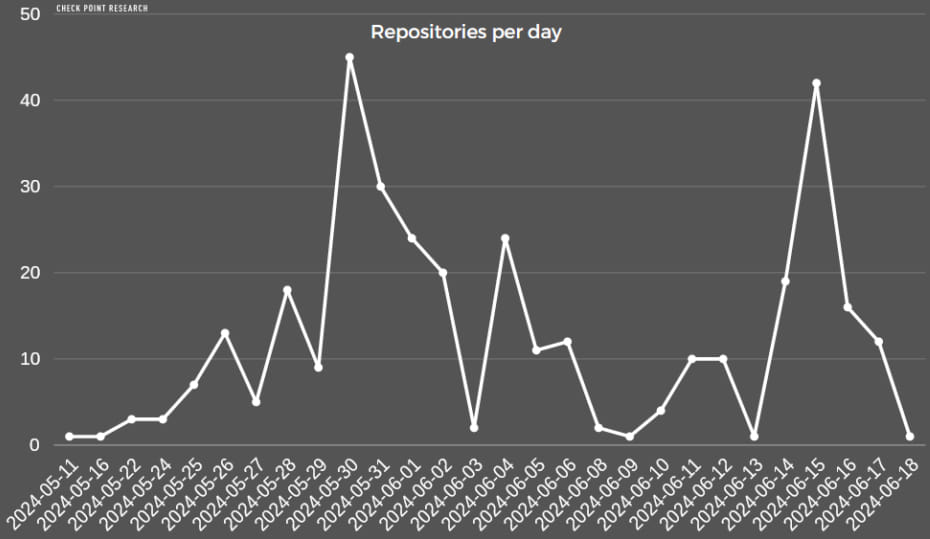

DaaS operasyonunun yaratıcısı Stargazer Goblin, Haziran 2023’ten bu yana kötü amaçlı yazılım dağıtım hizmetini karanlık web’de aktif olarak tanıtıyor. Ancak Check Point, Ağustos 2022’den bu yana aktif olduğuna dair kanıtlar olduğunu söylüyor.

Kaynak: Kontrol Noktası

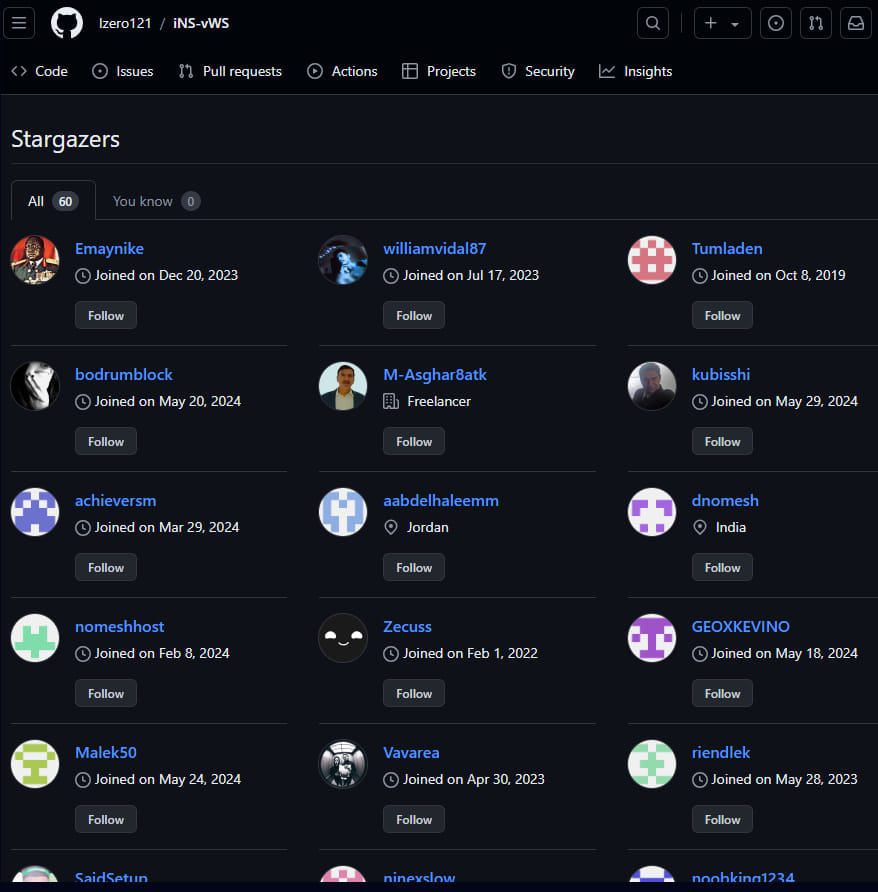

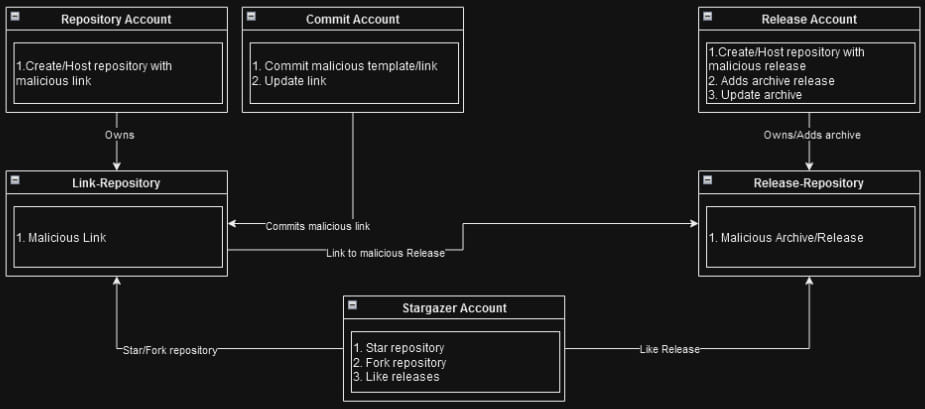

Stargazer Goblin, üç bin sahte ‘hayalet’ hesap kullanarak yüzlerce depo oluşturdukları bir sistem kurdu. Bu hesaplar, görünürdeki meşruiyetlerini artırmak ve GitHub’ın trend bölümünde görünme olasılıklarını artırmak için kötü amaçlı depolara yıldız verir, çatallanır ve abone olur.

Kaynak: Kontrol Noktası

Depolama alanları, kripto para, oyun ve sosyal medya gibi belirli ilgi alanlarına yönelik proje adları ve etiketleri kullanır.

Kaynak: Kontrol Noktası

‘Hayalet’ hesaplara farklı roller atanır. Bir grup kimlik avı şablonunu sunar, diğeri kimlik avı görüntüsünü sağlar ve üçüncüsü kötü amaçlı yazılımı sunar, bu da şemaya belirli bir düzeyde operasyonel dayanıklılık kazandırır.

“Kötü amaçlı yazılımı sunan üçüncü hesabın tespit edilme olasılığı daha yüksektir. Bu gerçekleştiğinde GitHub tüm hesabı, depoları ve ilişkili sürümleri yasaklar,” diye açıklıyor araştırmacı Antonis Terefos.

“Bu tür eylemlere yanıt olarak, Stargazer Goblin ilk hesabın kimlik avı deposunu yeni bir etkin kötü amaçlı sürüme yeni bir bağlantıyla günceller. Bu, kötü amaçlı yazılım sunan bir hesap yasaklandığında ağın minimum kayıpla çalışmaya devam etmesini sağlar.”

Kaynak: Kontrol Noktası

Check Point, yazılım eğitimi içeren bir YouTube videosunun, ‘Stargazers Ghost Network’ GitHub depolarından birindekiyle aynı operatöre bağlantı verdiğini gözlemledi.

Araştırmacılar, bunun trafiği kimlik avı depolarına veya kötü amaçlı yazılım dağıtım sitelerine yönlendirmek için kullanılan potansiyel çok sayıdaki kanaldan biri olabileceğini belirtiyor.

Operasyonun büyüklüğü ve kâr üretimi açısından Check Point, tehdit aktörünün hizmetin başlatılmasından bu yana 100.000 dolardan fazla kazandığını tahmin ediyor.

Check Point, Stargazers Ghost Network’ün operasyonu aracılığıyla dağıtılan kötü amaçlı yazılımlar arasında RedLine, Lumma Stealer, Rhadamanthys, RisePro ve Atlantida Stealer’ın da yer aldığını söylüyor.

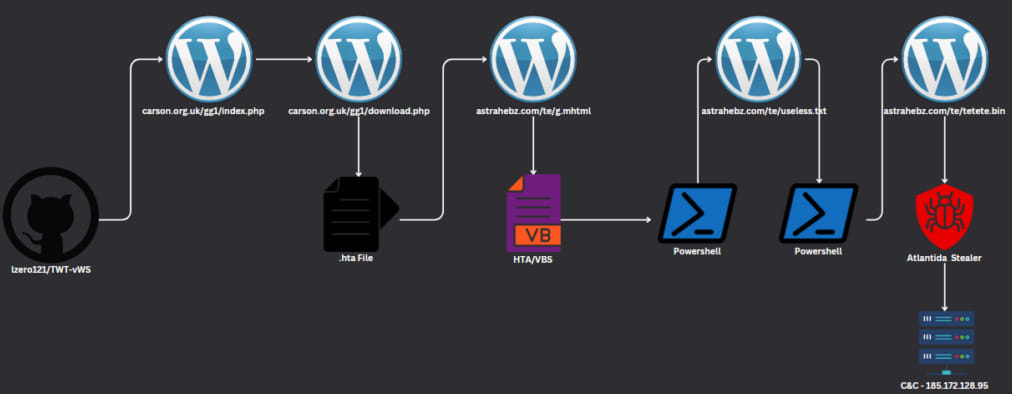

Check Point’in raporunda sunulan bir saldırı zinciri örneğinde, GitHub deposu ziyaretçileri, VBScript içeren bir HTA dosyası içeren bir ZIP arşivini indirdikleri, tehlikeye atılmış bir WordPress sitesine yönlendiriyor.

Kaynak: Kontrol Noktası

VBScript, nihayetinde Atlantida Stealer’ın dağıtımına yol açan iki ardışık PowerShell betiğinin yürütülmesini tetikler.

GitHub, Mayıs 2024’ten bu yana 1.500’den fazla kötü amaçlı ve özünde sahte deponun çoğuna karşı işlem başlatmış olsa da Check Point, şu anda 200’den fazlasının aktif olduğunu ve kötü amaçlı yazılım dağıtmaya devam ettiğini söylüyor.

Kaynak: Kontrol Noktası

GitHub depolarına kötü amaçlı reklamlar, Google Arama sonuçları, YouTube videoları, Telegram veya sosyal medya aracılığıyla ulaşan kullanıcıların dosya indirmeleri ve tıkladıkları URL’ler konusunda çok dikkatli olmaları önerilir.

Bu, özellikle antivirüs yazılımı tarafından taranamayan parola korumalı arşivler için geçerlidir. Bu tür dosyalar için, bunları bir VM’de çıkarmanız ve kötü amaçlı yazılım olup olmadığını kontrol etmek için çıkarılan içerikleri antivirüs yazılımıyla taramanız önerilir.

Sanal makine yoksa, korumalı bir arşivin parolasını soracak ve içeriğini tarayabilecek VirusTotal’ı da kullanabilirsiniz. Ancak, VirusTotal yalnızca tek bir dosya içeriyorsa korumalı bir arşivi tarayabilir.