‘Ficora’ ve ‘Capsaicin’ olarak takip edilen iki botnet, kullanım ömrünün sonuna ulaşmış veya güncelliğini yitirmiş ürün yazılımı sürümlerini çalıştıran D-Link yönlendiricilerini hedeflemede artan aktivite kaydetti.

Hedef listesi, bireyler ve kuruluşlar tarafından kullanılan DIR-645, DIR-806, GO-RT-AC750 ve DIR-845L gibi popüler D-Link cihazlarını içeriyor.

İlk erişim için iki kötü amaçlı yazılım, CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 ve CVE-2024-33112 için bilinen açıklardan yararlanıyor.

Bir cihazın güvenliği ihlal edildiğinde, saldırganlar D-Link’in yönetim arayüzündeki (HNAP) zayıflıklardan yararlanır ve GetDeviceSettings eylemi aracılığıyla kötü amaçlı komutlar yürütür.

Bot ağları verileri çalabilir ve kabuk komut dosyalarını çalıştırabilir. Saldırganların dağıtılmış hizmet reddi (DDoS) amacıyla cihazların güvenliğini ihlal ettiği görülüyor.

Ficora, Japonya ve Amerika Birleşik Devletleri’ne odaklanan geniş bir coğrafi dağılıma sahiptir. Kapsaisin çoğunlukla Doğu Asya ülkelerindeki cihazları hedef alıyor gibi görünüyor ve 21 Ekim’den başlayarak yalnızca iki gün boyunca etkinliğini artırdı.

Ficora botnet’i

Ficora, Mirai botnet’in özellikle D-Link cihazlarındaki kusurlardan yararlanmak üzere uyarlanmış daha yeni bir çeşididir.

Fortinet’in telemetri verilerine göre botnet, Ekim ve Kasım aylarında faaliyetlerinde iki önemli artışla rastgele hedefleme gösteriyor.

Kaynak: Fortinet

D-Link cihazlarına ilk erişimi sağladıktan sonra Ficora, yükünü indirmek ve yürütmek için ‘multi’ adlı bir kabuk betiği kullanıyor. wget, kıvırmak, ftpget’iVe tftp.

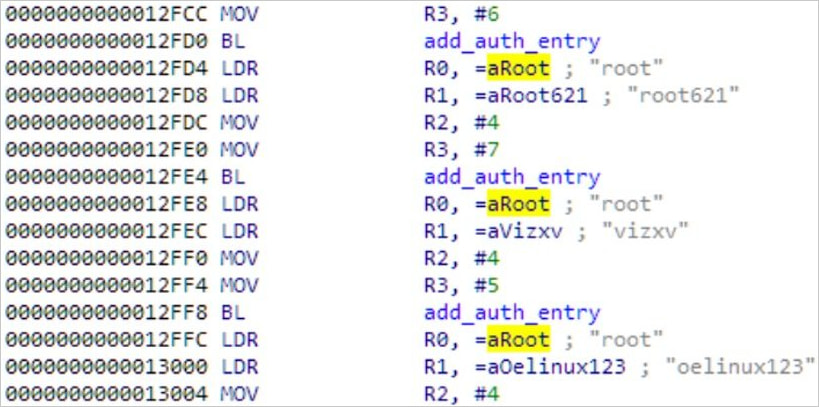

Kötü amaçlı yazılım, birden fazla donanım mimarisini desteklerken, ek Linux tabanlı cihazlara bulaşmak için sabit kodlanmış kimlik bilgilerine sahip yerleşik bir kaba kuvvet bileşeni içeriyor.

Kaynak: Fortinet

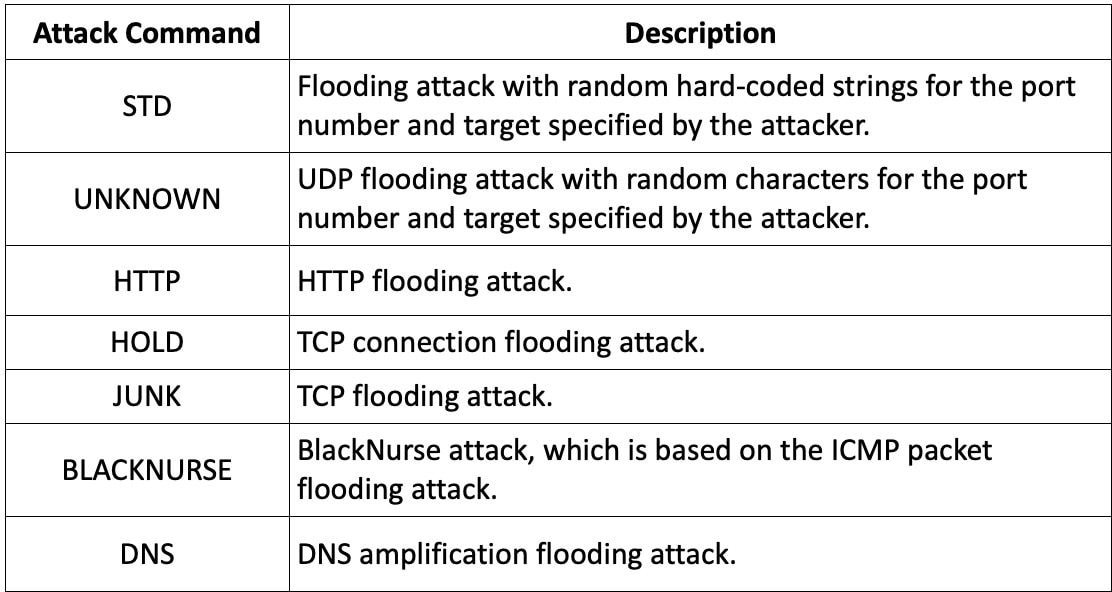

DDoS yetenekleriyle ilgili olarak, saldırılarının gücünü en üst düzeye çıkarmak için UDP taşmasını, TCP taşmasını ve DNS yükseltmesini destekler.

Kapsaisin botneti

Capsaicin, Kaiten botnet’in bir çeşididir ve ‘EnemyBot’ ve Linux cihazlarını hedef alan diğer kötü amaçlı yazılım aileleriyle tanınan Keksec grubu tarafından geliştirilen kötü amaçlı yazılım olduğuna inanılmaktadır.

Fortinet bunu yalnızca 21 ve 22 Ekim tarihleri arasında öncelikle Doğu Asya ülkelerini hedef alan bir dizi saldırıda gözlemledi.

Bulaşma, arm, mips, sparc ve x86 dahil olmak üzere farklı mimariler için ‘yakuza’ ön ekine sahip ikili dosyaları getiren bir indirme komut dosyası (“bins.sh”) aracılığıyla gerçekleşiyor.

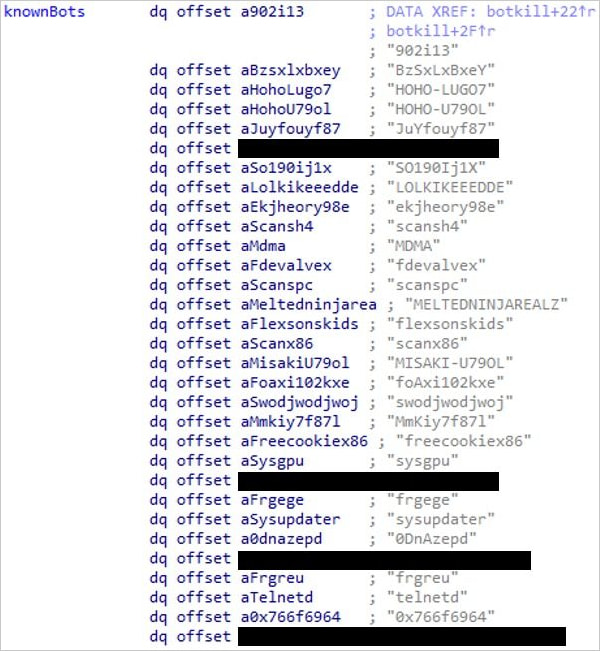

Kötü amaçlı yazılım, aynı ana bilgisayarda etkin olan diğer botnet veri yüklerini aktif olarak arar ve bunları devre dışı bırakır.

Kaynak: Fortinet

Capsaicin, Ficora’nınkileri yansıtan DDoS yeteneklerinin yanı sıra, ana bilgisayar bilgilerini de toplayabilir ve izleme amacıyla bu bilgileri komuta ve kontrol (C2) sunucusuna aktarabilir.

Kaynak: Fortinet

Botnet’lere karşı savunma

Yönlendiricilere ve IoT cihazlarına botnet kötü amaçlı yazılım bulaşmasını önlemenin bir yolu, bunların bilinen güvenlik açıklarını gidermesi gereken en son ürün yazılımı sürümünü çalıştırdığından emin olmaktır.

Cihaz kullanım ömrünün sonuna gelmişse ve artık güvenlik güncellemelerini almıyorsa yeni bir modelle değiştirilmelidir.

Genel bir tavsiye olarak, varsayılan yönetici kimlik bilgilerini benzersiz ve güçlü parolalarla değiştirmeniz ve gerekmiyorsa uzaktan erişim arayüzlerini devre dışı bırakmanız gerekir.