‘Pumpkin Eclipse’ adlı kötü amaçlı yazılım botnet’i, 2023 yılında gizemli ve yıkıcı bir olay gerçekleştirerek 600.000 ofis/ev ofis (SOHO) internet yönlendiricisini çevrimdışı olarak yok ederek müşterilerin internet erişimini kesintiye uğrattı.

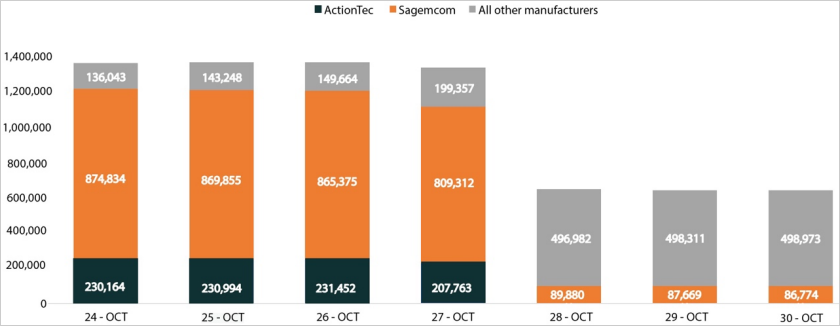

Lumen’s Black Lotus Labs’taki olayı gözlemleyen araştırmacılara göre olay, 25 Ekim ile 27 Ekim 2023 tarihleri arasında birçok Midwest eyaletinde internet erişimini kesintiye uğrattı. Bu durum, virüslü cihazların sahiplerine yönlendiricileri değiştirmekten başka seçenek bırakmadı.

Büyük ölçekli olmasına rağmen olayın odaklanmış bir etkisi oldu ve tek bir internet servis sağlayıcısını (ISP) ve firma tarafından kullanılan üç yönlendirici modelini etkiledi: ActionTec T3200s, ActionTec T3260s ve Sagemcom F5380.

Black Lotus Labs, söz konusu ISP’nin Amerika Birleşik Devletleri’ndeki savunmasız topluluklara hizmet verdiğini ve ‘Pumpkin Eclipse’ olayı nedeniyle modem işletiminde %49’luk bir azalmaya maruz kaldığını söylüyor.

Kaynak: Black Lotus Laboratuvarları

Black Lotus ISP’nin adını vermezken, aynı zaman diliminde meydana gelen Windstream kesintisine çarpıcı bir benzerlik taşıyor.

25 Ekim 2023’ten itibaren Windstream müşterileri Reddit’te yönlendiricilerinin artık çalışmadığını bildirmeye başladı.

“Bir süredir T3200 modem kullanıyorum ancak bugün daha önce hiç yaşamadığım bir şey oldu. İnternet ışığı sürekli kırmızı yanıyor. Bu ne anlama geliyor ve bunu nasıl düzeltebilirim?” Winstream alt dizinindeki bir kullanıcı.

Başka bir kullanıcı, “Benimki dün gece saat 21.00 sıralarında kapandı, bu öğleden sonra sorun gidermeye zamanım olana kadar görmezden gelindi. Sohbet robotunu geçtikten sonra (ve T3200 fabrika ayarlarına sıfırlamaya yanıt vermiyor), sorunun yönlendiricide olduğu oldukça açıktı” dedi. .

Windstream kesintisinden etkilenen abonelere, internet erişimlerini yeniden sağlamak için yönlendiricilerini yenisiyle değiştirmeleri gerektiği söylendi.

Olayla ilgili olarak iletişime geçildiğinde Windstream, BleepingComputer’a herhangi bir yorumlarının olmadığını söyledi.

Balkabağı Tutulması saldırısı

Yedi ay ileri sardığımızda, Black Lotus tarafından hazırlanan yeni bir rapor nihayet olaya biraz ışık tutabilir ve Ekim 2023’te orta batı eyaletlerinde tek bir ISP’de 600.000 yönlendiricinin bir botnet tarafından engellenmesinden sorumlu olduğunu açıklayabilir.

“Lumen Technologies’in Black Lotus Laboratuvarları, tek bir internet servis sağlayıcısına (İSS) ait 600.000’den fazla küçük ofis/ev ofis (SOHO) yönlendiricisinin çevrimdışına alınmasıyla yıkıcı bir olay tespit etti. Olay, Ekim ayı ile 72 saatlik bir süre içinde gerçekleşti. 25-27, virüs bulaşmış cihazları kalıcı olarak çalışmaz hale getirdi ve donanım tabanlı bir değişim gerektirdi. Genel tarama verileri, bu süre zarfında etkilenen ISP’nin otonom sistem numarasından (ASN) tüm modemlerin %49’unun aniden ve hızla kaldırıldığını doğruladı.”

❖ Siyah Lotus Laboratuvarları

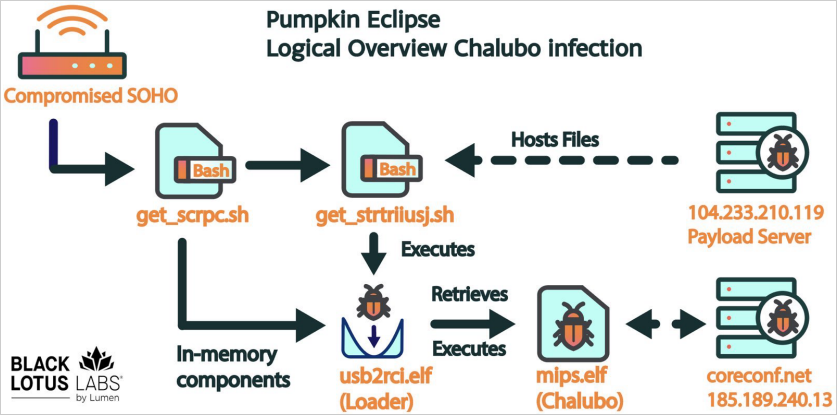

Araştırmacılar ilk erişim için kullanılan güvenlik açığını bulamadılar, bu nedenle saldırganlar ya bilinmeyen bir sıfır gün kusuru kullandı ya da açıktaki bir yönetim arayüzüyle birlikte zayıf kimlik bilgilerinden yararlandı.

İlk aşama yükü, “get_scrpc” adlı bir bash betiğidir ve bu, birincil bot yükü olan ‘Chalubo’yu (“mips.elf”) almaktan ve yürütmekten sorumlu olan “get_strtriiush” adlı ikinci bir betiği getirmek için yürütülür.

Chalubo, tespit edilmekten kaçınmak için bellekten yürütülür ve iletişim kanalını korumak için komuta ve kontrol (C2) sunucularıyla iletişim kurarken ChaCha20 şifrelemesini kullanır, bu sırada diskteki tüm dosyaları siler ve çalışmaya başladıktan sonra işlem adını değiştirir.

Saldırgan, veri sızmasına, ek modüllerin indirilmesine veya virüslü cihaza yeni yüklerin eklenmesine olanak tanıyan Lua komut dosyaları aracılığıyla bota komutlar gönderebilir.

Kaynak: Black Lotus Laboratuvarları

Korumalı alanlardan kaçınmak için 30 dakikalık bir gecikme içeren yürütme sonrasında bot, MAC adresi, cihaz kimliği, cihaz türü, cihaz sürümü ve yerel IP adresi gibi ana bilgisayar tabanlı bilgileri toplar.

Chalubo, Pumpkin Eclipse’in operasyonel hedeflerini gösteren dağıtılmış hizmet reddi (DDoS) işlevselliğine sahiptir. Ancak Black Lotus Labs, botnet’ten herhangi bir DDoS saldırısı gözlemlemedi.

Analistler, Chalubo’nun bir kalıcılık mekanizmasını kaçırdığını, bu nedenle virüslü yönlendiricinin yeniden başlatılmasının botun çalışmasını bozduğunu belirtiyor.

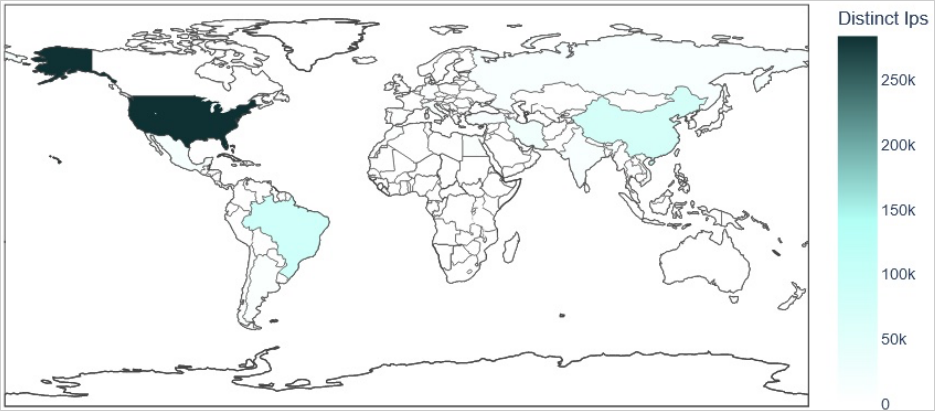

Black Lotus Labs, telemetri verilerinin, Chalubo’nun 3 Ekim’den 3 Kasım’a kadar çoğu ABD’de bulunan 650.000’den fazla benzersiz IP adresiyle iletişim kuran 45 kötü amaçlı yazılım paneli çalıştırdığını gösterdiğini söylüyor.

Kaynak: Black Lotus Laboratuvarları

Yıkıcı saldırı için bu panellerden yalnızca biri kullanıldı ve belirli bir Amerikan İSS’sine odaklandı, bu da Black Lotus araştırmacılarının saldırganın Chalubo panelini yıkıcı yükü yönlendiricilere dağıtmak amacıyla satın aldığına inanmasına neden oldu.

“İkinci benzersiz yön, bu kampanyanın belirli bir ASN ile sınırlı olmasıdır. Gördüğümüz önceki kampanyaların çoğu, belirli bir yönlendirici modelini veya ortak güvenlik açığını hedefliyor ve birden fazla sağlayıcının ağında etkilere sahip. Bu örnekte, hem Sagemcom’un hem de Sagemcom’un ortak güvenlik açığına sahip olduğunu gözlemledik. ActionTec cihazları, her ikisi de aynı sağlayıcının ağında aynı anda etkilendi. Bu durum, bunun normalde tek bir cihaz modeliyle veya belirli bir cihaz modeliyle sınırlı olacak şekilde tek bir üretici tarafından yapılan hatalı bir ürün yazılımı güncellemesinin sonucu olmadığını değerlendirmemize yol açtı. Censys verilerine ilişkin analizimiz, etkinin yalnızca söz konusu iki kişi için olduğunu gösteriyor. Bu faktörlerin birleşimi, kurtaramasak bile, olayın büyük ihtimalle kimliği belirsiz bir kötü niyetli siber aktör tarafından gerçekleştirilen kasıtlı bir eylem olduğu sonucuna varmamızı sağladı. yıkıcı modül.” – Siyah Lotus

Ne yazık ki araştırmacılar, yönlendiricileri tuğlalamak için kullanılan yükü bulamadılar, dolayısıyla bunun nasıl veya hangi amaçla yapıldığını belirleyemediler.

Black Lotus Labs, “AcidRain” olayı dışında ilk kez bir botnet kötü amaçlı yazılımının ana bilgisayarlarını yok etmesi ve donanım değişimi yaparak büyük ölçekli mali hasara yol açması emrinin verildiğini belirtiyor.