Siber güvenlik firması ReversingLabs (RL), Visual Studio Code (VS Code) Marketplace’teki geliştiricileri hedef alan karmaşık, uzun süredir devam eden bir kampanya tespit etti. Toplamda, bir Truva Atı’nı gizleyen 19 kötü amaçlı uzantı tespit edildi; kampanya Şubat 2025’ten beri aktifti ve 2 Aralık’ta keşfedildi.

Bilginiz olsun diye söylüyorum, VS Code birçok geliştirici için önemli bir araçtır ve uzantıların (eklenti özellikleri) dağıtıldığı Pazar yerini siber suçlular için birincil hedef haline getirir. Bu bulgular, aynı pazardaki sahte bir “Prettier” uzantısının Anivia Stealer’ı bıraktığının tespit edilmesinden sadece birkaç hafta sonra geldi.

Bağımlılık Hilesi

RL Tehdit Araştırmacısı Petar Kirhmajer’e göre saldırganlar, kötü amaçlı yazılımların zararsız bir şey gibi gizlendiği klasik bir Truva atı tekniğini kullandı. Bu durumda, kötü amaçlı yazılım, bir uzantının bağımlılık klasöründe gizlenmişti; bu, bir uzantının sorunsuz çalışması için gereken, önceden paketlenmiş gerekli bir koddur.

Saldırganlar akıllıca bir hamle yaptı. Yeni kod eklemek yerine, 2021’den bu yana 9 milyardan fazla indirme toplayan, yol mutlaktır adı verilen son derece popüler, güvenilir bir bağımlılığa müdahale ettiler.

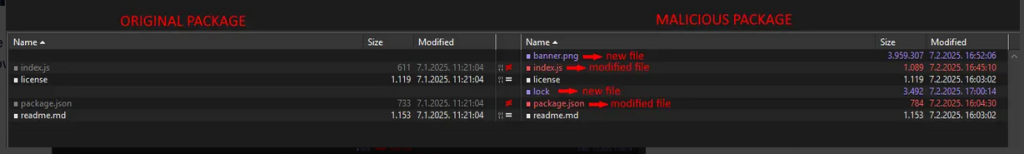

Bu güvenilir paketi hileli uzantılarına yerleştirmeden önce değiştirerek yeni kod eklediler. Bu yeni kodun tek işi, VS Code başlatıldığında hemen çalıştırmak ve lock adlı dahili bir dosyada gizlenmiş bir JavaScript damlalığının kodunu çözmekti. Bu, bağımlılık listesindeki popüler isme körü körüne güvenen kullanıcıların endişe verici hiçbir şey bulamayacağı anlamına gelir.

Sahte PNG Dosyası

Son ve en aldatıcı aşama, adlı bir dosyayı içeriyordu. banner.png. .png uzantısı standart bir görüntü dosyası önerse de, RL araştırmacıları bunun yalnızca bir kılık değiştirme olduğunu belirtti. Normal bir fotoğraf görüntüleyiciyle açmaya çalışırken bir hata mesajı verdi.

Daha ayrıntılı araştırmalar banner.png’nin bir görüntü değil, iki kötü amaçlı ikili dosya (kötü amaçlı yazılımın temel parçaları) içeren bir arşiv olduğunu ortaya çıkardı. Kodu çözülen damlalık daha sonra yerel Windows aracını kullandı cmstp.exe Bu ikili dosyaları başlatmak için. Bu ikisinden daha büyük olanı karmaşık bir Truva atıdır, ancak tam saldırı yetenekleri halen incelenmektedir.

Kampanyadaki diğer birkaç kötü amaçlı uzantının farklı bir bağımlılık kullandığını belirtmekte fayda var. (@actions/io) ve sahte PNG dosyasına güvenmedi; bunun yerine ikili dosyaları ayrı .ts ve .map dosyalarına böldü.

10 Aralık 2025’te yayınlanan ve Hackread.com ile paylaşılan bu araştırma, tehditlerde hızlı bir artış olduğunu gösteriyor. 2025’in ilk on ayında kötü amaçlı VS Kodu tespitleri neredeyse dört katına çıktı ve 2024’te 27 olan sayı bu yıl 105’e yükseldi.

Araştırmacılar, işaretlenen uzantıların her birinin Microsoft’a bildirildiğini doğruladı. Geliştiricilerin, kurulumdan önce özellikle indirme sayısı veya incelemesi az olan uzantıları kapsamlı bir şekilde incelemeleri önerilir.