Siber suçlular, sahte takvim davetleriyle kripto para birimi fırsatlarıyla ilgilenen Mac kullanıcılarını hedef alıyor. Saldırılar sırasında suçlular, sözde hedefin takvimine bir toplantı eklemek için bir bağlantı gönderecek. Gerçekte bağlantı, hedefin makinesine Mac kötü amaçlı yazılımını yüklemek için bir komut dosyası çalıştırır.

Siber güvenlik uzmanı Brian Krebs sorunu araştırdı ve işaretledi.

Kripto para birimi yatırımcılarını taklit eden dolandırıcılar, ilgilenen kişilerin gelecekteki bir ortaklıkla ilgili bir toplantıya katılmasını sağlamak için Telegram kanallarında aktiftir.

Signum Capital adlı yatırımcılardan biri, Ocak ayında X’te, ekip üyelerinden birinin Telegram’da taklit edildiğine ve doğrudan mesajla (DM) davetiye gönderdiğine dair bir tweet attı.

Suçlular, Telegram üzerinden DM yoluyla hedeflere ulaşıyor ve bir çağrı veya toplantıda bu fırsat hakkında daha fazla bilgi almak isteyip istemediklerini soruyor. İlgi gösterirlerse kendilerine uydurma bir toplantı davetiyesi gönderilecek. Toplantıya katılma zamanı geldiğinde davet bağlantısı çalışmıyor. Dolandırıcılar kurbana bunun, bölgesel erişim kısıtlamasından kaynaklanan ve bir komut dosyası çalıştırılarak çözülebilecek bilinen bir sorun olduğunu söyler.

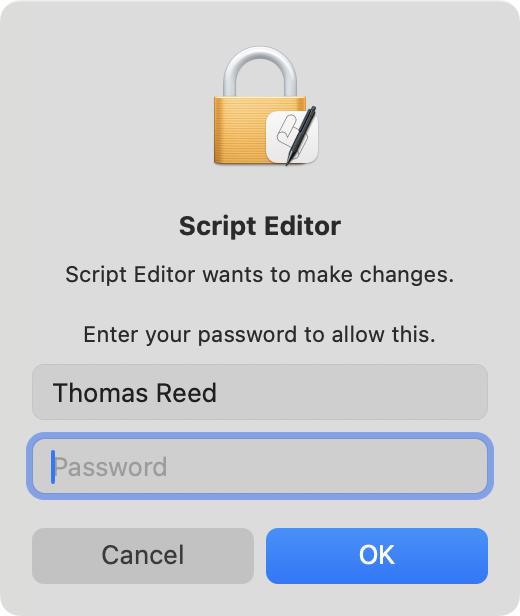

Malwarebytes Çekirdek Teknoloji Direktörü ve yerleşik Apple uzmanı Thomas Reed’den bu yönteme bakmalarını istedik. Bize, bunun suçluların kullanıcıları tehlikeye atmak için komut dosyaları kullandığı ilk sefer olmadığını söyledi.

“AppleScript, yıllar boyunca kötü amaçlı yazılım yaratıcıları tarafından Mac kullanıcılarına karşı orta sıklıkta kullanıldı. Yazılması çok kolay olma avantajına sahip ve derlendiğinde tersine mühendislik yapılması da son derece zor.”

Reed’e göre AppleScript’ler birkaç farklı biçimde sağlanabiliyor. Biri basit .scpt Apple’ın Komut Dosyası Düzenleyici uygulamasında açılan dosya. Bunun suçlular için birkaç dezavantajı vardır: Bir kurbanın betiği çalıştırmak için Betik Düzenleyici’de bir şeye tıklaması gerekir ve kodu görebilir; bu da bir sorun olabilir, çünkü AppleScript diğer birçok betikten daha fazla insan tarafından okunabilir olma eğilimindedir. Ancak kodun ne yaptığını gizlemenin yolları vardır ve çoğu kullanıcı yine de kodu okuma zahmetine girmez.

Diğer bir seçenek ise AppleScript uygulamasıdır. Bu normal bir Mac uygulaması gibi davranan bir şeydir. Temel bir AppleScript yürütülebilir dosyasını ve çalıştırılacak komut dosyasını içerir. Bu formda, komut dosyası kodla imzalanabilir, noter tasdikli olabilir, bir simge verilebilir ve diğer şekillerde daha güvenilir görünmesi sağlanabilir. Kod oldukça basit olabilir ve Apple’ın noter tasdik sürecinde herhangi bir algılamayı tetiklemesi pek olası değildir, ancak daha az güvenilir bir şeyi indirip çalıştırabilir.

Reed, senaryoların suçlular için başka bir avantajı daha olduğu konusunda uyardı.

“AppleScript’ler aynı zamanda yönetici izinlerini çok kolay alabilme avantajına da sahip.”

Yönetici ayrıcalıklarıyla bir komut çalıştırmayı deneyen bir komut dosyası, kullanıcılardan kimlik doğrulaması isteyecek ve bir parola iletişim kutusunu tetikleyecektir.

Kullanıcı şifresini girerse, komut dosyası aslında onu göremez, ancak komut dosyasının “yönetici ayrıcalıklarıyla” yapmaya çalıştığı diğer her şey, daha fazla kimlik doğrulaması gerekmeden başarıyla root olarak çalıştırılacaktır. Bu, komut dosyasının standart bir kimlik doğrulama isteği iletişim kutusu göstermesini ve kullanıcıyı kök izinleri vermesi için kandırmasını çok kolaylaştırır.

“Özetle, AppleScript kötü amaçlı yazılım yazmak için oldukça etkili olabilir. Aslında, OSX.DubRobber veya OSX.OSAMiner gibi bazı kötü amaçlı yazılımlar yalnızca veya neredeyse yalnızca AppleScript’te yazılmıştır.”

Bu durumda komut dosyası, macOS odaklı bir Truva atını indirip çalıştıran basit bir Apple Komut Dosyasıydı. Truva Atı’nın doğası bilinmiyor, ancak kripto para birimlerini çalma konusunda uzmanlaşmış bir bankacılık Truva Atı olduğu ortaya çıkarsa kesinlikle kimseyi şaşırtmayacaktır.

Dolandırıcılığı tanımak

Bu dolandırıcıların kurbanı olmamak için onların birkaç taktiğini bilmekte fayda var.

- Hedeflere Telegram üzerinden DM yoluyla ulaşılır.

- Konular kripto para birimi yatırım fırsatlarıdır.

- Dolandırıcılar Calendly planlama platformunu tercih ediyor.

- Sahte bir “bölgesel erişim kısıtlaması”, son dakika aciliyeti hissi yaratıyor.

- Senaryoda şunlar vardı:

.scpt(Apple betiği) uzantısı. - Komut dosyası, toplantı destek sitesi gibi görünen bir alanda barındırılıyordu.

Mac’te kötü amaçlı yazılımların varlığı ne yazık ki hala hafife alınıyor, ancak Mac için Malwarebytes tarafından koruma bulabilir ve ortamınızdaki Mac uç noktalarını ThreatDown çözümleriyle koruyabilirsiniz.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.