Büyük ölçekli bir kötü amaçlı reklamcılık kampanyası, Lumma Stealer bilgi hırsızlığı yapan kötü amaçlı yazılımı, kullanıcıları bot olmadıklarını doğrulamak için PowerShell komutlarını çalıştırmaya yönlendiren sahte CAPTCHA doğrulama sayfaları aracılığıyla dağıttı.

Kampanya, üç bin web sitesinde günde bir milyondan fazla reklam gösterimini yaymak için Monetag reklam ağından yararlandı.

Guardio Labs ve Infoblox araştırmacıları tarafından “DeceptionAds” olarak adlandırılan kötü amaçlı operasyonun, “Vane Viper” olarak bilinen tehdit aktörü tarafından yürütüldüğüne inanılıyor.

ClickFix taktiğini geliştirmek

DeceptionAds, kurbanların makinelerinde kötü amaçlı PowerShell komutları çalıştırmaları ve kendilerine kötü amaçlı yazılım bulaştırmaları için kandırıldığı “ClickFix” saldırılarının daha yeni ve daha tehlikeli bir çeşidi olarak görülebilir.

ClickFix aktörleri, kimlik avı e-postaları, korsan yazılım sitelerindeki sahte CAPTCHA sayfaları, kötü amaçlı Facebook sayfaları ve hatta kullanıcıları tehlikeli açılış sayfalarına yönlendiren GitHub sorunlarını kullandı.

GuardioLabs’ın keşfettiği şey önceki operasyonlardan farklıydı; çünkü meşru bir reklam ağında büyük ölçekli reklamları kullanarak internette rastgele gezinen şüphelenmeyen kullanıcıları doğrudan sahte CAPTCHA sayfalarına yönlendiriyordu.

Özellikle tehdit aktörleri, genellikle korsan yayın ve yazılım platformları olmak üzere ana sitelerin hedef kitlesine hitap eden sahte teklifleri, indirmeleri veya hizmetleri tanıtan pop-up reklamlar sunmak için Monetag reklam ağını kullanıyor.

Kaynak: GuardioLabs

Kurban reklama tıkladığında, gizlenmiş kod onun gerçek bir kişi olup olmadığını kontrol ediyor ve doğrulanması halinde ziyaretçiyi BeMob gizleme hizmeti aracılığıyla sahte bir CAPTCHA sayfasına yönlendiriyor.

BeMob, reklam performansı takibi gibi meşru amaçlarla kullanılsa da, “Aldatma Reklamları”nda yalnızca kaçırma amacıyla kullanılıyor.

Guardio Labs başkanı Nati Tal şöyle açıklıyor: “Saldırganlar, doğrudan sahte captcha sayfası yerine Monetag’ın reklam yönetimi sistemine zararsız bir BeMob URL’si sağlayarak BeMob’un itibarını güçlendirdi ve Monetag’ın içerik denetleme çabalarını karmaşık hale getirdi.”

.jpg)

Kaynak: GuardioLabs

CAPTCHA sayfası, kötü amaçlı bir PowerShell tek satırlık komutunu kullanıcının farkına varmadan sessizce kullanıcının panosuna kopyalayan bir JavaScript pasajı içerir.

Daha sonra sayfa, kurbana “CAPTCHA çözümünü” Windows Çalıştır iletişim kutusuna nasıl yapıştıracağı ve çalıştıracağı konusunda talimatlar sağlar. Bu adım, Lumma Stealer’ı uzak bir sunucudan indiren ve kurbanın cihazında çalıştıran PowerShell komutunu çalıştırır.

Kaynak: GuardioLabs

Lumma Stealer, Google Chrome, Microsoft Edge, Mozilla Firefox ve diğer Chromium tarayıcılarından çerezleri, kimlik bilgilerini, şifreleri, kredi kartlarını ve tarama geçmişini çalan gelişmiş bir bilgi hırsızı kötü amaçlı yazılımdır.

Kötü amaçlı yazılım ayrıca kripto para cüzdanlarını, özel anahtarları ve tohum.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt,words gibi hassas bilgiler içermesi muhtemel metin dosyalarını da çalabilir. cüzdan.txt, *.txt ve *.pdf.

Bu veriler bir arşivde toplanır ve saldırganın bilgileri daha sonraki saldırılarda kullanabileceği veya siber suç pazarlarında satabileceği saldırgana geri gönderilir.

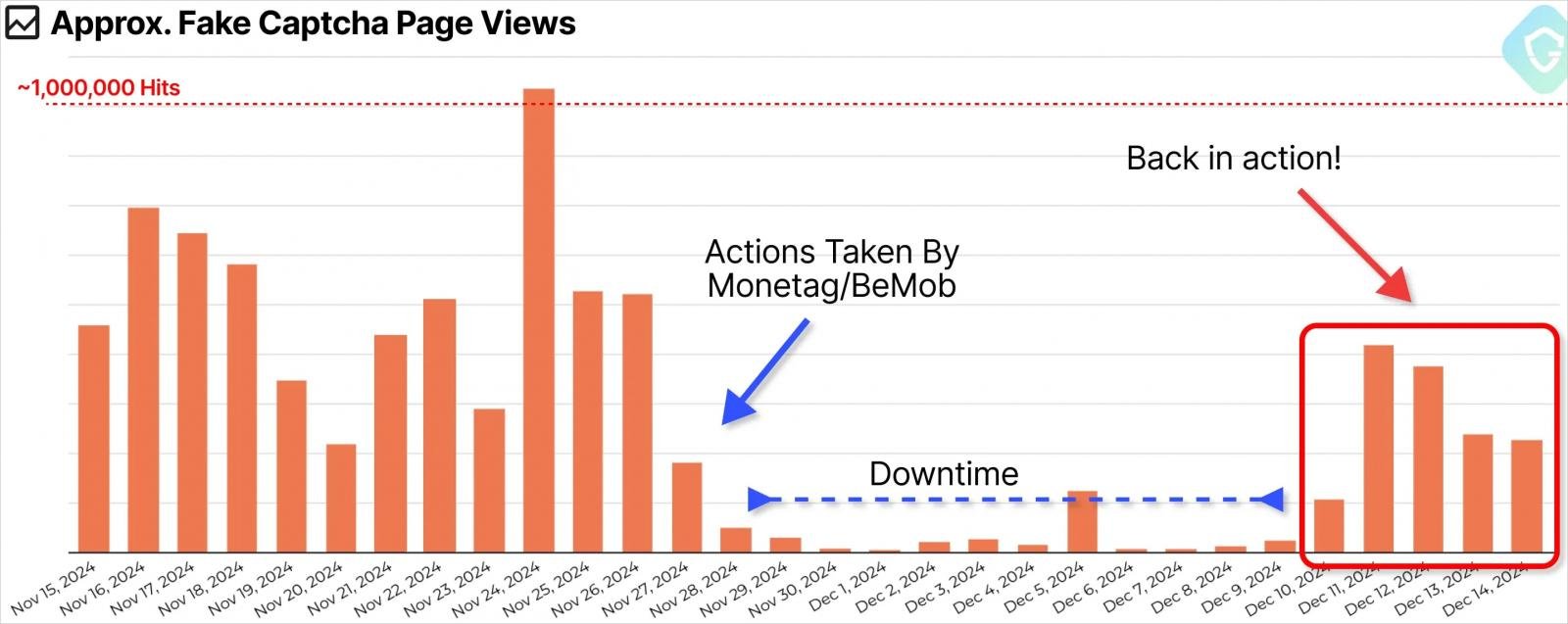

GuardioLabs, büyük ölçekli suiistimali hem Monetag’a hem de BeMob’a bildirdi. İlki, sekiz gün içinde tehdit aktörü tarafından kullanılan 200 hesabı kaldırarak karşılık verdi, ikincisi ise dört gün içinde kampanyayı durdurmak için harekete geçti.

Bu, kötü amaçlı operasyonu etkili bir şekilde kesintiye uğratsa da GuardioLabs, 11 Aralık’ta bir yeniden canlanma gözlemledi; bu, tehdit aktörlerinin operasyonlarını farklı bir reklam ağı üzerinden sürdürmeye çalıştığını gösteriyor.

Kaynak: GuardioLabs

Infostealer kampanyaları geçtiğimiz yıl devasa bir küresel operasyon haline geldi ve kullanıcılar ve kuruluşlar için yıkıcı olabilir; mali dolandırıcılığa, gizlilik risklerine, veri ihlallerine ve tam kapsamlı fidye yazılımı saldırılarına yol açabilir.

Mayıs ayında tehdit aktörleri, bilgi hırsızları tarafından çalınan kimlik bilgilerini kullanarak, Ticketmaster, AT&T ve Advance Auto Parts dahil çok sayıda şirketi etkileyen büyük SnowFlake hesap ihlallerini gerçekleştirdi.

Bilgi hırsızlığı bulaşmalarından uzak durmak için, özellikle düzeltme veya captcha gibi görünen web siteleri tarafından yönlendirilen komutları asla çalıştırmayın.

Ayrıca, korsan yazılım veya yasa dışı akış sitelerinin kullanılması, bu tür bulaşma olasılığını artırır; çünkü bunlara hizmet veren reklam ağları daha gevşek bir politikaya sahiptir ve site sahipleri, güvenilirlik konusunda itibar oluşturmak yerine çoğunlukla alanlarından ve trafiğinden geçici olarak para kazanmayı önemserler.