Kuzey Koreli bilgisayar korsanlığı grubu ScarCruft, Mayıs ayında, hedeflere RokRAT kötü amaçlı yazılımını bulaştırmak ve verileri sızdırmak için Internet Explorer’ın sıfır gün kusurundan yararlanan büyük ölçekli bir saldırı başlattı.

ScarCruft (“APT37” veya “RedEyes” olarak da bilinir), kimlik avı, sulama deliği ve İnternet kullanarak Güney Kore ve Avrupa’daki sistemlerin yanı sıra Kuzey Koreli insan hakları aktivistleri ve sığınmacıları hedef almasıyla tanınan, devlet destekli bir siber casusluk tehdit aktörüdür. Explorer sıfır günleri.

Güney Kore Ulusal Siber Güvenlik Merkezi (NCSC) ve AhnLab (ASEC) tarafından hazırlanan yeni bir ortak rapor, sıfır tıklamayla kötü amaçlı yazılım bulaşmasını gerçekleştirmek için kızarmış ekmek açılır reklamlarından yararlanan “Toast Kodu” adlı yeni bir ScarCruft kampanyasının ana hatlarını çiziyor.

Sıfır gün saldırılarında kullanılan kusur, CVE-2024-38178 olarak izlenir ve Internet Explorer’da yüksek önem derecesine sahip bir karışıklık kusurudur.

Kampanyaya yanıt veren ASEC ve NCSC, Microsoft’u derhal bilgilendirdi ve teknoloji devi, Ağustos 2024’te CVE-2024-39178’i ele alan bir güvenlik güncellemesi yayınladı.

İlginç bir şekilde araştırmacılar, ScarCruft’un açıklarının geçmişte CVE-2022-41128 için kullandıklarına çok benzer olduğunu, tek eklemenin Microsoft’un önceki düzeltmelerini atlamak için tasarlanmış üç satırlık kod olduğunu buldular.

‘Kızartma reklamlarından’ kötü amaçlı yazılımlara

Toast bildirimleri, bildirimleri, uyarıları veya reklamları görüntülemek için antivirüs veya ücretsiz yardımcı programlar gibi yazılımların köşesinde görüntülenen açılır pencerelerdir.

AhnLab’a göre APT37, çok sayıda Güney Koreli tarafından kullanılan isimsiz ücretsiz bir yazılıma özel hazırlanmış ‘Tost reklamları’ göndermek için yerel bir reklam ajansının sunucularından birinin güvenliğini ihlal etti.

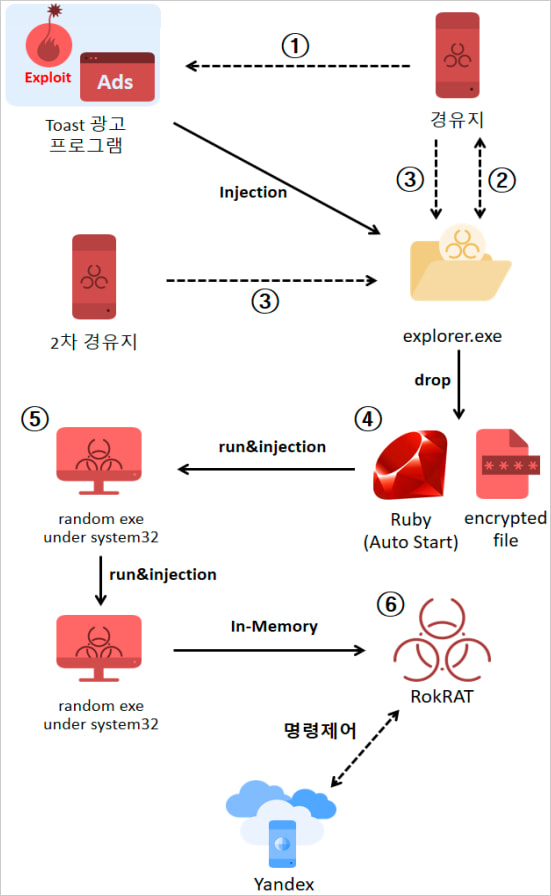

Bu reklamlar, Internet Explorer tarafından işlendiğinde ‘ad_toast’ adlı bir JavaScript dosyasının, Internet Explorer’ın JScript9.dll dosyasındaki (Chakra motoru) CVE-2024-39178 kusuru aracılığıyla uzaktan kod yürütülmesini tetiklemesine neden olan kötü amaçlı bir iframe içeriyordu.

Bu saldırıda ortaya çıkan kötü amaçlı yazılım, ScarCruft’un birkaç yıldır saldırılarda kullandığı RokRAT’ın bir çeşididir.

RokRAT’ın birincil rolü, 20 uzantıyla eşleşen dosyaları (.doc, .mdb, .xls, .ppt, .txt, .amr dahil) her 30 dakikada bir Yandex bulut örneğine aktarmaktır.

Kötü amaçlı yazılım aynı zamanda keylogging gerçekleştirir, pano değişikliklerini izler ve ekran görüntülerini yakalar (her 3 dakikada bir).

Kaynak: ASEC

Bulaşma, güvenlik araçları tarafından tespit edilmekten kaçınarak ‘explorer.exe’ işlemine eşit sayıda verinin eklendiği dört adımlı bir işlem aracılığıyla gerçekleştirilir.

Ana bilgisayarda Avast veya Symantec antivirüs tespit edilirse, kötü amaçlı yazılım bunun yerine C:\Windows\system32 klasöründen rastgele bir yürütülebilir dosyaya enjekte edilir.

Kalıcılık, Windows başlangıcına son bir veri yükünün (‘rubyw.exe’) eklenmesi ve bunun her dört dakikada bir sistemin zamanlayıcısında yürütülmek üzere kaydedilmesiyle sağlanır.

Microsoft, Internet Explorer’ın 2022 ortalarında kullanımdan kaldırılacağını duyurmasına rağmen, tarayıcının birçok bileşeni Windows’ta kalıyor veya üçüncü taraf yazılımlar tarafından kullanılıyor; bu da tehdit aktörlerinin saldırılarda kullanılmak üzere yeni güvenlik açıkları keşfetmesine olanak tanıyor.

Bu, kullanıcılar, sıfır tıklama saldırıları için kolayca yararlanılabilecek güncelliğini kaybetmiş bir yazılım kullandıklarının farkına bile varmadan gerçekleşebilir ve bilgili tehdit aktörlerinin kitlesel ölçekte istismarına zemin hazırlayabilir.

Bunu daha da kötüleştiren şey, Microsoft’un bu özel Internet Explorer kusurunu Ağustos ayında düzeltmiş olmasına rağmen, bunun eski bileşenleri kullanan araçlar tarafından hemen benimseneceğini garanti etmemesidir. Bu nedenle, eski Internet Explorer bileşenlerini kullanan ücretsiz yazılımlar, kullanıcıları riske atmaya devam ediyor.

BleepingComputer, ASEC’e etkilenen kullanıcıların sayısını ve istismar edilen ücretsiz yazılımın adını sordu; elimize ulaştığında daha fazla bilgi vererek sizi güncelleyeceğiz.