15 Aralık’ta Google Arama Ağı Reklamları aracılığıyla Kaiser Permanente çalışanlarını hedef alan kötü amaçlı bir kampanya tespit ettik. Sahte reklam, sağlık şirketinin İK portalının sosyal yardımları kontrol etmek, maaş bordrolarını indirmek ve şirketle ilgili diğer görevleri yerine getirdiğini gösteriyor.

Tehdit aktörlerinin amacının KP çalışanlarının oturum açma kimlik bilgilerini ele geçirmek olduğuna inanıyoruz, ancak beklenmedik bir şey oldu. Bunun yerine, reklamı tıklayan kurbanlar, tarayıcılarını güncellemelerini isteyen, güvenliği ihlal edilmiş bir web sitesine yönlendiriliyordu.

Bu bildirim, kullanıcıları sözde tarayıcılarını güncelleme amaçlı bir komut dosyasını çalıştırmaya yönlendiren, SocGholish olarak bilinen kötü amaçlı yazılım kampanyasının bir parçasıdır. Aksine, makinelere bulaşıyor ve kurbanın yeterince önemli görülmesi halinde, bir insan operatör hain eylemler gerçekleştirmek için erişim elde edecek.

Bu blog yazısında, bu saldırının nasıl gerçekleştiğini ve ele geçirilen bir web sitesinin saldırganların planını neden rayından çıkardığını inceliyoruz. Kötü amaçlı reklamı zaten Google’a bildirdik.

Kötü niyetli Kaiser Permanente reklamı

Pek çok suç çetesi şu anda çeşitli büyük şirketlerin kurbanlarını kimlik avına çıkarmak için Google Ads’ü kötüye kullanıyor. Google’da İK portallarını arayan çalışanları avlıyorlar, böylece onları cezbedecek kötü amaçlı bir reklam gösterebiliyorlar.

Örnek olarak Kaiser Permanente’nin İK portalını ararken aşağıdaki reklamı gördük:

‘Heather Black’ adı altında sahte hesap açan reklamverenin kimliğini tespit edebildik. Bu reklam, Google Ads Şeffaflık Merkezi raporunda görülebileceği gibi yalnızca ABD merkezli aramalar için gösterildi:

Eski şirketin web sitesi kimlik avı amacıyla ele geçirildi

Reklamda gösterilen görüntülenen URL (https://www.bellonasoftware[.]iletişim) Kaiser Permanente ile ilişkili görünmüyor. LinkedIn’e göre Bellona Software Romanya merkezli bir şirketti. İnternet Arşivini kullanarak web sitelerinin 2021’de nasıl göründüğünü görebiliriz:

Bazen daha yakın zamanlarda bu aynı web sitesi, onu Kaiser Permanente için bir kimlik avı sayfasına dönüştüren suçlular tarafından ele geçirildi:

SocGholish’e kötü niyetli yönlendirme

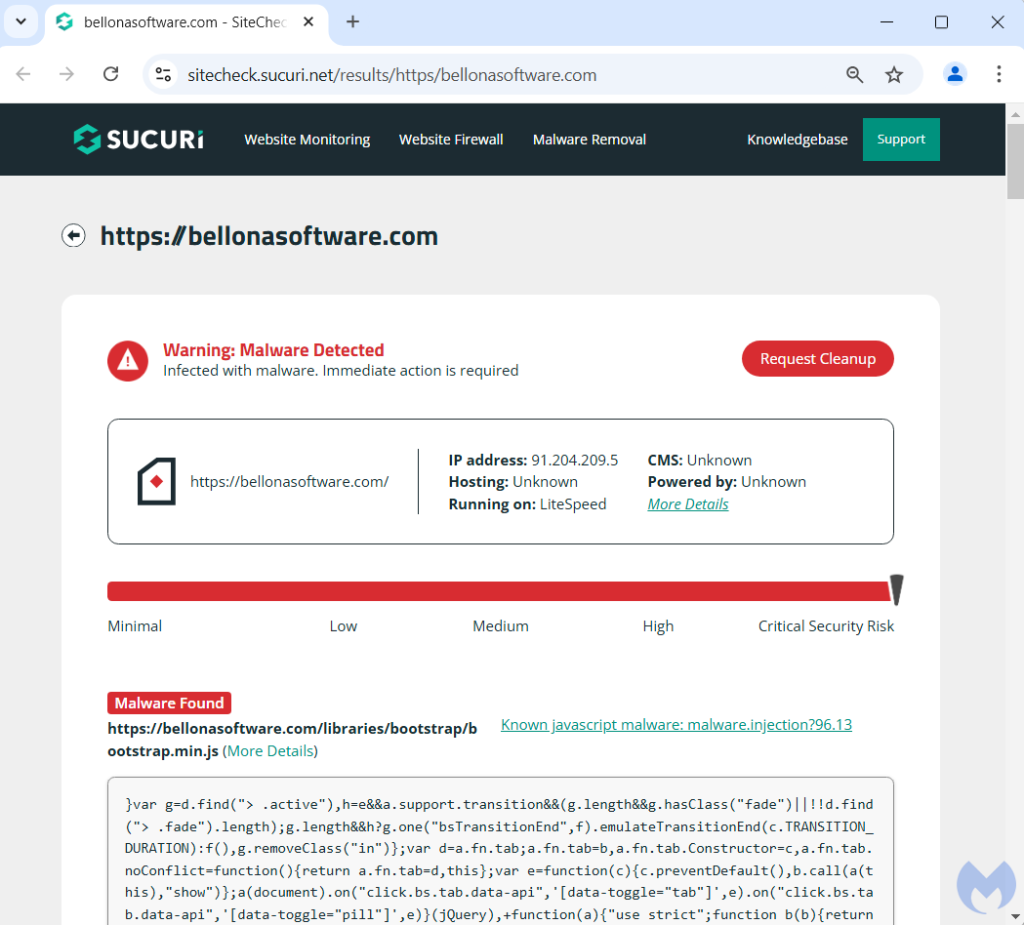

Sucuri’nin SiteCheck’i tarafından yapılan taramada da doğrulandığı gibi, bu web sitesinin çekirdek JavaScript kitaplıklarına da kötü amaçlı kod enjekte edildiğinden mutfakta birden fazla aşçı varmış gibi görünüyor:

Potansiyel kurbanlar reklama tıkladıklarında, güvenliği ihlal edilmiş web sitesine yönlendirildiler ve bu web sitesi, kimlik avı şablonunu yalnızca fare kaydırması veya tıklaması kadar kısa bir süre boyunca görüntüledi. Ardından, kullanıcının tarayıcısının güncel olmadığını iddia eden bir Google Chrome bildirimine benzeyen yeni bir ekran belirdi:

SocGholish olarak da bilinen bu ekran, savunmasız web sitelerini ayrım gözetmeden hedef alan, uzun süredir devam eden bir kötü amaçlı yazılım kampanyasıdır. Kullanıcı indirilen dosyayı çalıştırdığında Güncelleme.js dosyasında, bunun yerine bilgisayarlarındaki bazı bilgileri toplayacak ve bunu bir grup suçluya iletecek kötü amaçlı bir komut dosyası çalıştırıyorlar. Bu parmak izi alma işlemi gerçekleştikten sonra, Cobalt Strike gibi ek araçlar indirilebilir ve bu da yeni bir uygulamaya zemin hazırlayabilir. klavyedeki insan saldırı türü.

Bildiğimiz kadarıyla kimlik avı kampanyasının SocGholish ile hiçbir ilgisi yoktur ve orijinal tehdit aktörlerinin devraldıkları web sitesinin tehlikeye gireceğini tahmin etmediklerini varsayıyoruz. SocGholish’in arkasındaki çeteye gelince, kurbanlar genellikle yönlendiren aracılığıyla kontrol ettikleri bir Google aramasından geliyor.

Web tehditlerine karşı koruma

Kurbanlar için ne kimlik avı planı ne de kötü amaçlı yazılım mutlu bir sonuç değil. Başlangıçta aradıkları şey nedeniyle hedef alınsalar da, farklı bir suç örgütünün eline geçtiler.

Web tehditlerinin gerçeği budur. Bu, kullanıcıları kendi yöntemleriyle cezbetmeye çalışan bir dizi kötü niyetli oyuncunun bulunduğu dinamik ve sürekli değişen bir ortamdır.

Çevrimiçi reklamlar ve özellikle arama ağı reklamları tehdit oluşturmaya devam ediyor. Bu blogda birçok kez gösterdiğimiz gibi, her markanın taklit edilme riski vardır. Ne yazık ki bu eğilim 2024 yılı boyunca hız kesmeden devam etti.

Aynı zamanda, SocGholish gibi ‘eski’ kötü amaçlı yazılım kampanyaları, tehlikeye atılmaya hazır ve kötü amaçlı yazılım dağıtımı için bir sıçrama tahtası görevi görmeye hazır, hiç bitmeyen sayıda güncelliğini yitirmiş web siteleri nedeniyle risk oluşturmaktadır.

Çevrimiçi arama yaparken sponsorlu sonuçlar konusunda çok dikkatli olmanızı ve mümkünse Malwarebytes Tarayıcı Koruması gibi araçlarla çevrimiçi tarama deneyiminize koruma eklemenizi öneririz.

Kötü amaçlı reklamı Google’a bildirdik ve herhangi bir yanıt alırsak bu blogu güncelleyeceğiz.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma Göstergeleri

Kimlik avı sitesi

bellonasoftware[.]com

SocGholish altyapısı

premium[.]davidabostic[.]com

riders[.]50kfor50years[.]com