Kötü amaçlı paketler, hedeflenen cihazlara bilgi çalan kötü amaçlı yazılım bırakan “Lolip0p” takma adını kullanan bir tehdit aktörü tarafından yüklendi.

Fortinet FortiGuard Labs araştırmacıları üç tane keşfetti kötü amaçlı PyPI depoları. Analizlerine göre, bu paketler güvenliği ihlal edilmiş cihazlara kötü amaçlı yazılım bulaştırmak için tasarlandı.

Bilgin olsun, PyPI (Python Paket Dizini), proje inşa eden yazılım geliştiriciler tarafından kullanılan Python paketleri için dünyanın en yaygın kullanılan deposudur. Tehdit aktörleri genellikle Python geliştiricilerine karşı kötü amaçlı paketler kullanır. Sadece birkaç ay öncePython geliştiricilerinin kripto adreslerini değiştiren kötü amaçlı paketler bulundu.

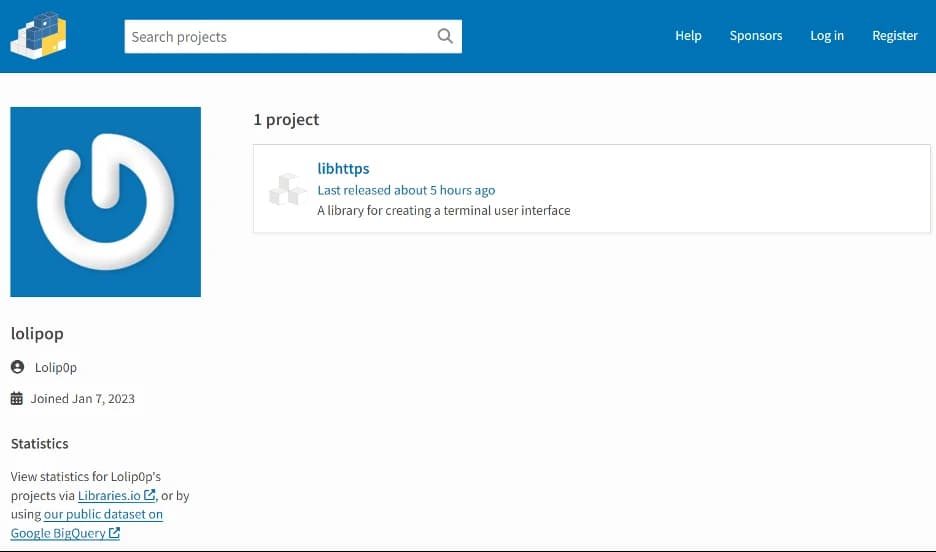

Daha fazla araştırma, paketlerin Lolip0p takma adını kullanan bir tehdit aktörü tarafından yüklendiğini ortaya çıkardı. Hileli paketler şu kodu içerir: bilgi çalan kötü amaçlı yazılımı düşürür geliştiricinin cihazında.

Göre araştırmacılara göre bu paketler, ‘colorlib’ sürüm 4.6.11 ve 4.6.12, ‘httpslib’ sürüm 4.6.9 ve 4.6.11 ve ‘libhttps’ sürüm 4.6.12 adlarıyla 7-12 Ocak 2023 tarihleri arasında yüklendi.

Ancak tüm kötü amaçlı paketler, Fortinet’in bunları bildirmesinin ardından 17 Ocak 2023’te PyPI’den kaldırıldı. Ancak o zamana kadar paketler 550’den fazla indirilmişti. Bir PyPI paket istatistik sayım hizmeti olan Pepy.tech, bu paketlerin kaldırıldığı zamana kadar indirilme sayısını kırdı.

Üstelik tehdit aktörleri isterlerse bunları daha sonra yeniden yükleyebilirler. Dolayısıyla tehdit henüz sona ermiş değil. Bu modüller, PowerShell’i çağırmak ve aynı zamanda ücretsiz bir Discord Nitro oluşturucu olarak dağıtılan Oxzy.exe adlı kötü amaçlı bir ikili dosyayı yürütmek için oluşturulmuş benzer kurulum komut dosyaları içerir. Bu dosya şu adreste barındırılıyor: Dropbox. Bu yürütülebilir dosya başlatıldığında, (“%USER%\AppData\Local\Temp\”) konumunda depolanan Windows geçici klasörünü çalıştıran update.exe adlı başka bir ikili dosya alınır.

Bu ikinci dosya, ek ikili dosyaları da bırakabilen bir bilgi hırsızı içerir. Microsoft, bu ikili dosyalardan birinin Wacatac olduğunu bildiriyor. Truva atı, fidye yazılımı başlatmak ve farklı yükler gibi çok sayıda eylem gerçekleştirebilir.

Fortinet araştırmacısı Jin Lee, bu paketlerin yaratıcısının “ikna edici bir proje açıklaması” ekleyerek bunların meşru ve zararsız görünmesini sağladığını belirtti. Ancak bu paketler aslında kötü amaçlı ikili yürütülebilir dosyayı indirir ve çalıştırır.

Kullanıcılar, kaçmak için güvenilir olmayan kaynaklardan paketleri indirirken/çalıştırırken dikkatli olmalıdır. tedarik zinciri saldırıları.

Alakalı haberler

- Github üzerinde Gentoo Linux hacklendi; depolar değiştirildi

- GitHub, havuzları saldırganlara maruz bırakan kritik kusuru düzeltir

- Tedarik Zinciri Saldırısında Binlerce GitHub Deposu Klonlandı

- 6 resmi Python deposu kripto madenciliği yapan kötü amaçlı yazılımlarla boğuşuyor

- Ruby Repository’deki 700 kitaplığı trojenleştirmede kullanılan yazım hatası