Siber güvenlik araştırmacıları, kötü amaçlı yazılım dağıtımı için daha az bilinen bir yöntem kullanarak NuGet paket yöneticisine yayınlanan yeni bir dizi kötü amaçlı paketi ortaya çıkardı.

Yazılım tedarik zinciri güvenlik firması ReversingLabs, kampanyanın 1 Ağustos 2023’ten bu yana koordineli ve devam ettiğini açıkladı ve bunu, adı verilen bir uzaktan erişim truva atı dağıttığı gözlemlenen bir dizi hileli NuGet paketine bağladı. SeroXen RAT.

ReversingLabs’ta tersine mühendis olan Karlo Zanki, The Hacker News ile paylaşılan bir raporda, “Arkasındaki tehdit aktörleri, NuGet deposuna kötü amaçlı yazılım yerleştirme ve sürekli olarak yeni kötü amaçlı paketler yayınlama konusunda kararlılar.” dedi.

Bazı paketlerin isimleri aşağıdadır –

- Pathoschild.Stardew.Mod.Build.Config

- KucoinExchange.Net

- Kraken.Değişim

- DiscordsRpc

- SolanaCüzdan

- Monero

- Modern.Winform.UI

- MinecraftPocket.Sunucu

- IAmRoot

- ZendeskApi.Client.V2

- Betalgo.Open.AI

- Forge.Open.AI

- Pathoschild.Stardew.Mod.BuildConfig

- CData.NetSuite.Net.Framework

- CData.Salesforce.Net.Framework

- CData.Snowflake.API

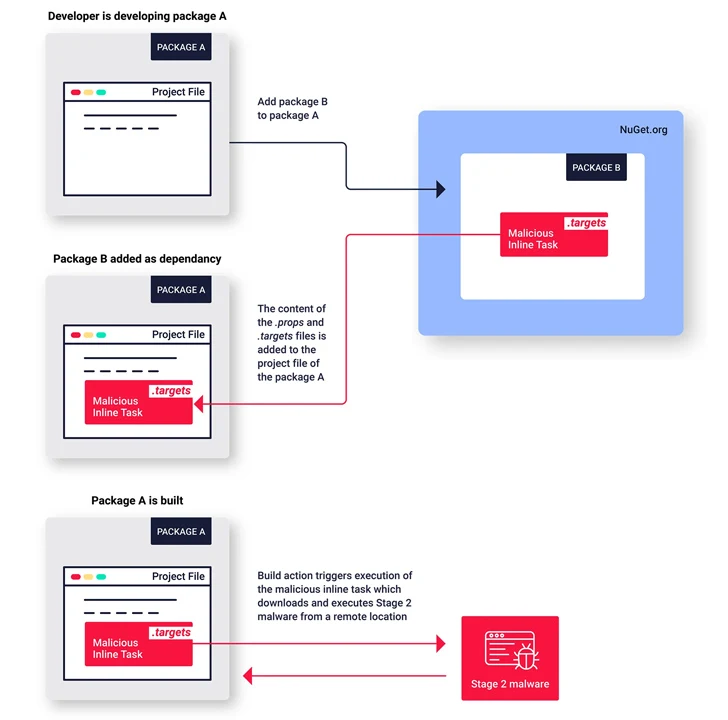

Çeşitli versiyonlara yayılan bu paketler, popüler paketleri taklit ediyor ve kurbanlarına kötü amaçlı kod yerleştirmek için NuGet’in MSBuild entegrasyon özelliğini kullanıyor; bu özellik, kod yürütmeyi gerçekleştirmek için satır içi görevler olarak adlandırılıyor.

Zanki, “Bu, kötü amaçlı yazılımları yürütmek için bu satır içi görevler özelliğini kullanan, NuGet deposunda yayınlanan bilinen ilk kötü amaçlı yazılım örneğidir” dedi.

Artık kaldırılan paketler de benzer özellikler gösteriyor; operasyonun arkasındaki tehdit aktörleri, kötü amaçlı kodu boşluklar ve sekmeler kullanarak varsayılan ekran genişliğinin dışına taşıyarak gizlemeye çalıştı.

Daha önce Phylum tarafından açıklandığı gibi paketler, daha meşru görünmelerini sağlamak için yapay olarak indirilenlerin sayısını da artırıyor. Tuzak paketlerinin nihai hedefi, tek kullanımlık GitHub deposunda barındırılan ikinci aşama .NET yükünü almak için bir kanal görevi görmektir.

Zanki, “Bu kampanyanın arkasındaki tehdit aktörü dikkatli davranıyor ve ayrıntılara önem veriyor ve bu kötü niyetli kampanyayı canlı ve aktif tutmaya kararlı.” dedi.