Yeni bir Google Arama kötü amaçlı reklam kampanyası, tespit ve analizden kaçınmak için gelişmiş teknikler kullanarak, popüler Notepad++ metin düzenleyicisini indirmek isteyen kullanıcıları hedef alıyor.

Tehdit aktörleri, kötü amaçlı yazılım dağıtan sahte yazılım web sitelerini tanıtmak için kötü amaçlı reklamcılık kampanyalarında Google Ads’ü giderek daha fazla kötüye kullanıyor.

Notepad++ kötü amaçlı reklam kampanyasını tespit eden Malwarebytes’e göre kampanya birkaç aydır yayında ama bunca zaman boyunca gözden kaçmayı başardı.

Kurbanlara ulaştırılan son veri miktarı bilinmiyor ancak Malwarebytes bunun büyük ihtimalle Cobalt Strike olduğunu söylüyor ve genellikle oldukça zarar verici fidye yazılımı dağıtımlarından önce geliyor.

Google reklamlarını kötüye kullanma

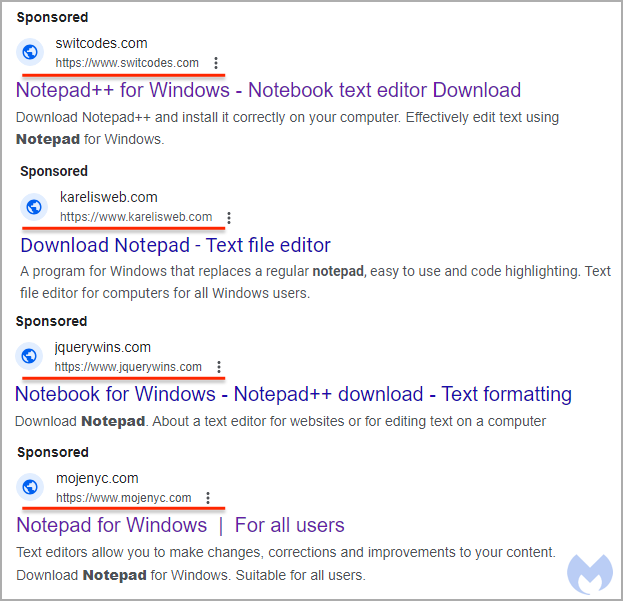

Notepad++ kötü amaçlı reklamcılık kampanyası, yazılım projesiyle ilgisiz olduğu açık olan ancak Google Arama sonucu reklamlarında yanıltıcı başlıklar kullanan URL’leri tanıtır.

Kaynak: Malwarebytes

Bu durumda bu SEO stratejisi ağır bir şekilde suiistimal ediliyor ve başlıklar URL’lerden çok daha büyük ve daha görünür olduğundan, birçok kişinin tuzağa düşmesi muhtemeldir.

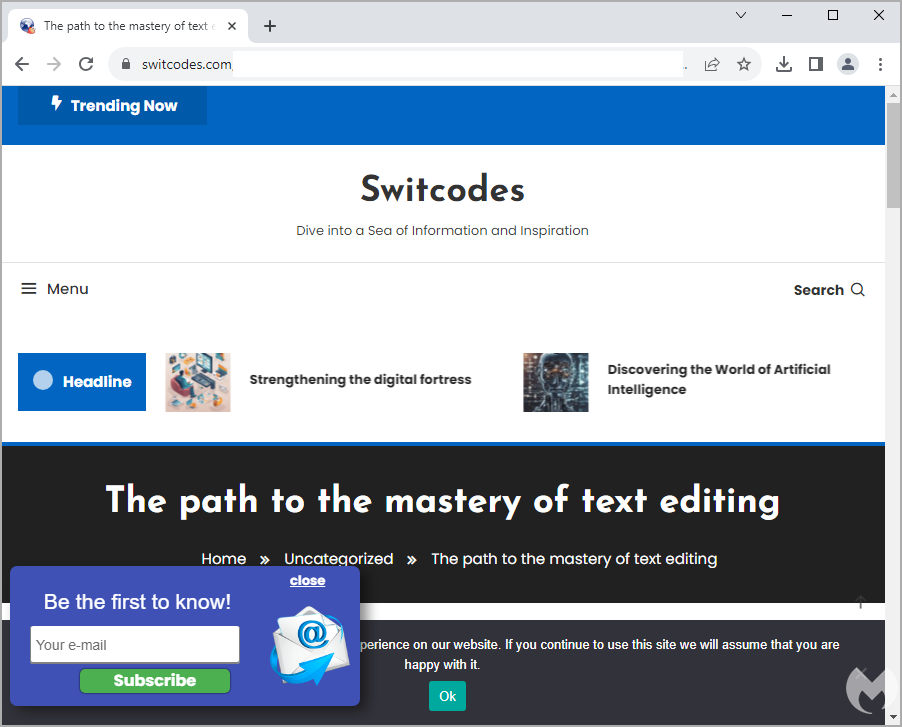

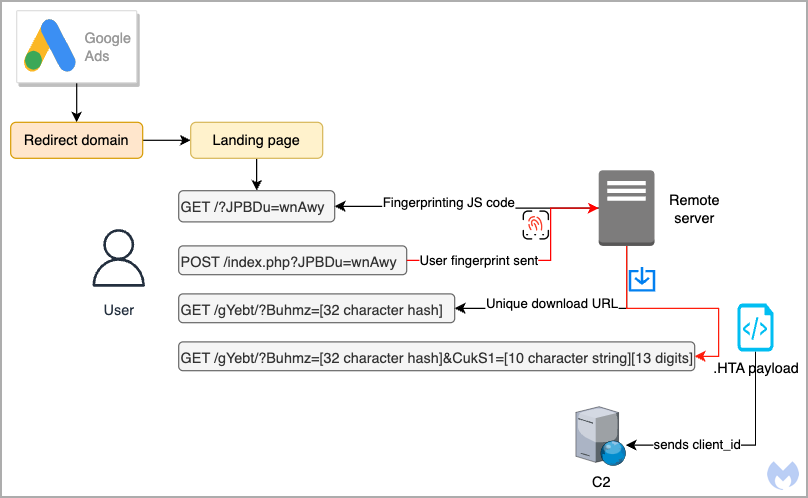

Kurbanlar reklamlardan herhangi birine tıkladığında, bir yeniden yönlendirme adımı tarayıcı, VPN, bot vb. olma ihtimali olan kullanıcıları filtrelemek için IP’lerini kontrol eder ve onları kötü amaçlı hiçbir şey bırakmayan bir tuzak siteye yönlendirir.

Kaynak: Malwarebytes

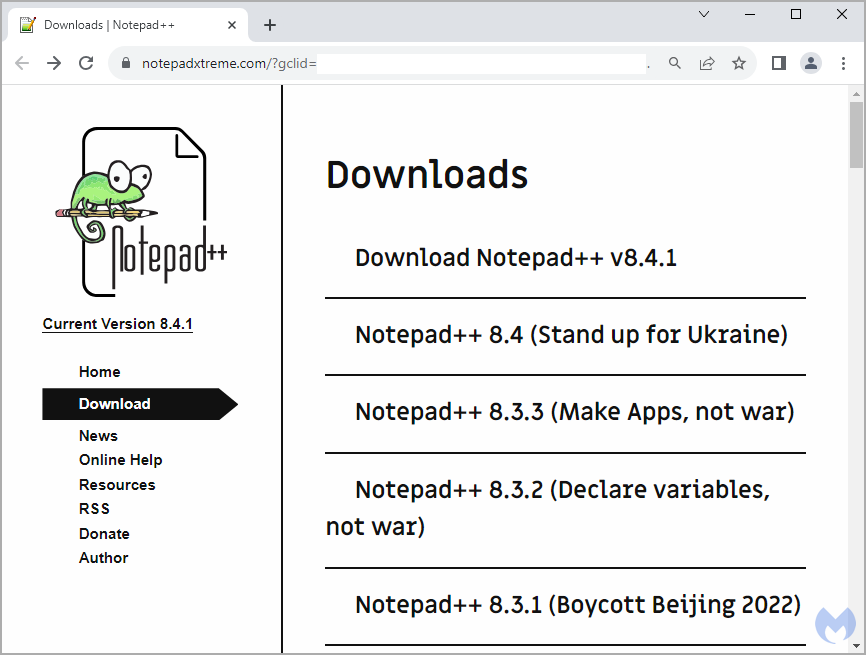

Bunun aksine, meşru hedefler “notepadxtreme’e yönlendirilir”[.]Metin düzenleyicinin çeşitli sürümleri için indirme bağlantıları içeren, gerçek Notepad++ sitesini taklit eden “.com”.

Kaynak: Malwarebytes

Ziyaretçiler bu bağlantılara tıkladığında, ziyaretçinin korumalı alan kullandığına dair herhangi bir anormallik veya belirti olmadığını doğrulamak için bir JavaScript pasajı tarafından ikinci bir sistem parmak izi kontrolü gerçekleştirilir.

Uygun hedef olarak işaretlenen kurbanlara daha sonra, saldırganların enfeksiyonlarını takip etmelerine olanak sağlayacak benzersiz bir kimlik atanan bir HTA komut dosyası sunulur. Bu veri yükü kurban başına yalnızca bir kez sunulur, dolayısıyla ikinci ziyaret 404 hatasıyla sonuçlanır.

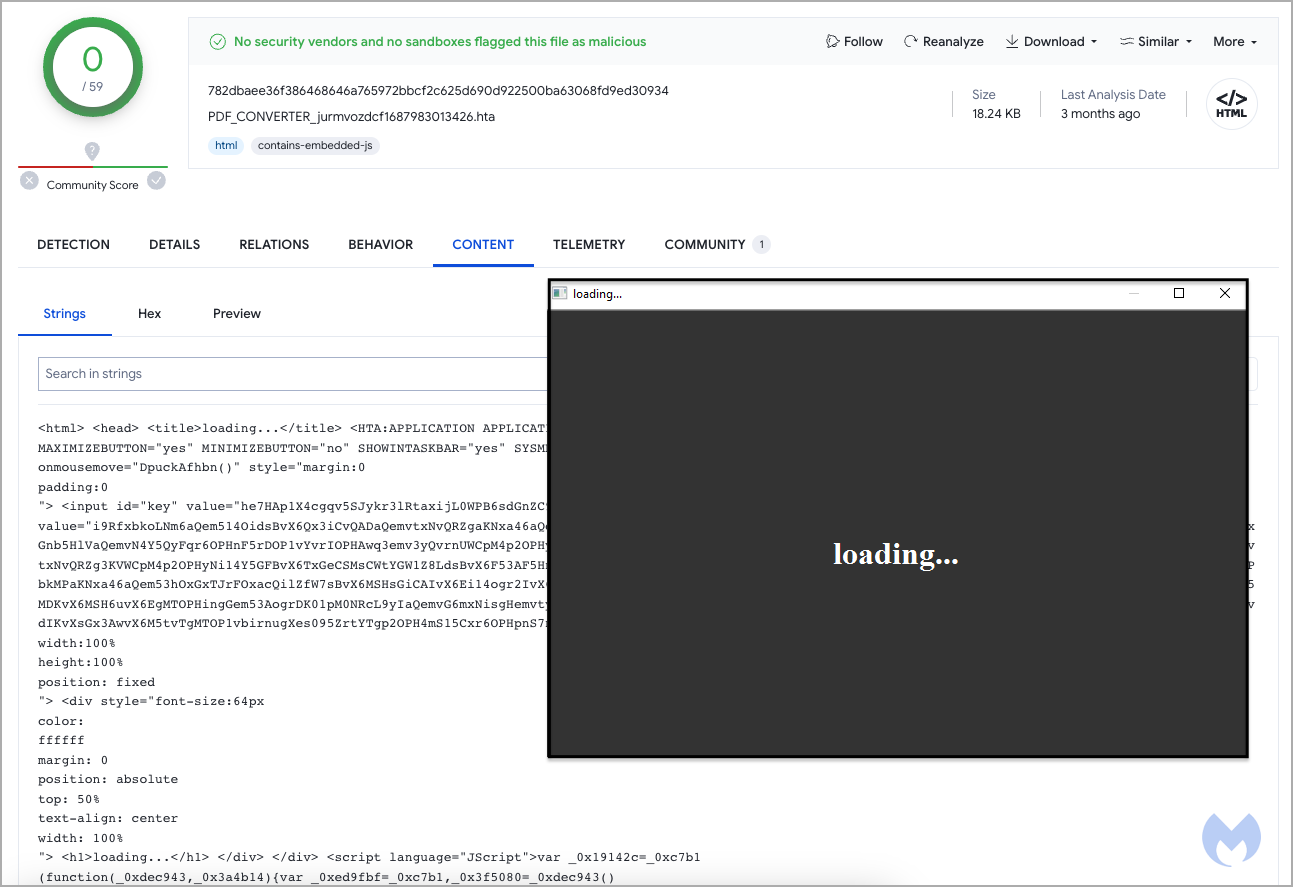

Malwarebytes’in HTA’yı incelemesi, o sırada silah haline getirilmemesi nedeniyle herhangi bir yararlı bilgi üretmedi, ancak analistler aynı dosyayı Temmuz ayındaki bir VirusTotal yüklemesinde buldu.

Kaynak: Malwarebytes

Bu dosya, özel bir bağlantı noktasındaki uzak bir alana bağlanmaya çalıştı; araştırmacılar bunun muhtemelen bir Cobalt Strike dağıtımının parçası olduğuna inanıyordu.

Kaynak: Malwarebytes

Belirli yazılım araçlarını ararken kötü amaçlı yazılım indirmeyi önlemek için Google Arama’da tanıtılan sonuçları atlayın ve resmi alana geldiğinizi bir kez daha kontrol edin.

Projenin gerçek web sitesinden emin değilseniz, “Hakkında” sayfasını, belgelerini, Wikipedia sayfasını ve resmi sosyal medya kanallarını kontrol edin.