.webp)

XLab’daki siber güvenlik araştırmacıları, “Wpeeper” adı verilen yeni bir Android kötü amaçlı yazılım türünü ortaya çıkardı.

Bu karmaşık arka kapı Truva atı, Android sistemlerine sızmak ve çok çeşitli kötü amaçlı komutları yürütmek üzere tasarlanmış olup, şüphelenmeyen kullanıcılar için önemli bir tehdit oluşturmaktadır.

Wpeeper’ın dağıtım stratejisi özellikle kurnazdır.

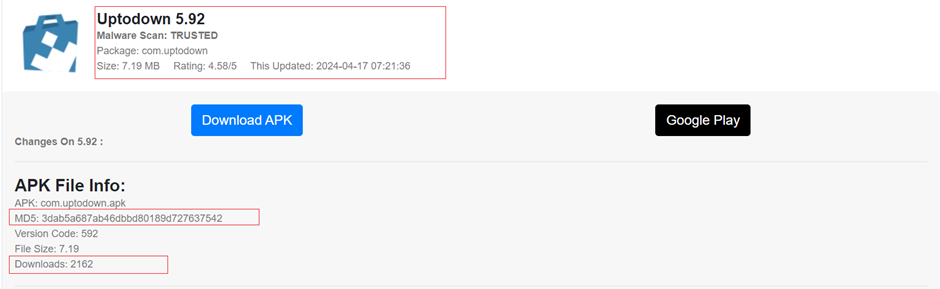

Kötü amaçlı yazılım, Google Play’e benzer popüler bir üçüncü taraf platformu olan UPtodown uygulama mağazasındaki yeniden paketlenmiş uygulamalar aracılığıyla dağıtılıyor.

Saldırganlar, normal APK’lara küçük bir kod pasajı yerleştirerek antivirüs tespitini aşmayı başardılar.

Değiştirilen APK’lar şu anda VirusTotal’da sıfır algılama gösteriyor.

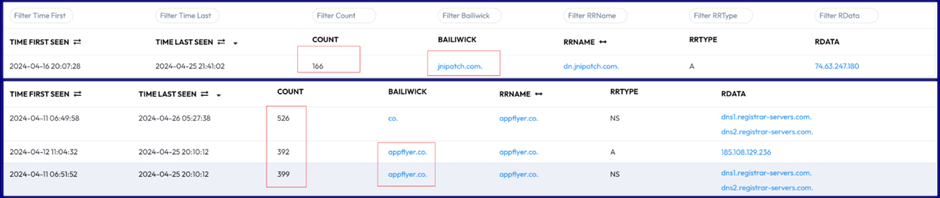

Kötü amaçlı yazılımın ağ işlemleri de aynı derecede karmaşıktır ve geçiş sunucuları olarak güvenliği ihlal edilmiş WordPress sitelerine dayanan çok düzeyli bir komuta ve kontrol (C2) mimarisi içerir.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Bu yaklaşım, gerçek C2 sunucusunu etkili bir şekilde gizleyerek, güvenlik araştırmacılarının ve yetkililerin operasyonu izlemesini ve kesintiye uğratmasını daha da zorlaştırıyor.

Kapsamlı Yetenekler ve Şifreli Komutlar

Wpeeper, Android sistemleri için birçok kötü amaçlı işlevi destekleyen tipik bir arka kapı Truva atıdır.

Bunlar arasında hassas cihaz bilgilerinin toplanması, dosya ve dizinlerin yönetilmesi, verilerin yüklenmesi ve indirilmesi ve virüslü cihazda rastgele komutların yürütülmesi yer alır.

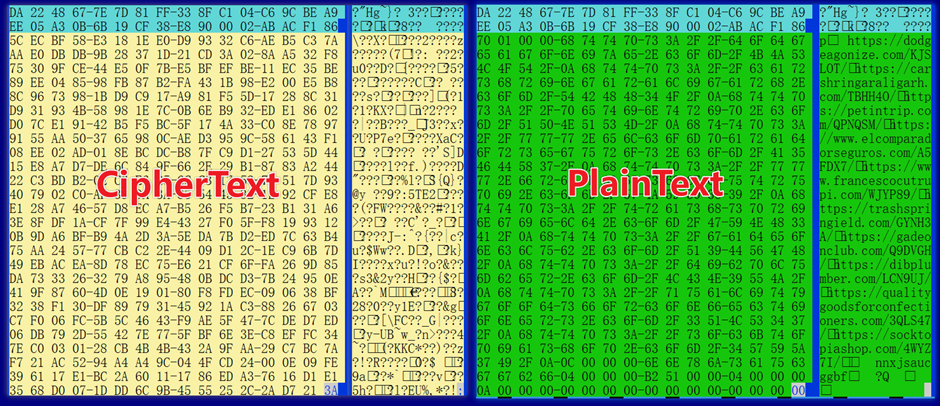

Wpeeper’ın en dikkate değer özelliği, ağ trafiğini ve komutlarını korumak için şifreleme ve dijital imza kullanmasıdır.

Kötü amaçlı yazılım ile C2 sunucuları arasındaki tüm iletişim, AES kullanılarak şifrelenir ve yetkisiz devralmayı veya kurcalamayı önlemek için komutlara eliptik bir eğri imzası eşlik eder.

Ani Durma ve Potansiyel Daha Büyük Plan

XLab’daki araştırmacılar Wpeeper’ın faaliyetlerini yakından izliyor ve 22 Nisan’da kampanyanın aniden durduğunu gözlemlediler.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

C2 sunucuları ve indiricileri birdenbire hizmet vermeyi durdurdu ve bu da araştırmacıların bunun saldırganların daha büyük bir stratejik hareketinin parçası olabileceğinden şüphelenmesine yol açtı.

Olası bir açıklama, saldırganların, yeniden paketlenen APK’ların antivirüs yazılımının gözünde “masum” durumlarını korumasına izin vermek için ağ etkinliğini kasıtlı olarak durdurmuş olabileceğidir.

Bu, kötü amaçlı yazılımın kurulum sayısını artırmasına ve gerçek yeteneklerini daha sonra ortaya çıkarmasına olanak tanıyarak güvenlik ekiplerini hazırlıksız yakalayabilir.

XLab, Wpeeper dağıtım ölçeğine ilişkin doğrudan veriye sahip olmasa da Google ve Pasif DNS (PDNS) sonuçlarına ilişkin analizleri, enfeksiyonun yaygın bir yayılma olmadan bin düzeyinde olduğunu gösteriyor.

Ancak araştırmacılar, ilgili örneklerin güvenlik firmaları tarafından tespit edilmekten kaçması nedeniyle tehdidin devam ettiğini vurguluyor.wpeeper_google.png

Wpeeper’ın İşlevselliğinin Ayrıntılı Analizi

Araştırmacılar Wpeeper’ın işlevselliğini kapsamlı bir şekilde analiz ederek iç işleyişine ışık tuttu.

Family: WpeeperMD5: 8e28f482dab8c52864b0a73c3c5c7337

Magic: ELF 64-bit LSB pie executable, ARM aarch64, version 1 (SYSV), dynamically linked, interpreter /system/bin/linker64, BuildID[sha1]=9fa32612558fab9480496f6b31fa5426ae8885d4, stripped

Packer: None

Komuta ve Kontrol Sunucularının Edinilmesi

Wpeeper, C2 sunucularının listesini doldurmak için iki yöntem kullanır.

Birincisi, kötü amaçlı yazılım örneğindeki gömülü C2 sunucularının kodunu çözmek, ikincisi ise ek C2 sunucusu bilgileri ve diğer yapılandırma verilerini içeren “store.lock” dosyasını okuyup şifresini çözmek.

Wpeeper, C2 sunucularıyla iletişim kurmaya yönelik POST isteklerini oluşturmak için libcurl kitaplığını kullanır.

Kötü amaçlı yazılım, işaretçiler, komut istekleri ve sonuç yüklemeleri gibi farklı istek türlerini ayırt etmek için HTTP başlıklarındaki Çerez ve Oturum alanlarını kullanır.

struct c2info

{

uint32 lenOfC2;

char[lenOfC2] C2s;

uint32 lenOfCookie;

char[lenOfCookie] cookie;

uint32 flag;

uint32 id;

uint32 flag;

uint32 interval;

}

The network traffic is further protected by the use of AES encryption and elliptic curve digital signatures, ensuring the integrity and confidentiality of the communications.Komut Yürütme ve Desteklenen İşlevler

Wpeeper, cihaz bilgilerinin ve paket listelerinin toplanmasından isteğe bağlı dosyaların indirilmesine ve çalıştırılmasına kadar 13 farklı komutu destekler.

| CMD | İŞLEV |

| 1 | cihaz bilgilerini topla |

| 2 | pkg listesini topla |

| 3 | c2’yi güncelle |

| 4 | aralığı ayarla |

| 5 | pubkey’i güncelle |

| 6 | indirmek |

| 7 | rastgele dosya bilgilerini topla |

| 8 | keyfi dizin bilgisi topla |

| 9 | kabuk aracılığıyla isteğe bağlı cmd’yi çalıştır |

| 10 | C2’den indirin, ardından çalıştırın |

| 11 | güncelleme ve yürütme |

| 12 | kendini yok etmek |

| 13 | isteğe bağlı URL’den indirin, ardından çalıştırın |

Araştırmacılar çeşitli komutlar ve bunlara karşılık gelen işlevler hakkında ayrıntılı bilgi sağladılar.

Araştırmacılar, komuta takibi ve analizleri sayesinde saldırganların taktikleri ve Wpeeper operasyonunun genel yapısı hakkında değerli bilgiler elde etti.

Araştırmacılar, Wpeeper tarafından kullanılan 45 C2 sunucusunu belirlediler; bunların çoğu, C2 yeniden yönlendiricisi olarak hizmet veren, tehlikeye atılmış WordPress siteleridir.

Bu çok katmanlı yaklaşım, gerçek C2 sunucusunun tespit edilmeye karşı korunmasına yardımcı olurken aynı zamanda ele geçirilen sitelerin keşfedilip kaldırılması durumunda olası güvenilirlik sorunlarını da beraberinde getirir.

Araştırmacılar, dokuz sabit kodlu C2 sunucusundan birinin, tartarcusp.com’un büyük olasılıkla saldırganların kendilerine ait olduğuna ve operasyona ek bir kontrol ve dayanıklılık katmanı sağladığına inanıyor.

XLab’daki araştırmacılar, Wpeeper Android Truva Atı’na ilişkin kapsamlı bir genel bakış sunarak, onun gelişmiş tasarımını, kapsamlı yeteneklerini ve saldırganların eylemlerinin ardındaki potansiyel daha büyük planı vurguladı.

Tehdidin devam eden doğasını vurguluyorlar ve benzersiz bakış açılarına sahip meslektaşlarını ve etkilenen web sitelerinin yöneticilerini daha fazla ipucu ve öngörü sağlamaya davet ediyorlar.

Siber güvenlik ortamı gelişmeye devam ettikçe kullanıcılar, güvenlik uzmanları ve araştırmacıların uyanık kalması ve Wpeeper gibi ortaya çıkan tehditlere karşı mücadelede işbirliği yapması gerekiyor.

Güvenlik topluluğu, bilgi paylaşarak ve birlikte çalışarak Android kullanıcılarını bu gelişmiş kötü amaçlı yazılımın oluşturduğu tehlikelerden daha iyi koruyabilir.

IOC’ler

MD5

APK

3dab5a687ab46dbbd80189d727637542

ELF

003577a70748ab4ed18af5aecbd0b529

32e92509bc4a5e3eb2146fe119c45f55Muhabir

https://eamdomai.com/e?token=Tp5D1nRiu3rFOaCbT4PVcewqIhqbQspd8/3550AI/b1MMJttn+xr4oEFJiGx1bCZztteCi5dG1gYFlNTL0Fp8UaMxROCw4cr225ENjOCmT8oQUyMTjjuTo10fAuFsz9jİndirici

https://appflyer.co/downloads/latest/device/android/

https://dn.jnipatch.com/downloads/latest/device/androidC2 Yönlendiricileri

Hardcoded

https://tartarcusp.com/BZRAWE/

https://www.chasinglydie.com/7V5QT0/

https://www.civitize.com/0SA67H/

https://wyattotero.com/AQVLLY/

https://web.rtekno.com/5XPOS2/

https://dermocuidado.com/8QSCZP/

https://ocalacommercialconstruction.com/WXFHF6/

https://scatsexo.com/NVZ4L0/

https://snipsnack.com/T8Q2BN/

New

https://4devsolutions.com/4NUAK1/

https://atba3li.com/Z99QQ6/

https://avsecretarial.com/PYWDEL/

https://barbeariadomarfim.com/BN2TTO/

https://beanblisscafe.com/MX1OAS/

https://carloadspry.com/SJI4C1/

https://carshringaraligarh.com/TBHH4O/

https://coexisthedge.com/ZF57OA/

https://dibplumber.com/LCN9UJ/

https://dodgeagonize.com/KJSLOT/

https://essentialelearning.com/EVSKOT/

https://focusframephoto.com/1J10V9/

https://fontshown.com/4D69BN/

https://gadeonclub.com/Q9DVGH/

https://hhfus.com/CUGCCO/

https://kiwisnowman.com/DC4O03/

https://masterlogisticsfzco.com/5CBSYC/

https://mrscanology.com/8GVHT3/

https://naroyaldiamonds.com/WZJ236/

https://nt-riccotech.com/Q4LQKN/

https://nutrivital-in.com/7DB9BC/

https://petintrip.com/QPNQSM/

https://qualitygoodsforconfectioners.com/3QLS47/

https://rastellimeeting.com/9Q4GOM/

https://schatzrestaurant.com/J2WMA6/

https://socktopiashop.com/4WYZ7I/

https://speedyrent-sa.com/AIOFB2/

https://stilesmcgraw.com/1WN2BH/

https://toubainfo.com/G1ACF0/

https://trashspringield.com/GYNH3A/

https://vaticanojoyas.com/R5Q7G4/

https://wendyllc.com/QD8490/

https://www.cureoscitystaging.com/YKUCU8/

https://www.elcomparadorseguros.com/A5FDX7/

https://www.francescocutrupi.com/WJYP89/

https://www.yitaichi.com/K7ODU6/Combat Sophisticated Email Threats With AI-Powered Email Security Tool -> Try Free Demo