Tehdit aktörleri, Binance’in Akıllı Zincir (BSC) sözleşmelerini kötüye kullanarak kötü amaçlı kod zincirinin parçalarını blok zincirinin içinde gizlemek amacıyla barındıran “EtherHiding” adlı kötü amaçlı kodu dağıtmak için yeni bir teknik kullandı.

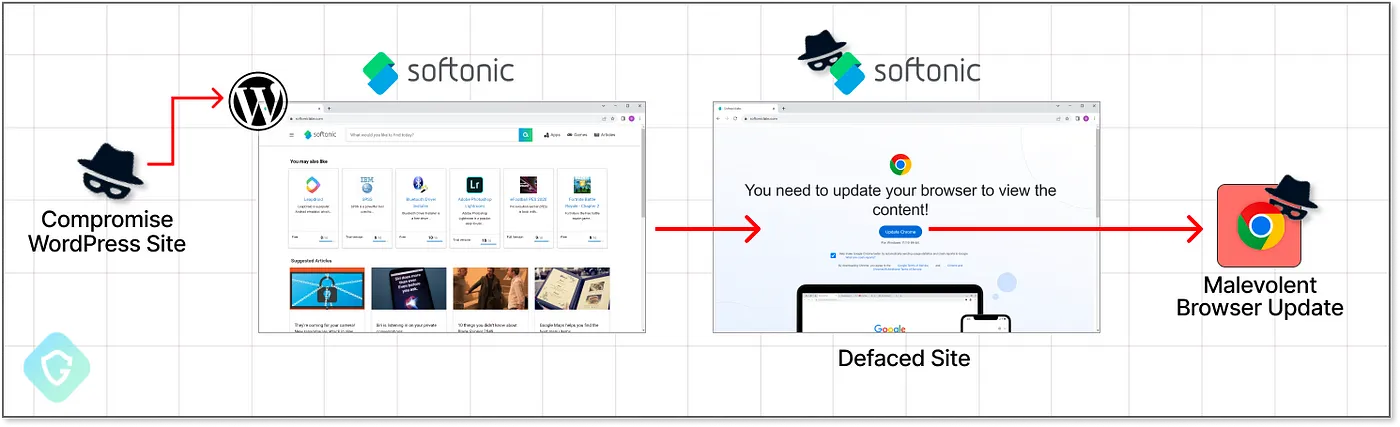

Tehdit aktörleri, blockchain sistemlerine kötü amaçlı JavaScript kodları enjekte etmek için, kaçamak dağıtım sağlamak amacıyla Cloudflare Worker ana bilgisayarlarına yönlendirilen, ele geçirilmiş WordPress sitelerini kullandı.

“Saldırı akışında, bir site, siteye erişilmeden önce tarayıcı güncellemesi talep eden çok inandırıcı bir katmanla tahrif ediliyor. Sahte “güncellemenin” RedLine, Amadey veya Lumma gibi tehlikeli bilgi hırsızı kötü amaçlı yazılım olduğu ortaya çıktı.”, Guardio Labs’ın gönderisini okuyor.

API güvenliği yalnızca bir öncelik değildir; işletmelerin ve kuruluşların yaşam çizgisidir. Ancak bu karşılıklı bağlantı, genellikle yüzeyin altına gizlenmiş bir dizi güvenlik açığını da beraberinde getiriyor.

Şimdi üye Ol

EtherKötü Amaçlı Yazılımları Gizliyor

Bu yeni tekniğe aynı zamanda sahte tarayıcı güncelleme katmanları görüntüleyerek güvenliği ihlal edilmiş web siteleri aracılığıyla kötü amaçlı kodlar dağıtan “ClearFake” adı da verildi.

Cyber Security News ile paylaşılan raporlara göre, tehdit aktörlerinin savunmasız WordPress web sitelerini hedef alarak web sayfalarına iki kötü amaçlı komut dosyası enjekte ettiği doğrulandı.

Bu kötü amaçlı komut dosyaları, siteye enjekte edilen blok zincirinden diğer kötü amaçlı komut dosyalarını getiren Binance Smart Chain (BSC) JS kitaplığını yükler. Üstelik bu kod aynı zamanda saldırganın kontrol ettiği sunucudan (C2) üçüncü aşama verinin indirilmesini de tetikliyor.

Sahte tarayıcı güncelleme katmanları Google Chrome, Microsoft Edge veya Mozilla Firefox tarayıcı kullanıcılarına sorulur. Kurbanlar “güncelleme”düğmesiyle Dropbox’tan veya diğer meşru web sitelerinden kötü amaçlı bir yürütülebilir dosya indirmeye yönlendirilirler.

Blockchain teknolojisi güçlü bir araç olmakla birlikte, kötü amaçlı yazılımların yayılması veya çalınan veri ve dosyaların sızması gibi çeşitli şekillerde de istismar edilebilir. Bu kötü niyetli etkinliklerin geleneksel kanun uygulama yöntemleri kullanılarak takip edilmesi ve kapatılması zor olabilir.

ClearFake hakkında, dağıtım tekniği, yararlanma yöntemleri, Binance kullanım nedeni ve diğer bilgiler hakkında ayrıntılı bilgi sağlayan eksiksiz bir rapor Guardio Labs tarafından yayınlandı.

Uzlaşma Göstergeleri (IOC’ler)

| İlgili BSC Adresleri/Sözleşmeleri: ———————————– 0xfc1fE66FB63c542A3e4D45305DaB196E5EcA222A 0x7f36D9292e7c70A204faCC2d255475A861487c60 3’lü Aşama IP Adresleri: 3. Aşama Saldırgan Kontrollü Alanlar: Güvenliği Tehlikede Olan WordPress Siteleri (Son 14 Günde Tespit Edildi): Kötü Amaçlı Yazılım Karmaları (örnekler): Kötü Amaçlı Yazılım Dosya Adı örnekleri (Dosya adlarında UNICODE kötüye kullanımına dikkat edin): |

850’den fazla üçüncü taraf uygulamaya hızla yama uygulamak için Patch Manager Plus’ı kullanarak kendinizi güvenlik açıklarından koruyun. Avantajlardan yararlanın ücretsiz deneme % 100 güvenlik sağlamak için.