Yeni bir Google kötü amaçlı reklamcılık kampanyası, önceden bilinmeyen bir arka kapı sunmak için yasal bir IP tarayıcı yazılımını taklit eden bir alan adı kümesinden yararlanıyor. MadMxShell.

Zscaler ThreatLabz araştırmacıları Roy Tay ve Sudeep, “Tehdit aktörü, yazım hatası tekniği kullanarak birden çok benzer alan adını kaydetti ve bu alanları, belirli arama anahtar kelimelerini hedefleyen arama motoru sonuçlarının en üstüne çıkarmak için Google Ads’ten yararlandı, böylece kurbanları bu siteleri ziyaret etmeye teşvik etti.” Singh dedi.

Kasım 2023 ile Mart 2024 arasında 45 kadar alan adının kayıtlı olduğu söyleniyor; siteler, Gelişmiş IP Tarayıcı, Angry IP Tarayıcı, IP tarayıcı PRTG ve ManageEngine gibi bağlantı noktası tarama ve BT yönetim yazılımı gibi görünüyor.

Bu, tehdit aktörlerinin benzer siteler aracılığıyla kötü amaçlı yazılım sunmak için kötü amaçlı reklam tekniklerine güvendiği ilk sefer olmasa da, bu gelişme, dağıtım aracının karmaşık bir Windows arka kapısını yaymak için ilk kez kullanıldığına işaret ediyor.

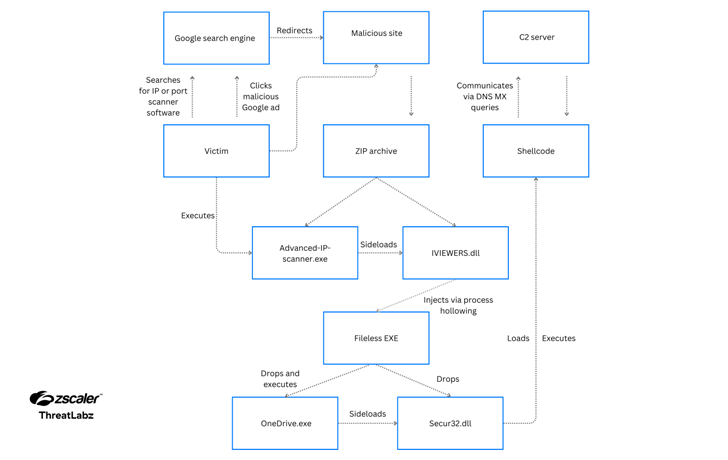

Böylece, bu tür araçları arayan kullanıcılara, indirme düğmesine tıkladıklarında, kötü amaçlı bir dosyayı (“Advanced-ip-scanner.zip”) indirmek için tasarlanmış JavaScript kodu içeren sahte siteler görüntülenir.

ZIP arşivinde bir DLL dosyası (“IVIEWERS.dll”) ve yürütülebilir bir dosya (“Advanced-ip-scanner.exe”) bulunur; bunlardan ikincisi, DLL’yi yüklemek ve bulaşma sırasını etkinleştirmek için DLL tarafından yüklemeyi kullanır.

DLL dosyası, kabuk kodunun “Advanced-ip-scanner.exe” işlemine, süreç oyma adı verilen bir teknikle enjekte edilmesinden sorumludur; ardından enjekte edilen EXE dosyası, iki ek dosyayı (OneDrive.exe ve Secur32.dll) paketinden çıkarır.

Yasal olarak imzalanmış bir Microsoft ikili dosyası olan OneDrive.exe, daha sonra Secur32.dll’yi dışarıdan yüklemek ve sonuçta kabuk kodu arka kapısını yürütmek için kötüye kullanılır, ancak bu, zamanlanmış bir görev aracılığıyla ana bilgisayarda kalıcılık ayarlanmadan ve Microsoft Defender Antivirus’ü devre dışı bırakmadan önce gerçekleşmez.

Adını komuta ve kontrol (C2) için DNS MX sorgularının kullanılmasından alan arka kapı, sistem bilgilerini toplamak, cmd.exe aracılığıyla komutları çalıştırmak ve okuma, yazma ve silme gibi temel dosya işleme işlemlerini gerçekleştirmek için tasarlanmıştır. Dosyalar.

C2 sunucusuna istek gönderir (“litterbolo[.]com”), Tam Nitelikli Alan Adının (FQDN) alt alan(lar)ındaki verileri bir DNS posta alışverişi (MX) sorgu paketinde kodlayarak ve yanıt paketi içinde kodlanmış komutları alır.

Tay ve Singh, “Arka kapı, sırasıyla uç nokta ve ağ güvenliği çözümlerinden kaçmanın bir yolu olarak, komut ve kontrol (C2) iletişimi için DLL tarafı yüklemesinin birden fazla aşaması ve DNS tüneli oluşturma gibi teknikleri kullanıyor.” dedi.

“Ayrıca arka kapı, bellek analizini önlemek ve adli güvenlik çözümlerini engellemek için anti-damping gibi kaçamak teknikler kullanıyor.”

Şu anda kötü amaçlı yazılım operatörlerinin nereden geldiğine veya niyetlerinin ne olduğuna dair bir gösterge yok, ancak Zscaler, blackhatworld gibi yer altı suç forumlarında onlar tarafından oluşturulan iki hesap tespit ettiğini söyledi.[.]com ve sosyal-eng[.]wh8842480@gmail e-posta adresini kullanarak ru[.]com, aynı zamanda bir alan adı sahtekarlığı Gelişmiş IP Tarayıcısını kaydetmek için de kullanıldı.

Spesifik olarak, tehdit aktörünün Haziran 2023’te sınırsız Google AdSense eşikli hesapları oluşturmanın yollarını sunan gönderilerle meşgul olduğu görüldü; bu da kendi uzun süreli kötü amaçlı reklamcılık kampanyalarını başlatmaya ilgi duyduklarını gösteriyor.

Araştırmacılar, “Google Ads eşik hesapları ve bunların kötüye kullanılmasına yönelik teknikler genellikle BlackHat forumlarında alınıp satılıyor” dedi. “Çoğu zaman tehdit aktörlerine Google Ads kampanyalarını yürütmek için mümkün olduğu kadar çok kredi eklemesi için bir yol sunuyorlar.”

“Bu, tehdit aktörlerinin eşik sınırına kadar fiilen ödeme yapmadan kampanya yürütmelerine olanak tanıyor. Makul derecede yüksek bir eşik sınırı, tehdit aktörünün reklam kampanyasını önemli bir süre boyunca yürütmesine olanak tanıyor.”