Güvenlik araştırmacıları, meşru bir kripto para cüzdanı görünümüne bürünmüş karmaşık bir tedarik zinciri saldırısını ortaya çıkardı.

Socket’in Tehdit Araştırma Ekibi, 12 Kasım 2024’te Chrome Web Mağazası’nda yayınlanan ve gizli blockchain işlemleri yoluyla kullanıcı tohum ifadelerini çalmak için ustaca bir teknik kullanan “Safery: Ethereum Wallet” adlı kötü amaçlı bir Chrome uzantısı keşfetti.

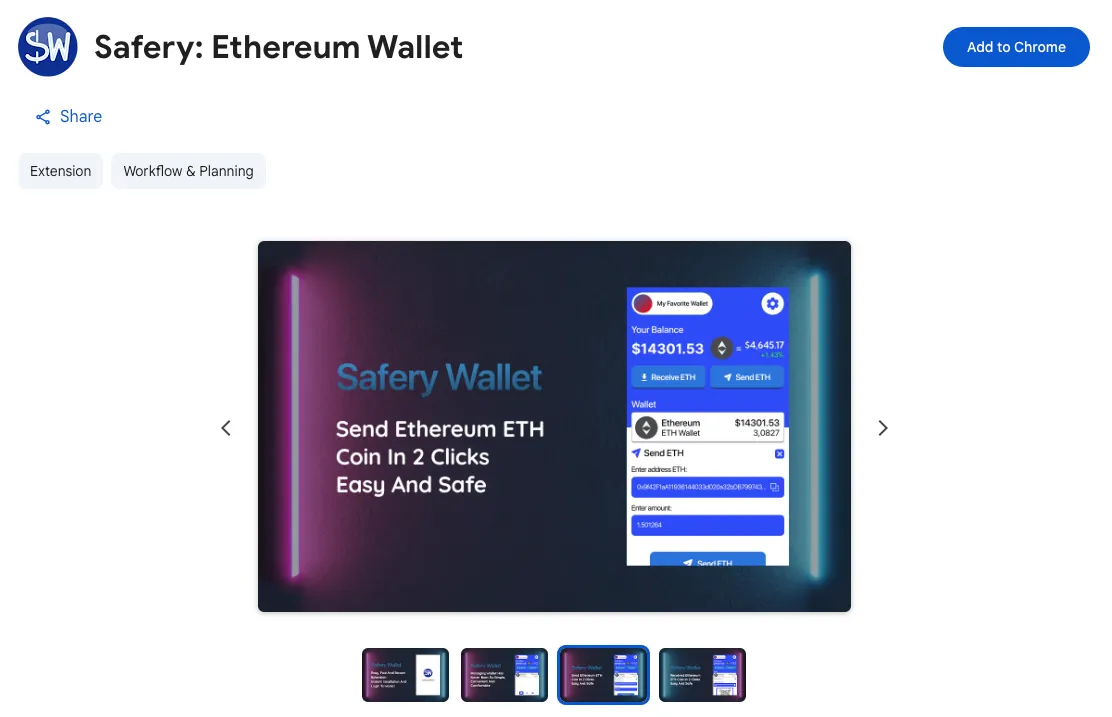

Fibemlnkopkeenmmgcfohhcdbkhgbolo kimliğiyle tanımlanan uzantı, kendisini hızlı iki tıklamayla transfer ve kolay bakiye yönetimi sunan güvenli ve basit bir Ethereum cüzdanı olarak pazarlıyor.

Bununla birlikte, bu iyi niyetli dış görünüşün altında, tohum cümlelerini Sui blockchain adreslerine kodlayarak ve tehdit aktörleri tarafından kontrol edilen bir cüzdandan mikro işlemler yayınlayarak sızdıran karmaşık bir arka kapı yatıyor.

Kullanıcılar bir cüzdan oluşturduğunda veya içe aktardığında, kötü amaçlı uzantı BIP-39 anımsatıcısını bir veya iki sentetik Sui tarzı adrese kodluyor.

Uzantı daha sonra sabit kodlanmış bir tehdit aktörü anımsatıcısı kullanarak bu kodlanmış adreslere 0,000001 SUI gönderir. Saldırgan, işlem alıcılarının kodunu çözerek, geleneksel komuta ve kontrol altyapısına ihtiyaç duymadan orijinal tohum ifadesini yeniden oluşturur.

Bu yaklaşım, geleneksel izleme yoluyla tespit edilmesi neredeyse imkansız olan meşru görünen blockchain işlemlerindeki sızıntıyı gizler.

Uzantının teknik uygulaması karmaşıktır. Standart BIP-39 kelime listesini yükler, her kelimeyi sayısal indeksiyle eşleştirir ve bu indeksleri, geçerli bir Sui adresine benzeyecek şekilde “0x” ön eki olan onaltılık bir dizeye paketler.

Kötü amaçlı yazılım hiçbir zaman Sui bakiyelerini görüntülemez veya Sui eylemlerine yönelik istemlerde bulunmaz; bu işlevler yalnızca tohum cümlelerini harici gözlemcilere zararsız görünen blockchain uyumlu verilere dönüştürmek için vardır.

Aldatıcı Dağıtım

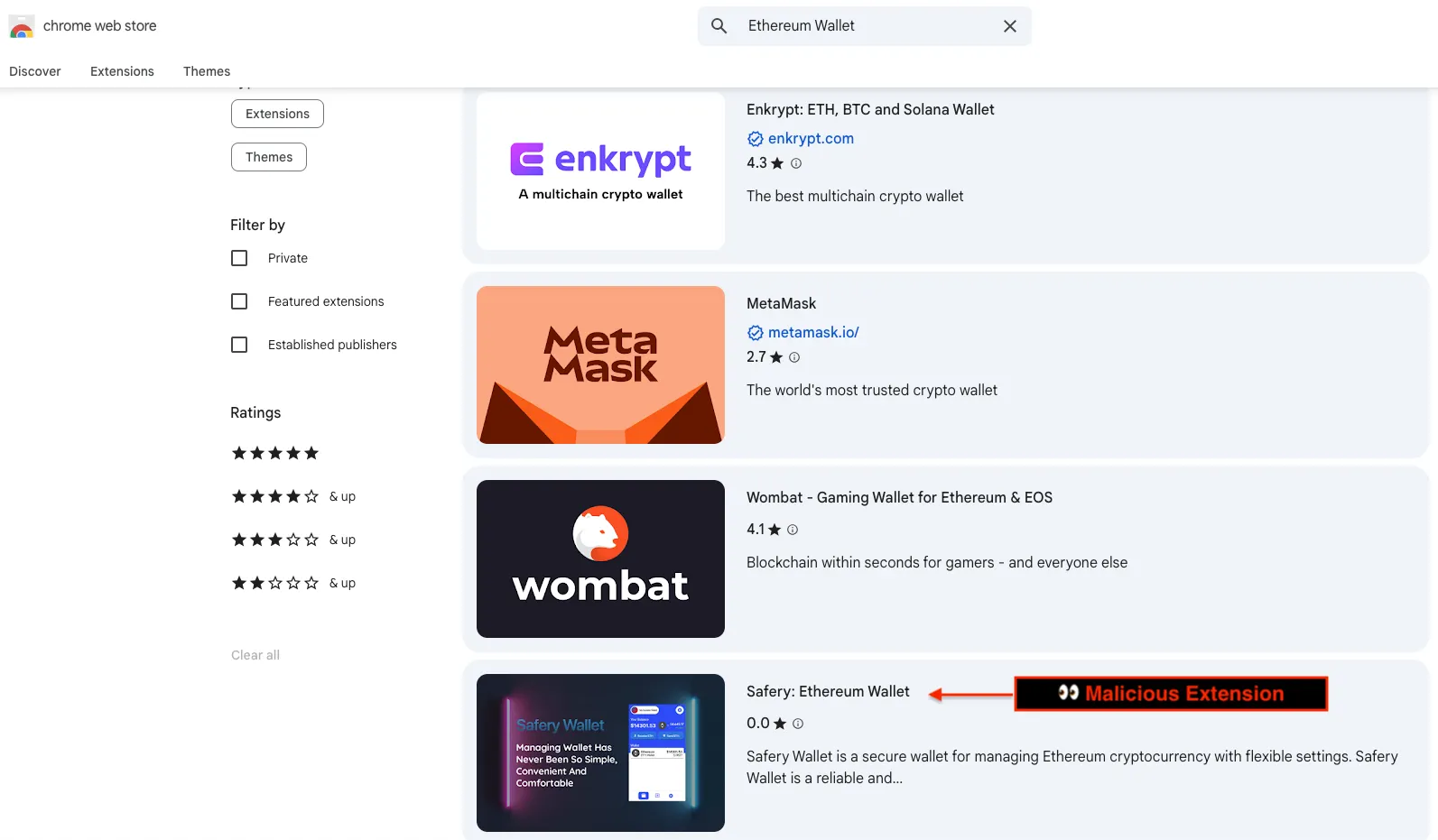

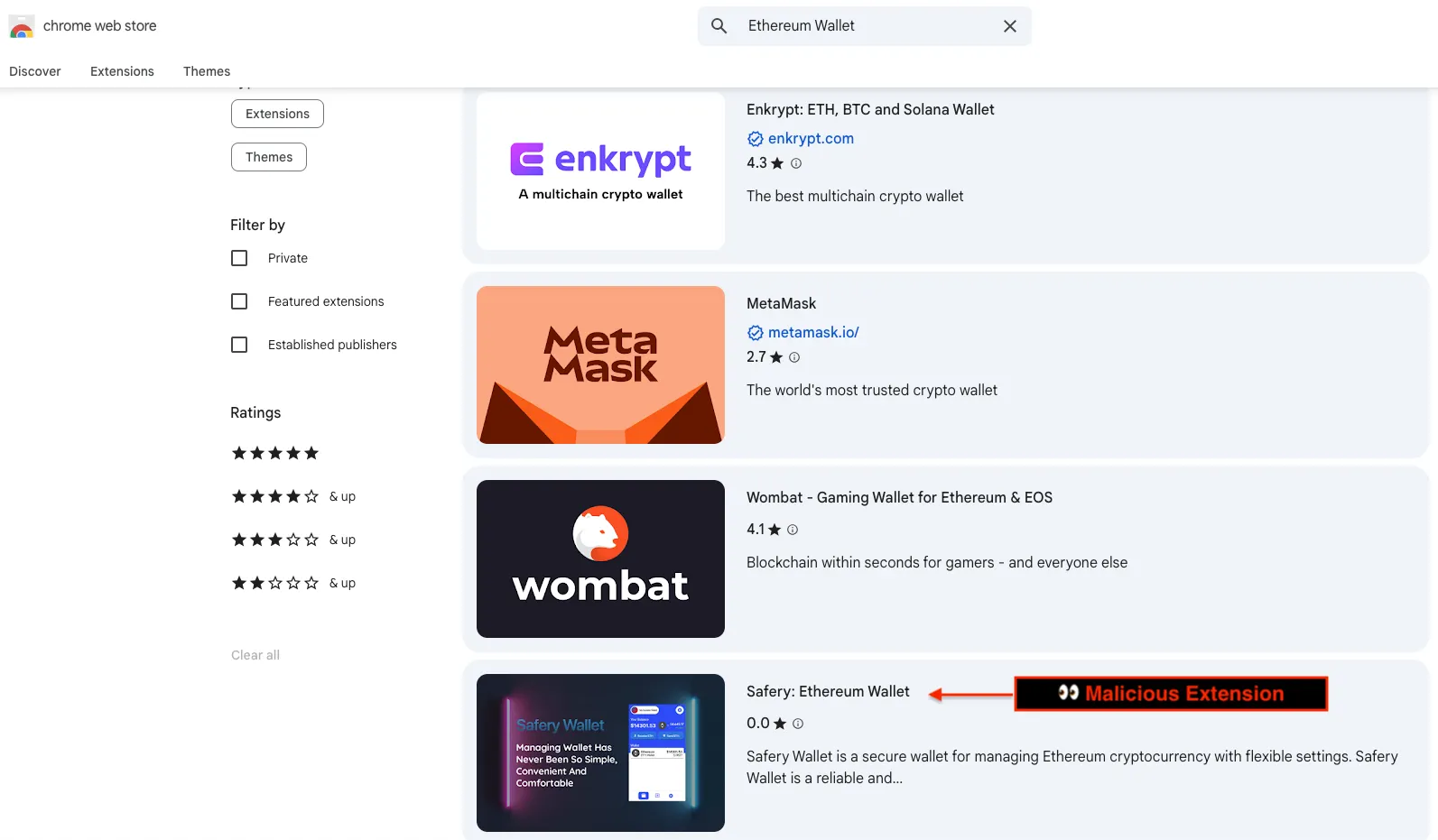

Uzantının aldatıcı görünümü tehdidini artırıyor. Chrome Web Mağazası’nda “Ethereum Cüzdan” araması yapıldığında, MetaMask ve Enkrypt gibi yasal cüzdanların yanında dördüncü sonuç olarak Safery görünüyor.

SaferyGeliştiricinin gizlilik açıklaması, yanlış bir şekilde kullanıcı verilerinin toplanmadığını ve özel anahtarların cihazda kaldığını iddia ederek, uzantının gerçek işlevselliğiyle doğrudan çelişiyor.

Saldırı zinciri kusursuzdur. Kullanıcılar oturum açma veya cüzdan oluşturma sırasında geçerli bir tohum ifadesi girdiğinde, uzantı bunu sentetik Sui adreslerine kodlar ve sabit kodlu tehdit aktörü cüzdanından mikro işlemleri yayınlar.

Promosyon görselleri “Kolay, Hızlı ve Güvenli Uzantı” ve “2 Tıklamayla Kolay ve Güvenli Ethereum ETH Coin Gönderimi” vaat ediyor.

Safery.Bu göze çarpan yerleşim, kötü amaçlı uzantıya şüphelenmeyen kullanıcılara anında bir meşruiyet cilası vererek, güvenlik incelemesi veya yayından kaldırma gerçekleşmeden önce kurulum oranlarını önemli ölçüde artırır.

Chrome Web Mağazası girişi güvenilirlik, gizlilik ve basit bakiye yönetimi ile “Kolay, Hızlı ve Güvenli Uzantı” vaat ediyor.

Her işlem alıcı adresi, kurbanın tam anımsatıcısını kodlar. Tehdit aktörü, yerleşik kod çözücüyü kullanarak, herhangi bir merkezi C2 sunucusu veya düz metin HTTP iletimi olmadan, tohum cümlesini kelime kelime yeniden oluşturur.

Kurtarılan anımsatıcıyla, saldırganlar türetilmiş tüm cüzdanların tam kontrolünü ele geçiriyor ve varlıkları adreslerine aktarabiliyor. Tohum hiçbir zaman HTTP üzerinden düz metin olarak seyahat etmez, bu da algılamayı olağanüstü derecede zorlaştırır.

Yanıt ve Öneriler

Raporlama sırasında uzantı Chrome Web Mağazası’nda yayınlanmaya devam ediyordu. Socket, Google Chrome Web Mağazası güvenlik ekibine yayıncı hesabının askıya alınmasını talep eden bir yayından kaldırma isteği gönderdi.

Uzantının Soket AI Tarayıcı analizi, bilinen kötü amaçlı yazılım durumunu, yükseltilmiş Chrome izinlerini, dinamik kod yürütmeyi ve giden ağ erişimini işaretledi.

Savunmacılar, tarayıcıdan gelen beklenmedik blockchain RPC çağrılarını yüksek risk göstergeleri olarak değerlendirmeli, Chrome Enterprise izin verilenler listelerini zorunlu kılmalı ve yüklemeleri onaylanmış uzantı kimlikleriyle sınırlandırmalıdır.

Kullanıcılar, cüzdanları yalnızca doğrulanmış yayıncı sayfalarından yüklemeli ve kanıtlanmış güvenlik izleme kayıtlarına sahip MetaMask veya Phantom gibi yerleşik seçenekleri tercih etmelidir.

Bu olay, tohum cümlesi hırsızlığının tamamen halka açık blockchain trafiği içinde gizlenebileceğini ve geleneksel tespit yöntemlerinin etkisiz hale getirilebileceğini gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.