Soket’in Tehdit Araştırma Ekibi, kripto para birimi tüccarlarını hedef alan karmaşık bir kötü amaçlı yazılım kampanyasını ortaya çıkardı ve MEXC değişim API’si kimlik bilgilerini çalmak ve yetkisiz hesap kontrolünü sağlamak üzere tasarlanmış kötü amaçlı bir Chrome uzantısını ortaya çıkardı.

Kötü amaçlı uzantı, programlı olarak yeni MEXC API anahtarları oluşturarak, kullanıcının bilgisi olmadan para çekme izinlerini etkinleştirerek ve elde edilen kimlik bilgilerini saldırgan tarafından kontrol edilen sabit kodlu bir Telegram botuna sızdırarak çalışır.

Kurulduktan sonra, virüslü tarayıcı üzerinden erişilen herhangi bir MEXC hesabı, programatik olarak ele geçirilmeye karşı savunmasız hale gelir ve bu da tehdit aktörlerinin yetkisiz ticaret yapmasına, para çekme işlemlerini otomatikleştirmesine ve kripto para birimi cüzdanlarını boşaltmasına olanak tanır.

Bu saldırıyı özellikle sinsi yapan şey, kötü niyetli arka uç işlevselliğini korurken kullanıcı arayüzünü manipüle etme yeteneğidir.

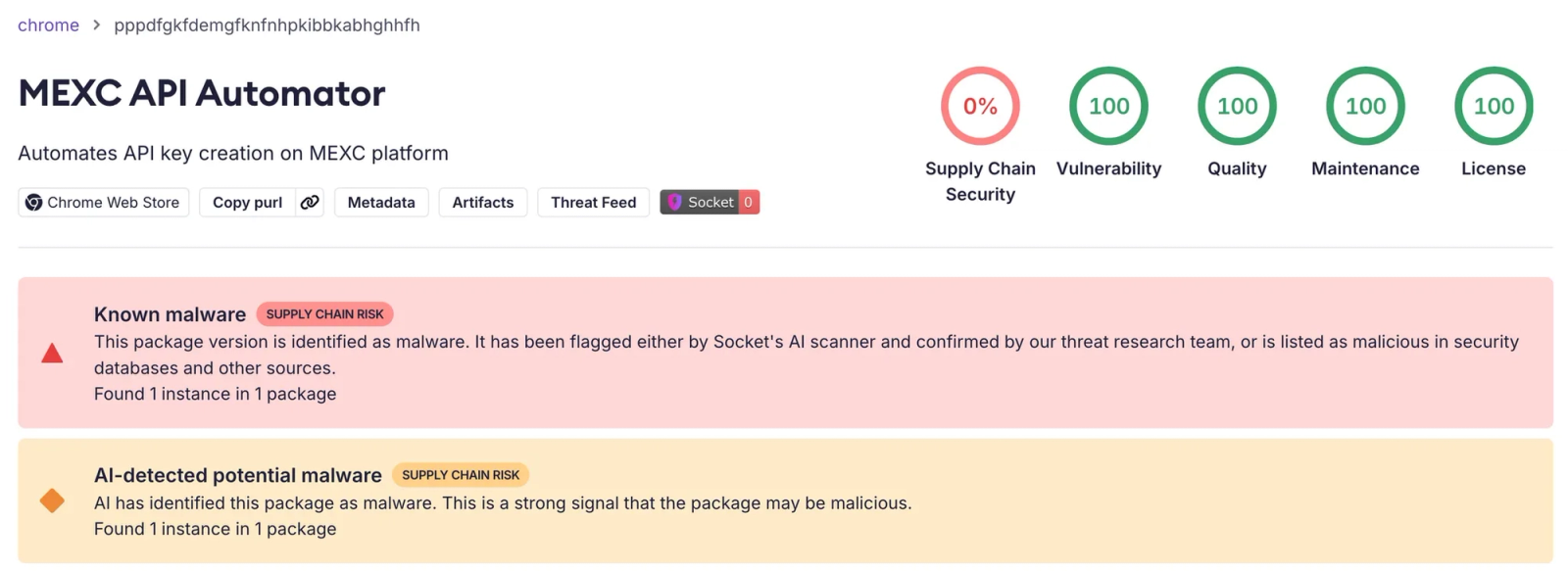

Jorjortan142 takma adını kullanan bir tehdit aktörü tarafından 1 Eylül 2025’te Chrome Web Mağazası’nda yayınlanan MEXC API Automator uzantısı, para çekme izinleriyle yüksek değerli API anahtarlarını gizlice toplarken meşru bir ticaret otomasyon aracı gibi görünüyor.

Uzantı, kullanıcı arayüzünde etkinleştirilmiş para çekme izinlerini gizleyerek kurbanların, gerçekte tam hesap erişimi sağladıklarında API anahtarlarının sınırlı yeteneklere sahip olduğuna inanmasını sağlıyor.

Bu aldatma, saldırganların, kullanıcıların şüpheli izin isteklerini fark edebilecekleri geleneksel güvenlik farkındalığı uygulamalarını atlamalarına olanak tanır.

Küresel Bir Değişimi Hedefleme

MEXC, 170’den fazla ülke ve bölgede milyonlarca kullanıcıya hizmet veren devasa küresel ayak izi nedeniyle siber suçlular için cazip bir hedefi temsil ediyor.

Merkezi kripto para borsası, 2.000’den fazla kripto para biriminin alım satımını sunuyor ve otomatik alım satım ve para çekme işlemleri için API desteği sağlayarak, çalınan kimlik bilgileri yoluyla doğrudan finansal kazanç elde etmek isteyen tehdit aktörleri için kazançlı bir fırsat yaratıyor.

Borsanın karmaşık düzenleyici yapısı mağdurlara müdahale ve kurtarma çabalarını daha da karmaşık hale getiriyor.

MEXC, hizmetleri resmi olarak Amerika Birleşik Devletleri, Kanada, Birleşik Krallık, Singapur ve diğer bazı bölgelerdeki kullanıcılara kısıtlasa da, bu bölgelerdeki birçok tüccar platforma hala VPN’ler aracılığıyla erişiyor ve bu da potansiyel kurban havuzunu önemli ölçüde genişletiyor.

MEXC API Automator, parolalar gibi geleneksel kimlik doğrulama bilgilerini hedeflemek yerine, halihazırda para çekme izinlerine sahip olan API anahtarlarını çalmaya odaklanıyor.

Bu anahtarlar daha değerli bir hedef sunar çünkü uzun ömürlüdürler, ticaret botları ve otomatik çerçeveler de dahil olmak üzere birden fazla sistemde yaygın olarak kullanılırlar ve genellikle etkileşimli oturum açma oturumlarına göre daha az titizlikle izlenirler.

Uzantı, ticaret ve para çekme işlemleri için gerekli izinlerle API anahtarı oluşturmayı otomatikleştiren bir üretkenlik aracı olarak kendisini Chrome Web Mağazası’nda pazarlıyor.

Ancak kullanıcılar MEXC’nin API yönetim sayfasına gittikten sonra uzantı, herhangi bir onay istemi veya yapılandırma ekranı olmadan kimliği doğrulanmış oturumda çalışmaya başlayan kötü amaçlı bir içerik komut dosyası enjekte ediyor.

Saldırının Teknik Analizi

Uzantı, özellikle MEXC’nin API anahtar yönetimi sayfasını hedefleyen bir manifest v3 Chrome uzantısı olarak çalışır.

Etkinleştirildiğinde, kötü amaçlı komut dosyası API anahtarı oluşturma formunu bulur, mevcut tüm izin onay kutularını programlı bir şekilde seçer ve bu gerçeği kullanıcılardan gizlemek için CSS stilini değiştirirken geri çekme özelliğinin etkin kalmasını sağlar.

Saldırı akışı karmaşık kaçınma tekniklerini gösteriyor. Uzantı, iki faktörlü kimlik doğrulamayı atlamaya çalışmaz; bunun yerine kullanıcıların 2FA’yı normal şekilde tamamlamasına olanak tanır ve ardından MEXC, yeni oluşturulan erişim ve gizli anahtarları içeren başarı modelini görüntülediğinde kontrolü sürdürür.

Betik, her iki değeri de çıkarır ve bunları 7534112291:AAF46jJWWo95XsRWkzcPevHW7XNo6cqKG9I sabit kodlu jetonu kullanarak HTTPS POST isteği aracılığıyla bir Telegram botuna iletir.

Uzantı, kullanıcı arayüzü aldatmacasını sürdürmek için, geri çekme izni onay kutusu için özel bir işlem uygular.

Görünür kontrol edilen durumu çıkarır, onay işaretlerini gizlemek için CSS enjekte eder ve MEXC’nin arayüzü doğru görsel durumu geri yüklemeye çalışırsa bu gizlemeyi sürekli olarak yeniden uygulamak için bir mutasyon gözlemcisi görevlendirir.

Bu, API anahtar yapılandırmalarını inceleyen güvenlik bilincine sahip kullanıcıların bile güvenli, yalnızca ticarete yönelik bir anahtar gibi görünen şeyi görmesini sağlar.

Socket’in analizi, kötü amaçlı uzantının “SwapSushi” markası altında faaliyet gösteren daha geniş bir tehdit altyapısına bağlandığını ortaya koyuyor.

Geliştirici tanıtıcısı jorjortan142, kendisini “CEO Telegram Crypto Wallet SwapSushi” olarak tanımlayan ve t adresindeki bir Telegram botuna bağlanan “sushi.crypto” görünen adına sahip bir X hesabı (@jorjortan142) dahil olmak üzere birden fazla platformda görünüyor.[.]ben/swapsushibot.

![Sushi.crypto için X profili (@jorjortan142), kendisini SwapSushi olarak markalayan ve kullanıcıları Telegram botuna yönlendiren Aralık 2023 hesabı[.]ben/swapsushibot.](https://cdn.sanity.io/images/cgdhsj6q/production/ae5d3eeddcf914b6b4e2d24286aaa5f1a122423f-980x966.png?w=1600&q=95&fit=max&auto=format)

Ek göstergeler koordineli kötü amaçlı faaliyetlere işaret ediyor. “SwapSushi” adlı bir YouTube kanalı da aynı Telegram botunu tanıtırken, dolandırıcılık karşıtı topluluklar tarafından tutulan açık kaynaklı engelleme listeleri swapsushi’yi işaretledi[.]net’i kriptoyla ilgili bir dolandırıcılık alanı olarak adlandırıyoruz.

Tutarlı markalama ve platformlar arası bağlantı, MEXC API Automator ve SwapSushi altyapısının aynı tehdit aktörüne ait olduğuna dair orta düzeyde güveni desteklemektedir.

Güvenlik araştırmacıları, bu saldırı tekniğinin muhtemelen ek platformları hedef alacak şekilde genişleyeceğini değerlendiriyor.

Uzantının, kimliği doğrulanmış tarayıcı oturumlarında API iş akışlarını ele geçirme yaklaşımı, tehdit aktörlerinin birçok geleneksel güvenlik kontrolünü atlamasına ve geri çekilme haklarına sahip uzun ömürlü kimlik bilgileri elde etmesine olanak tanıyor.

Bu taktik kitabı, diğer kripto para borsalarına, DeFi kontrol panellerine, komisyoncu portallarına ve kimlik doğrulama tokenları yayınlayan herhangi bir web tabanlı konsola kolayca uyarlanabilir.

Yayınlandığı tarihte MEXC API Automator uzantısı Chrome Web Mağazası’nda mevcut olmaya devam etmektedir.

Socket, Google’ı bilgilendirdi ve uzantıyı kaldırılması için işaretledi; ancak kullanıcıların, yüklü uzantıları inceleyerek ve kötü amaçlı uzantı etkinken oluşturulan tüm API anahtarlarını iptal ederek hesaplarını korumak için derhal harekete geçmeleri gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.