.jpg)

Rusya bağlantılı bir kampanya, StealC V2 bilgi hırsızı kötü amaçlı yazılımını CGTrader gibi 3D model pazaryerlerine yüklenen kötü amaçlı Blender dosyaları aracılığıyla yayıyor.

Blender, otomasyon, özel kullanıcı arayüzü panelleri, eklentiler, işleme süreçleri, donanım araçları ve boru hattı entegrasyonu için Python komut dosyalarını çalıştırabilen güçlü bir açık kaynaklı 3D oluşturma paketidir.

Otomatik Çalıştır özelliği etkinleştirilirse, kullanıcı bir karakter donanımını açtığında, bir Python betiği yüz kontrollerini ve özel kullanıcı arayüzü panellerini gerekli düğmeler ve kaydırıcılarla birlikte otomatik olarak yükleyebilir.

Kötüye kullanım potansiyeline rağmen kullanıcılar kolaylık sağlamak için genellikle Otomatik Çalıştır seçeneğini etkinleştirir.

Siber güvenlik şirketi Morphisec’teki araştırmacılar, Cloudflare Workers etki alanından kötü amaçlı yazılım yükleyicisi getiren, yerleşik Python kodu içeren kötü amaçlı .blend dosyalarının kullanıldığı saldırıları gözlemledi.

Kaynak: Morphisec

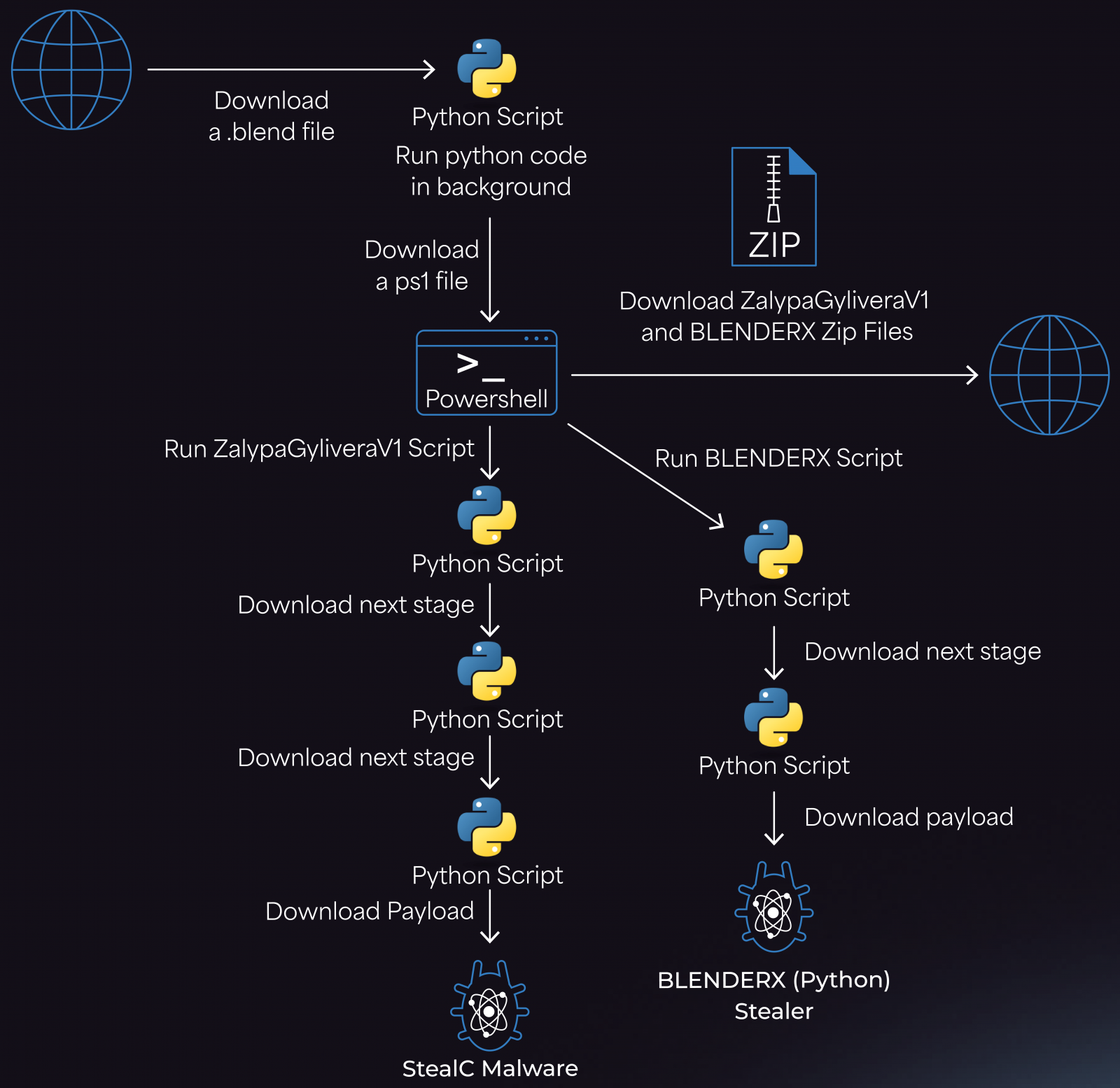

Yükleyici daha sonra saldırgan tarafından kontrol edilen IP’lerden ZalypaGyliveraV1 ve BLENDERX olmak üzere iki ZIP arşivini alan bir PowerShell betiği getirir.

Arşivler %TEMP% klasörüne açılır ve kalıcılık için LNK dosyalarını Başlangıç dizinine bırakır. Daha sonra, StealC bilgi hırsızı ve muhtemelen yedeklilik için kullanılan yardımcı bir Python hırsızı olmak üzere iki veri dağıtıyorlar.

Kaynak: Morphisec

Morphisec araştırmacıları, bu kampanyada kullanılan StealC kötü amaçlı yazılımının, bu yılın başlarında Zscaler araştırmacıları tarafından analiz edilen kötü amaçlı yazılımın ikinci büyük sürümünün en son çeşidi olduğunu bildirdi.

En yeni StealC, veri çalma yeteneklerini genişletti ve aşağıdakilerden sızmayı destekliyor:

- Sunucu tarafı kimlik bilgisi şifre çözme ve Chrome 132+ uyumluluğu ile 23’ten fazla tarayıcı

- 100’den fazla kripto para cüzdanı tarayıcı uzantısı ve 15’ten fazla kripto para cüzdanı uygulaması

- Telegram, Discord, Tox, Pidgin, VPN istemcileri (ProtonVPN, OpenVPN) ve posta istemcileri (Thunderbird)

- Güncellenmiş UAC bypass mekanizması

Kötü amaçlı yazılımın 2023’ten bu yana belgelenmesine rağmen, anti-virüs ürünleri için sonraki sürümlerin bulunmasının zor olduğu görülüyor. Morphisec, VirusTotal’daki hiçbir güvenlik motorunun analiz ettikleri StealC varyantını tespit etmediğini söylüyor.

3D model pazaryerlerinin kullanıcı tarafından gönderilen dosyalardaki kodu inceleyemeyeceği göz önüne alındığında, Blender kullanıcılarının bu tür platformlardan kaynaklı dosyaları kullanırken dikkatli olmaları ve kodun otomatik olarak yürütülmesini devre dışı bırakmayı düşünmeleri önerilir.

Bunu Blender > Düzenle > Tercihler > ‘Python Komut Dosyalarını Otomatik Çalıştır’ seçeneğinin işaretini kaldırarak yapabilirsiniz.

3D varlıklara yürütülebilir dosyalar gibi davranılmalı ve kullanıcılar yalnızca kanıtlanmış bir sicile sahip yayıncılara güvenmelidir. Diğer her şey için test amacıyla korumalı alan ortamlarının kullanılması önerilir.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.