Önceki bir blogda, suçluların Google Authenticator için kötü amaçlı reklamlar aracılığıyla kötü amaçlı yazılım dağıttığını gördük. Bu sefer, küstah kötü amaçlı reklamcılar Google’ın tüm ürün serisini taklit edecek ve kurbanları sahte bir Google ana sayfasına yönlendirecek kadar ileri gittiler.

Ayıyı dürtmekten çekinmeyen bu kişiler, Google’ın bir diğer ürünü olan Looker Studio’yu bile kullanarak hem Windows hem de Mac kullanıcılarının tarayıcısını kilitlediler.

Bunu nasıl başardıklarını, neredeyse tamamen çalıntı veya ücretsiz hesaplara nasıl güvendiklerini ve tarayıcı kilidi için dönen kötü amaçlı URL’ler oluşturmak üzere Google’ın API’lerinden nasıl yararlandıklarını açıklıyoruz.

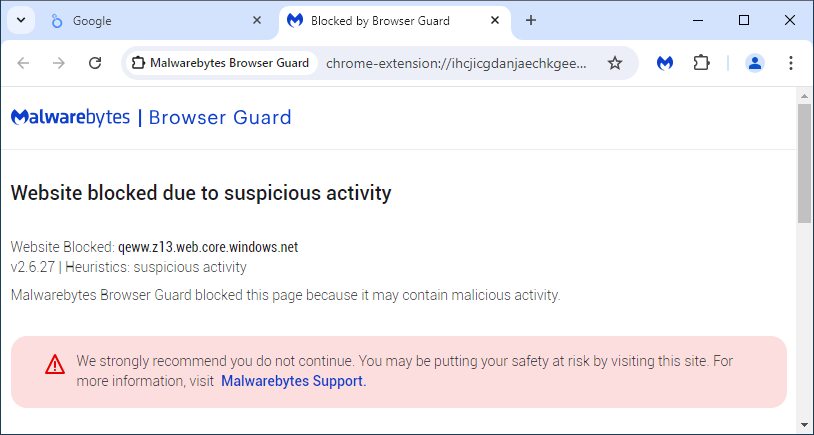

Bu blogda açıklanan tüm kötü amaçlı etkinlikler Google’a bildirildi. Malwarebytes müşterileri, Malwarebytes Browser Guard uzantısı aracılığıyla bu saldırıya karşı proaktif olarak korundu.

Kötü Amaçlı Reklamcılık {anahtar kelime:google)

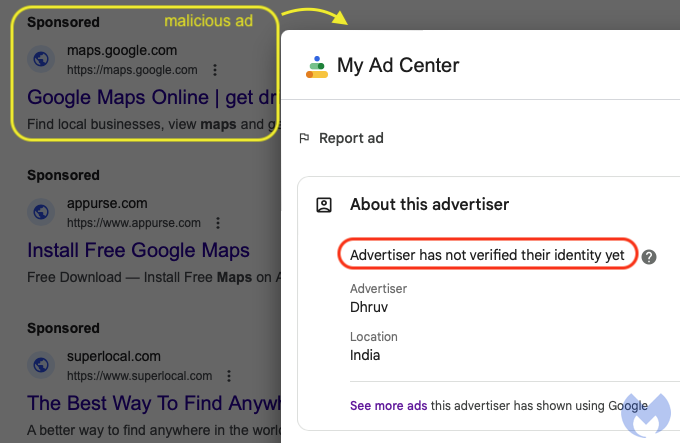

Aşağıdaki görsel, her biri iki anahtar kelimeden oluşan Google aramalarından gelen kötü amaçlı reklamların bir kolajıdır: google {ürün}. Hepsi, hesabının tehlikeye atıldığının farkında olmayabileceğini düşündüğümüz aynı reklamverene bağlanıyor. Aslında, daha önce aynı reklamvereni, Haziran 2024’ün sonunda Brave (kötü amaçlı yazılım indirme) ve Tonkeeper (kimlik avı) için iki ilgisiz olayda daha gördük.

Marka taklidi genellikle izleme şablonları aracılığıyla yapılırken, bu örnekte dolandırıcılar işi kendileri için yapmak üzere anahtar kelime eklemeye güvendiler. Bu, özellikle tek bir şirketi ve tüm portföyünü hedef alırken faydalıdır. Tüm reklamların, bir görüntüleme URL’si ile aynı deseni nasıl izlediğine dikkat edin lookerstudio.google.com (Google’ın bir ürünü de daha sonra bu planda suistimal edildi).

Bu ilk reklam dalgasını bildirmemizden kısa bir süre sonra aynı dolandırıcıları gördük (reklama tıkladıktan sonraki son URL de lookerstudio.google.com) yeni bir reklamveren hesabı kaydedin. Bu durumda, kimlikleri henüz doğrulanmamış olmasına rağmen, reklamları standart bir “google haritalar” aramasında gösterildi. Bu sefer, reklamın görünen URL’si ürünü yansıtıyor (maps.google.com):

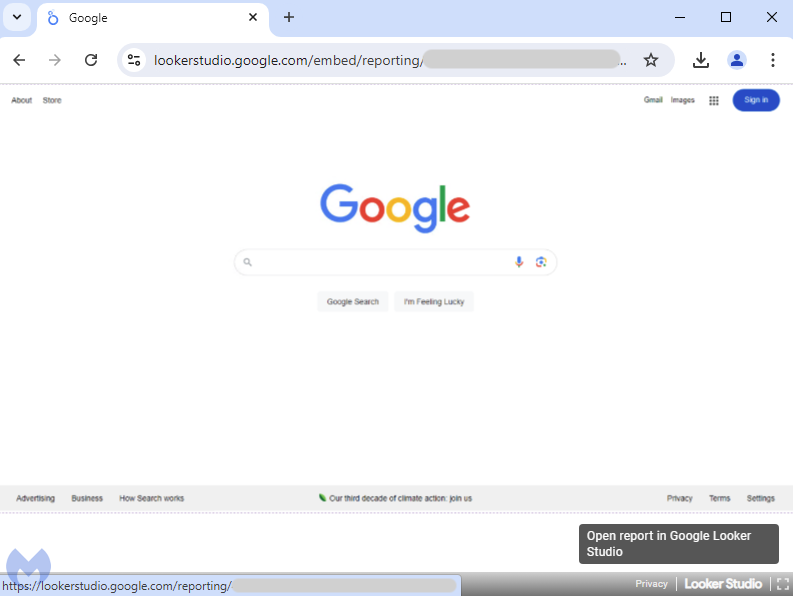

Sahte Google Arama sayfası Looker Studio aracılığıyla

Başlangıçta verileri panolara dönüştürmek için bir araç olarak tasarlanan dolandırıcılar, bunun yerine dinamik olarak oluşturulmuş bir resim görüntülemek için Looker Studio’yu kötüye kullanıyor. Resim, Google ana sayfasında olduğunuz ve yeni bir arama yapmaya hazır olduğunuz yanılsamasını vermek için ekrana yayılıyor.

Chrome’da Geliştirici Araçlarını açtığımızda, “Google arama sayfası”nın aslında yalnızca büyük bir resimden oluştuğunu görebiliriz:

İlginç olan, bu görüntünün bir eylemi tetiklemek için bazı kullanıcı etkileşimleri gerektiren bir yem olarak nasıl kullanıldığıdır. Dolandırıcılar, Looker Studio API’sini kullanarak, kurbanlar görüntüye tıkladığında yeni bir sekme olarak başlatılacak gizli bir köprü metni yerleştiriyorlar:

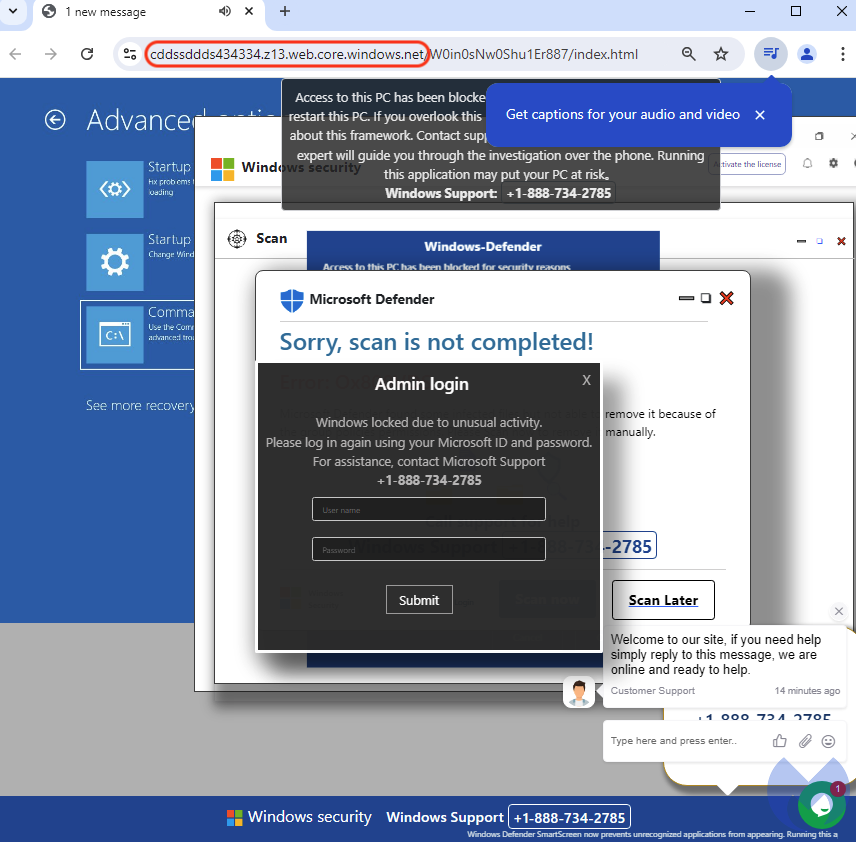

Teknik destek dolandırıcılığı

Gömülü bağlantıUrl cddssddds434334[.]z13[.]ağ[.]çekirdek[.]pencereler[.]açık tam ekran moduna geçerek tarayıcıyı ele geçirmeye ve bir kayıt oynatmaya çalışacak sahte bir Microsoft veya Apple uyarı sayfasına yönlendirir. Bu sahte uyarılar, masum insanların teknik destek dolandırıcılıklarının kurbanı olmasının en yaygın yoludur. Böyle bir durumda, birçok kişi bilgisayarlarında bir sorun olduğunu varsayacak ve ekranda verilen talimatları izleyecektir.

Yardım için telefon numarasını aramak, genellikle yurtdışında bulunan bir çağrı merkeziyle bir görüşmeyi başlatacaktır. Sahte Microsoft veya Apple temsilcileri, kurbanları hediye kartları satın almaya veya ‘onarımlar’ için ödeme yapmak üzere banka hesaplarına giriş yapmaya ikna edecektir.

Dolandırıcılık URL’si şurada yer almaktadır: ağ[.]çekirdek[.]pencereler[.]açık Microsoft Azure’a ait olan ve dolandırıcılar tarafından sıklıkla kötüye kullanılan. Bu özel örnekte, Looker Studio API’si, geleneksel yollarla yapılan herhangi bir engellemeyi boşuna kılmak için yeni bir kötü amaçlı URL (düzenli aralıklarla döndürülür) sağlar.

Çözüm

Bu blogda gördüğümüz gibi, kötü amaçlı reklamlar Google ve genel olarak savunucuların tespitinden kaçınmak için bir dizi hileyle birleştirilebilir. Dinamik anahtar kelime ekleme, aynı konuyla ilgili daha geniş bir kitleyi hedeflemek için kötüye kullanılabilir, bu durumda bu kitle Google’ın ürünleriydi.

Son olarak, bu özel şemada, baştan sona kullanılan tüm web kaynaklarının bulut sağlayıcıları tarafından sağlandığını ve çoğunlukla ücretsiz olduğunu belirtmekte fayda var. Bu, suçlular için daha fazla esneklik anlamına gelirken engellemenin zorluğunu da artırır.

Bu kampanyayı araştırırken Malwarebytes müşterilerinin korunduğunu kontrol ettik. Kötü amaçlı URL’lerin Microsoft Azure’da barındırılmasına ve düzenli olarak dönmesine rağmen Malwarebytes Browser Guard, sezgisel motoru sayesinde bu saldırıyı zaten engelliyordu.

Uzlaşma Göstergeleri

Google reklamveren hesapları

08141293921851408385

Dhruv

06037672575822200833

Looker Studio URL’leri

lookerstudio[.]google[.]com/embed/reporting/fa7aca93-cabd-47bf-bae3-cb5e299c8884/

lookerstudio[.]google[.]com/embed/reporting/42b6f86d-2a06-4b38-9f94-808a75572bb8/

lookerstudio[.]google[.]com/embed/reporting/fbd88a24-af73-4c76-94dc-5c55345e291d/