Bilgisayar korsanları, tespit edilmekten kaçınmak için EFI (Genişletilebilir Ürün Yazılımı Arayüzü) bölümünde kripto para korsanlarını gizleyen torrentleri kullanarak Windows 10 dağıtıyorlar.

EFI bölümü, önyükleyiciyi ve işletim sistemi başlatılmadan önce yürütülen ilgili dosyaları içeren küçük bir sistem bölümüdür. Artık kullanılmayan BIOS’un yerini alan UEFI destekli sistemler için çok önemlidir.

BlackLotus örneğinde olduğu gibi, kötü amaçlı yazılımları işletim sistemi bağlamı ve savunma araçları dışından etkinleştirmek için değiştirilmiş EFI bölümlerini kullanan saldırılar olmuştur. Bununla birlikte, Dr. Web’deki araştırmacılar tarafından keşfedilen korsan Windows 10 ISO’ları, EFI’yi yalnızca kırpıcı bileşenleri için güvenli bir depolama alanı olarak kullanır.

Standart virüsten koruma araçları genellikle EFI bölümünü taramadığından, kötü amaçlı yazılım, potansiyel olarak kötü amaçlı yazılım algılamalarını atlayabilir.

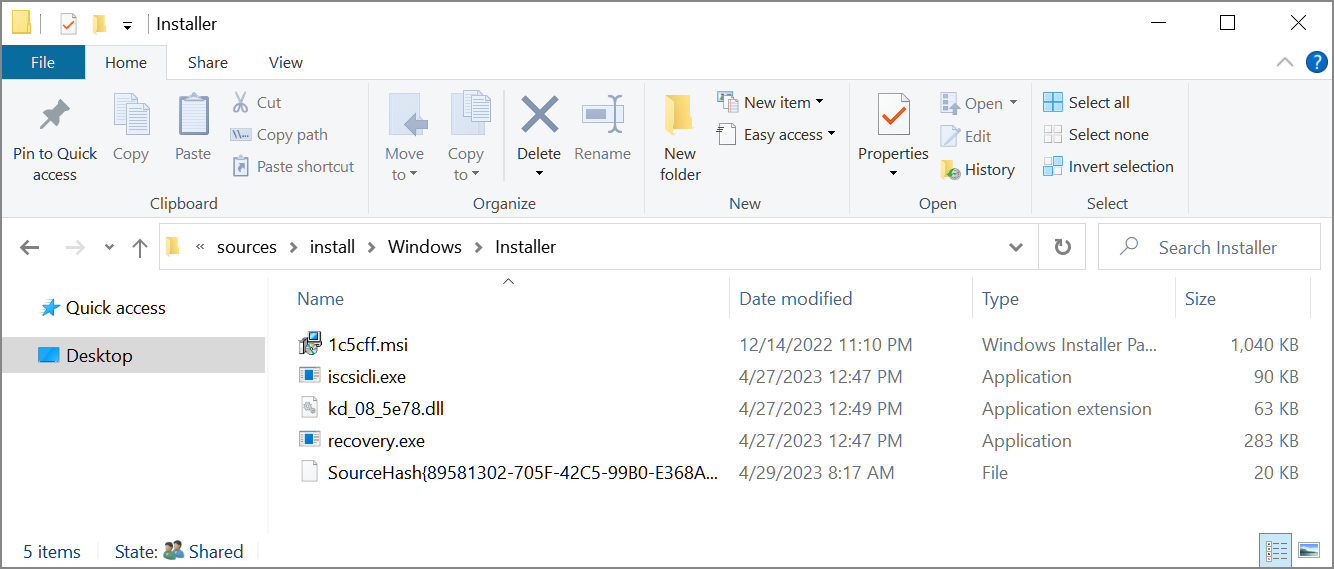

Dr. Web’in raporu, kötü amaçlı Windows 10 yapılarının sistem dizininde aşağıdaki uygulamaları gizlediğini açıklıyor:

- \Windows\Installer\iscsicli.exe (damlalık)

- \Windows\Installer\recovery.exe (enjektör)

- \Windows\Installer\kd_08_5e78.dll (kırpıcı)

Kaynak: BleepingComputer

İşletim sistemi ISO kullanılarak kurulduğunda, EFI bölümünü “M:\” sürücüsü olarak bağlayan iscsicli.exe adlı bir damlalığı başlatmak için zamanlanmış bir görev oluşturulur. Bağlandıktan sonra, damlalık diğer iki dosyayı, recovery.exe ve kd_08_5e78.dll dosyasını C:\ sürücüsüne kopyalar.

Daha sonra Recovery.exe başlatılır ve bu, kötü amaçlı yazılım DLL’sini işlem boşaltma yoluyla meşru %WINDIR%\System32\Lsaiso.exe sistem işlemine ekler.

Kırpıcı enjekte edildikten sonra C:\Windows\INF\scunown.inf dosyasının var olup olmadığını veya Process Explorer, Task Manager, Process Monitor, ProcessHacker vb. herhangi bir analiz aracının çalışıp çalışmadığını kontrol edecektir.

Tespit edilirlerse, kesme makinesi, güvenlik araştırmacıları tarafından tespit edilmekten kaçınmak için kripto cüzdan adreslerinin yerini almayacaktır.

Kırpıcı çalıştıktan sonra, kripto para birimi cüzdan adresleri için sistem panosunu izleyecektir. Herhangi biri bulunursa, anında saldırganın kontrolündeki adreslerle değiştirilir.

Bu, tehdit aktörlerinin, Dr. Web’e göre, araştırmacıların tanımlayabildiği cüzdan adreslerinde onlara en az 19.000 $ değerinde kripto para kazandıran hesaplarına ödemeleri yönlendirmelerine olanak tanır.

Bu adresler, torrent sitelerinde paylaşılan aşağıdaki Windows ISO’larından çıkarıldı, ancak Dr. Web, orada daha fazlasının olabileceği konusunda uyarıyor:

- BoJlIIIebnik RU.iso tarafından Windows 10 Pro 22H2 19045.2728 + Office 2021 x64

- BoJlIIIebnik RU.iso tarafından Windows 10 Pro 22H2 19045.2846 + Office 2021 x64

- BoJlIIIebnik RU.iso tarafından Windows 10 Pro 22H2 19045.2846 x64

- BoJlIIIebnik tarafından Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 [RU, EN].iso

- BoJlIIIebnik tarafından Windows 10 Pro 22H2 19045.2913 x64 [RU, EN].iso

Resmi olmayan yapıları oluşturanlar kalıcı kötü amaçlı yazılımları kolayca gizleyebileceğinden, tehlikeli olabilecekleri için korsan işletim sistemi indirmelerinden kaçınılmalıdır.