Korplug olarak bilinen gelişmiş bir kötü amaçlı yazılım suşu, siber güvenlik manzarasında önemli bir tehdit olarak ortaya çıktı ve tespitten kaçınmak ve analiz çabalarını karmaşıklaştırmak için gelişmiş gizleme teknikleri kullandı.

Bu kötü amaçlı yazılım, geleneksel program yapılarını geleneksel ters mühendislik yaklaşımlarına direnen oldukça karmaşık kontrol akış modellerine dönüştüren O-LLVM gizleme mekanizmalarının uygulanması nedeniyle özellikle ilgili bir gelişmeyi temsil etmektedir.

Korplug kötü amaçlı yazılım, Saldırı sırasını DLL yan yükleme teknikleri aracılığıyla başlatarak, başlangıç kodunun yürütülmesini sağlamak için meşru yardımcı programları hedefler.

SHA-256 Hash B6B239FE0974CF09F15C53ADCCDBB1Ateb1F15C6845C ile tanımlanan kötü amaçlı yazım yükü, 624 kb x86 API işlev çağrısı.

.webp)

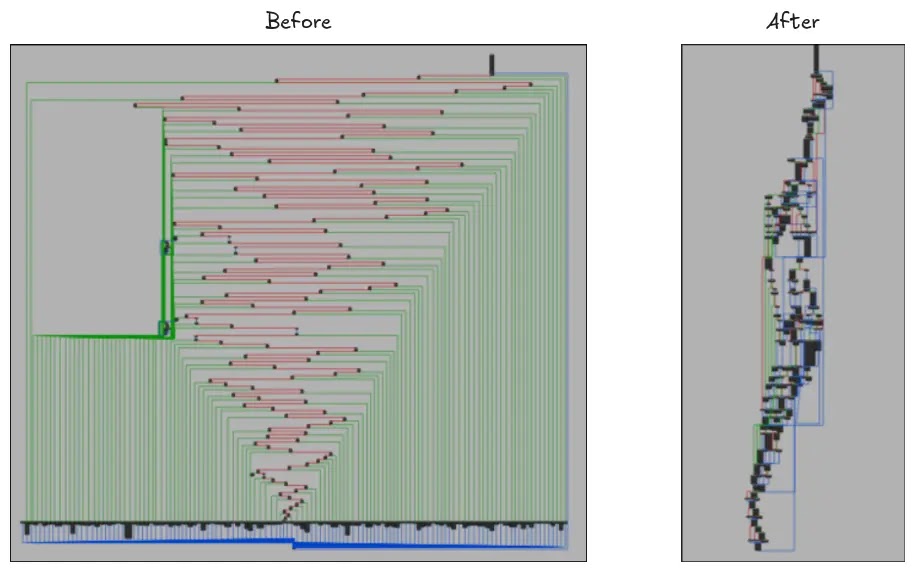

Reveng.Ai araştırmacıları, kötü amaçlı yazılımın ikinci aşamalı yükünün, başlatma işlevi içinde anormal bir kontrol akış grafiği yapısı sergilediğini ve hem statik sökme hem de dinamik analiz metodolojilerine önemli analitik zorluklar sunduğunu belirledi.

Araştırmacılar, Korplug’un üç temel gizleme stratejisini uygulamak için O-LLVM derleyici altyapı modifikasyonlarından yararlandığını keşfettiler: kontrol akışı düzleştirme, sahte kontrol akış enjeksiyonu ve talimat ikamesi.

.webp)

Kötü amaçlı yazılımın etkisi, İkili’nin yürütme mimarisini imza tabanlı tespit mekanizmalarını yenmek ve tersine mühendislik zorluğunu önemli ölçüde arttırmak için temel olarak değiştirdiği için tipik kaçırma tekniklerinin ötesine uzanır.

Halka açık çözümler de dahil olmak üzere geleneksel deobfuscation araçları, Korplug’un sofistike gizleme uygulamasına karşı önemli bir değişiklik yapmadan sınırlı etkinlik göstermiştir.

Gelişmiş Kontrol Akışı Gizli Analizi

Korplug kötü amaçlı yazılımların en ayırt edici özelliği, geleneksel fonksiyon yapılarını anahtar tabanlı dağıtım mekanizmalarına dönüştüren kontrol akışı düzleşmesinin uygulanmasında yatmaktadır.

Bu gizleme tekniği, kötü amaçlı yazılımların gerçek operasyonel mantığını gizleyen karmaşık bir birbirine bağlı temel blok ağı oluşturur.

.webp)

Gizli kontrol akışı grafiği, araştırmacıların etkili analiz için tanımlaması gereken birkaç kritik bileşen içerir.

Dispatcher bloğu, diğer temel bloklara göre alışılmadık derecede yüksek bir selef sayısı ile karakterize edilen birincil giriş noktası görevi görür.

Bu bileşen, tipik olarak yürütmeyi ilk dağıtıcı bloğuna yönlendiren koşulsuz bir atlama talimatından oluşan minimal operasyonel mantık içerir.

def identify_relevant_blocks(cfg):

relevant_blocks = []

for block in cfg.nodes():

if has_state_variable_assignment(block):

block_type = classify_assignment_type(block)

relevant_blocks.append((block, block_type))

return relevant_blocksDağıtıcı mekanizması, belirlenmiş bir durum değişkeninin manipülasyonu yoluyla çalışır ve tek tek temel bloklar sonraki yürütme yollarını kontrol etmek için ayrı değerler atar.

Omurga blokları, durum değişken içeriğini değerlendirmek ve uygun halef bloklarına hesaplanmış sıçramaları kolaylaştırmak için JMP, MOV, Sub ve JZ işlemlerini kullanarak çekirdek geçiş mantığını içerir.

Reveng.ai’nin analizi, etkili deobfuscation’ın ilgili tüm bloklarda durum değişken değerlerinin sistematik olarak eşlenmesini gerektirdiğini, ardından orijinal yürütme sırasını yeniden yapılandırmak için omurga bloğu karşılaştırma işlemleri ile korelasyon gerektirdiğini ortaya koydu.

.webp)

Deobfuscation işlemi, yürütme akışını doğrudan hedeflenen halef bloklarına yönlendiren ikili yama işlemlerini içerir, bu da gizlenmiş dispatcher mekanizmasını tamamen atlarken işlevin orijinal kontrol akış yapısını etkili bir şekilde geri yükler.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.